In der heutigen digitalen Ära sind Browser-Erweiterungen ein weitverbreitetes Mittel, um die Funktionalität von Webbrowsern wie Google Chrome zu erweitern und den Arbeitsalltag zu erleichtern. Sie bieten bequeme Zusatzfeatures, die von einfachen Werbeblockern bis hin zu komplexen Tools für die Zusammenarbeit reichen. Doch genau diese praktische Erweiterbarkeit kann auch zu einer gefährlichen Schwachstelle werden. Insbesondere die Kombination zwischen Chrome-Erweiterungen und sogenannten Model Context Protocol-(MCP)-Servern birgt neue, schwerwiegende Sicherheitsrisiken, die viele Anwender und Unternehmen bisher unterschätzt haben. MCP ist ein noch relativ neuer Ansatz, der entwickelt wurde, um KI-Agenten und Software-Tools miteinander zu verknüpfen und so einen interaktiven Zugriff auf Systeme und Ressourcen zu ermöglichen.

Während das Konzept an sich vielversprechend erscheint, verursachen die fehlenden Zugriffskontrollen und Sicherheitsmechanismen bei vielen Implementierungen eine kritische Angriffsfläche. Besonders problematisch ist, dass diese MCP-Server typischerweise lokal auf dem Gerät des Nutzers laufen und mittels offener HTTP-Ports, oftmals über die localhost-Adresse, angesprochen werden können. Browsererweiterungen wiederum besitzen die Fähigkeit, auch auf das lokale Netzwerk sowie auf localhost-Zugriffe zuzugreifen, sie sind damit in der Lage, mit diesen MCP-Servern zu kommunizieren. Es sind keine speziellen Berechtigungen nötig. Somit bedeutet eine existierende, ungeschützte MCP-Implementierung auf der Nutzer-Maschine, dass eine einfache Erweiterung – ob böswillig oder kompromittiert – auf sensible Systemressourcen, etwa das Dateisystem, Slack-Kommunikation oder andere Tools, zugreifen und Aktionen ausführen kann.

Diese Situation stellt eine fundamentale Sicherheitslücke dar, die den Kern der vom Browser implementierten Sandbox-Sicherheit aushebelt. Denn normalerweise sind Webinhalte und Erweiterungen strikt isoliert und dürfen nicht ohne ausdrückliche Freigabe direkt auf das Betriebssystem oder lokale Ressourcen zugreifen. Die Mechanismen von Google Chrome rund um das Privates Netzwerk-Access-Feature haben in den vergangenen Jahren dafür gesorgt, dass öffentliche Websites ihre eigene lokale Infrastruktur nicht mehr einfach ausspionieren oder attackieren können. Doch erweiterte Rechte von Browser-Erweiterungen wurden dabei nicht in gleichem Maße eingeschränkt. Dies sorgt für einen spannenden und gefährlichen Widerspruch: Obwohl Nutzer oft davon ausgehen, dass Erweiterungen in einer abgeschirmten Umgebung betrieben werden, können diese eben jene MCP-Server in ihrem System ansteuern und ernsthaften Schaden anrichten.

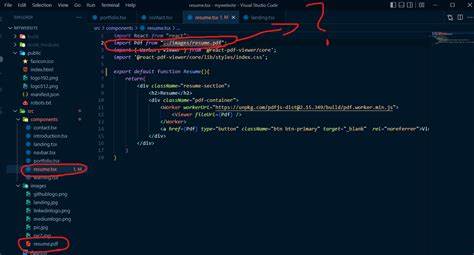

Technisch gesehen kommunizieren MCP-Server typischerweise über zwei Transportprotokolle: Server-Sent Events (SSE) oder Standard Input/Output (stdio). Gerade bei der SSE-Variante bindet der Server sich an einen lokalen HTTP-Port und wartet auf Verbindungen. Da keine Authentifizierung vorgesehen ist, kann jede Prozessinstanz, die Zugriff auf das Netzwerk-Interface localhost besitzt, sich mit dem MCP-Server verbinden und seine bereitgestellten Funktionalitäten aufrufen. In Praxistests zeigte sich, dass eine eigens entwickelte Chrome-Erweiterung problemlos ohne Berechtigungen eine Verbindung zu einem MCP-Server herstellen konnte, der beispielsweise Zugriff auf das Dateisystem gewährte. Die Erweiterung konnte so Dateien lesen, schreiben oder löschen, was massiv die Systemintegrität gefährdet.

Diese Lücke ermöglicht einen sogenannten Sandbox-Escape – also das Umgehen der Sicherheitsbarrieren des Browsers, wodurch eine Erweiterung Überrechte auf dem Rechner des Anwenders erlangt. Doch diese Schwachstelle ist nicht auf ein Szenario begrenzt. MCP-Server existieren inzwischen in vielen Bereichen, darunter auch in Kommunikationsplattformen wie Slack oder WhatsApp. Sie erlauben es KI-Agenten, Nachrichten zu lesen, zu verfassen oder andere Funktionen auszuführen. Die Erweiterung kann sich also auch hier einklinken und auf private Daten zugreifen oder sensible Aktionen auslösen.

Die Gefahr wird besonders deutlich, wenn man bedenkt, dass viele MCP-Server schlecht konfiguriert sind und standardmäßig auf localhost direkt offen liegen – ohne Zugangskontrollen oder Authentifizierungsmechanismen. Sie sind offen für jeden lokalen Prozess, also auch für kompromittierte oder bösartige Erweiterungen. Dies bedeutet ein erhebliches Risiko nicht nur für den einzelnen Endnutzer, sondern auch für Unternehmen. Gerade in Arbeitsumgebungen, in denen Chrome und Erweiterungen weit verbreitet sind, kann ein einziger latent schädlicher Erweiterungscode eine Schwachstelle schaffen und die Sicherheitslage durch unkontrollierten Zugang zu internen Ressourcen dramatisch verschlechtern. Die Problematik gewinnt an Brisanz, weil MCP-Systeme aktiv im Produktivumfeld eingesetzt werden, häufig in Entwicklerwerkzeugen und KI-gestützten Automatisierungen, wo schnelle und unkomplizierte lokale Services benötigt werden.

Hier wird Sicherheit zugunsten der Benutzerfreundlichkeit oft zurückgestellt. Auch wenn Google bereits mit neueren Versionen von Chrome Maßnahmen ergriffen hat, um den direkten Zugriff von Websites auf private Netzwerke wie localhost zu begrenzen, bleiben Browser-Erweiterungen im Gegensatz dazu privilegiert. Damit besteht eine unerwartete Hintertür, über die Angreifer die eigentlich bewährte Browser-Sandbox überwinden können. Für Unternehmen und Sicherheitsteams bedeutet dies, dass der Umgang mit MCP-Servern einer dringenden Neubewertung bedarf. Die Installation solcher Server sollte streng kontrolliert werden, insbesondere müssen klare und robuste Authentifizierungsmechanismen implementiert werden.

Zu empfehlen sind etwa Tokens, Zertifikate oder anderweitige Sicherheitslayer, die fremden Zugriff konsequent verhindern. Zudem sollten Aktivitäten von Erweiterungen kontinuierlich überwacht werden, um ungewöhnliche lokale Netzwerkkommunikation, speziell auf localhost, frühzeitig zu erkennen und zu unterbinden. Die Implementierung von Sicherheitsrichtlinien, die den Gebrauch von Erweiterungen einschränken und nur vertrauenswürdige Add-ons zulassen, kann die Angriffsfläche stark reduzieren. Im besten Fall kombinieren Unternehmen technische Maßnahmen mit Sensibilisierung ihrer Mitarbeiter, die so über die Risiken aufgeklärt werden und vorsichtiger mit Installation und Verwendung von Erweiterungen umgehen. Die breite Öffnung des MCP-Ökosystems bei gleichzeitig fehlenden Sicherheitsvorkehrungen zeigt eindrücklich, wie wichtig es ist, Sicherheit nicht als nachträglichen Gedanken zu behandeln, sondern von Anfang an konsequent mitzuplanen.

Die verführerische Leichtigkeit, mit der KI-Agenten durch MCP-Server vielfältige Aufgaben autonom erledigen, darf nicht auf Kosten der Systemsicherheit gehen. Ein sorgfältiges Abwägen, protokollierte Zugriffe und der Einsatz moderner Authentifizierungsprotokolle sind essenziell, um die Balance zwischen Funktionalität und Schutz herzustellen. Schließlich geht es hier nicht nur um Datenschutz oder einzelne Datenlecks, sondern um das gesamte Sicherheitskonzept moderner IT-Systeme im Unternehmens- sowie im Privatbereich. Die Nutzung von Chrome-Erweiterungen in Verbindung mit MCP-Servern ist eine noch junge, aber höchst dynamische Herausforderung für die Cybersicherheit. Der derzeitige Stand zeigt, dass leider noch viele Sicherheitslücken offenliegen, die es Angreifern leicht machen können, lokal installierte Dienste auszunutzen.