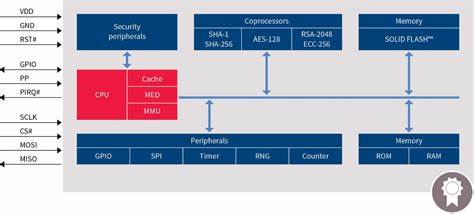

Sicherheitskomponenten wie Trusted Platform Modules (TPM) sind essenziell für den Schutz digitaler Systeme. Sie schützen sensible Schlüsselmaterialien, ermöglichen sichere Bootprozesse und gewährleisten die Integrität von Geräten. Eine neue, von einem unabhängigen Forscher entdeckte Schwachstelle in Infineons Sicherheitshardware erschüttert dieses Vertrauen jedoch. Die betroffene Hardware umfasst Infineons Sicherheitsmikrocontroller der SLE78-Serie, die unter anderem in populären Geräten wie dem YubiKey 5 verbaut sind. Durch eine Kombination von Seitenkanalattacken und präziser Forschungsarbeit gelang es, kryptografische Geheimschlüssel auszulesen, obwohl diese eigentlich geschützt bleiben sollten.

Dabei war die benötigte Ausrüstung verhältnismäßig günstig und für etwa 11.000 Euro erhältlich, was Angreifern einen vergleichsweise einfachen Einstieg in die Angriffspraxis ermöglicht. Die überaus bedeutsame Entdeckung stammt von dem Sicherheitsexperten Thomas Roche, der im Rahmen seiner Forschung die proprietäre Implementierung des Elliptic Curve Digital Signature Algorithm (ECDSA) auf den Infineon Mikrocontrollern analysierte. Die Forschung zeigte, dass eine Schwäche im kryptografischen Bibliothekscode von Infineon ausgenutzt werden kann, um den sonst hochgesicherten ECDSA-Schlüssel trotz der physischen Sicherheitsmaßnahmen zu extrahieren. Dies betrifft laut Roche alle bisher bekannten Versionen von Infineons Sicherheitsmikrocontrollern, auf denen diese Bibliothek läuft, also nicht nur einzelne Bauteile, sondern ein gesamtes Produktsegment.

Der Sicherheitsmikrocontroller SLE78 wird dabei in einer Vielzahl von Branchen eingesetzt. Das Spektrum reicht von der Automobilindustrie, wo Schlüssel zur sicheren Kommunikation zwischen Fahrzeugen und zur Absicherung von Onboard-Systemen genutzt werden, über die Medizintechnik, die auf geschützte Datenübertragung und Geräteauthentifizierung angewiesen ist, bis hin zur Luftfahrt, in der die Firmware-Integrität und sichere Kommunikation für Flugsysteme lebenswichtig ist. Auch im Bereich der industriellen Kontrolltechnik (Operational Technology) stellen die Infineon-Chips eine technische Grundsäule für die Sicherung wichtiger Anlagen dar. Die Möglichkeit, TPM-Schlüssel auszulesen, hat weitreichende Folgen für die gesamte IT- und Industriesicherheit. TPM-Module dienen der Verhinderung von Manipulationen an der Systemsoftware oder Firmware und speichern sensible kryptographische Materialien, darunter Verschlüsselungsschlüssel für Festplatten oder Authentifizierungsdaten.

Wird der geheime Schlüssel kompromittiert, können Angreifer Systeme unbemerkt kompromittieren, manipulierte Firmware einschleusen oder digitale Signaturen fälschen. Damit verliert das TPM-Modul seine zentrale Sicherheitsfunktion und stellt ein inkrementelles Risiko für alle Systeme dar, die auf diese Hardwarekomponente vertrauen. Die Art des Angriffs basiert auf sogenannten Seitenkanalattacken, bei denen der Angreifer keine regulären Sicherheitsmechanismen angreift, sondern physikalische Informationen wie Stromverbrauch, elektromagnetische Abstrahlung, Zeitmessung oder Temperaturschwankungen analysiert, die während der kryptographischen Berechnung entstehen. Diese Informationen können komplex analysiert werden, um schrittweise Rückschlüsse auf geheime Schlüssel zu ziehen. Im vorliegenden Fall war die Seitekanalattacke ausreichend präzise, um trotz moderner Sicherheitsmechanismen eine Extraktion der ECDSA-Schlüssel aus dem Infineon Mikrocontroller zu ermöglichen.

Die Demonstration dieses Angriffs mit einer rigiden, aber finanziell überschaubaren Laborumgebung zeigt, dass solche Bedrohungen keinesfalls theoretische Szenarien bleiben. Vielmehr besteht akute Gefahr für eine breite Palette eingesetzter Geräte. Besonders kritisch ist die Herstellungskosten-Nebenwirkung: Angreifer benötigen nicht mehr Millioneninvestitionen oder hochspezialisierte Laborausstattung, sondern können vergleichsweise einfach entsprechende Werkzeuge zusammenstellen, um diese Seitenkanalattacken zu starten. Infineon steht weltweit als einer der führenden Hersteller von Sicherheitskomponenten für die digitale Welt da. Das Vertrauen in die Robustheit ihrer Produkte ist eine entscheidende Voraussetzung für digitale Identitätssicherung, sichere Zahlungsabwicklungen, Fahrzeugkommunikation und sichere industrielle Steuerungen.

Die entdeckte Schwachstelle wirft daher nicht nur Fragen zum technischen Schutzkonzept einzelner Chips auf, sondern auch zu den Entwicklungs- und Verifikationsprozessen der eingesetzten kryptografischen Bibliotheken. Die Komplexität solcher Systeme eröffnet Angriffsflächen, die trotz sorgsamer Planung übersehen werden können. Hersteller und Anwender von Infineon-Sicherheitsmikrocontrollern sollten diese Sicherheitsmeldung sehr ernst nehmen und entsprechende Maßnahmen ergreifen. Dazu zählen unter anderem das Monitoring der Firmware-Updates, das genaue Prüfen von Sicherheitshinweisen der Hersteller und gegebenenfalls das Ausrollen von Patches, wenn diese verfügbar sind. Zudem empfiehlt sich eine umfassende Überprüfung aller Systeme, die solche Mikrocontroller einsetzen, um potenzielle Sicherheitslücken zeitnah zu identifizieren und zu schließen.

Auch auf Seiten von Forschung und Industrie wird diese Entdeckung den Druck erhöhen, sicherheitssensible Hardwarekomponenten noch intensiver gegen Seitenkanalangriffe zu härten und moderne Abwehrmechanismen zu implementieren. Die Kombination aus physikalischem und kryptografischem Schutz ist hier der Schlüssel für zukünftige Sicherheitskonzepte. Unternehmen sollten weiterhin verstärkt in die Entwicklungs- und Testphasen investieren, um auch verborgene Schwachstellen frühzeitig aufzudecken. Die Analyse von Thomas Roche und weitere Details zur Angriffsmethodik sowie technische Ausführungen sind in der veröffentlichten Forschungsarbeit verfügbar und bieten wertvolle Informationen für Experten, um ähnliche Risiken besser abzuschätzen und frühzeitig Gegenmaßnahmen zu ergreifen. Insgesamt zeigt die Sicherheitslücke in Infineons Mikrocontrollern exemplarisch, wie komplex und vielschichtig digitale Sicherheit heute ist.

Die Integrität und Vertraulichkeit von Systemen basieren auf zahlreichen technischen Bausteinen, die alle überprüft und abgesichert werden müssen. Ein einzelner Schwachpunkt kann gravierende Folgen für Industrie, Medizin, Mobilität und viele andere Bereiche haben. Daher ist ein offener Informationsaustausch und die Zusammenarbeit zwischen Forschung, Industrie und Anwendern entscheidend, um solche Bedrohungen zu erkennen und nachhaltig zu bekämpfen. Es ist eine deutliche Erinnerung, dass Sicherheitsprozesse kein einmaliges Projekt sind, sondern kontinuierliche Anstrengungen erfordern. Angesichts der sich ständig weiterentwickelnden Angriffsmethoden müssen auch Sicherheitsarchitekturen laufend angepasst und verbessert werden.

Nur so lässt sich langfristig das Vertrauen in digitale Technologien erhalten und der Schutz sensibler Informationen gewährleisten. Die Infineon-Sicherheitslücke ist folglich nicht nur eine Herausforderung, sondern auch ein Weckruf für die gesamte Cybersecurity-Community.