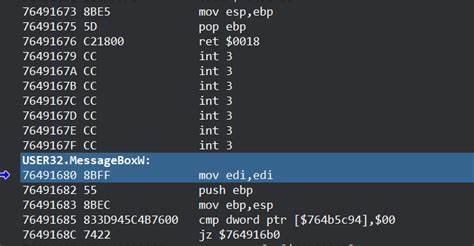

Wenn man sich die Disassemblierung von Funktionen in Windows-DLLs anschaut, fällt häufig eine scheinbar unsinnige Anweisung am Anfang vieler Funktionen auf: MOV EDI, EDI. Diese Instruktion kopiert im Grunde genommen ein Register in sich selbst und verändert dabei weder Registerzustände noch Prozessorflags. Auf den ersten Blick mag diese Operation vollkommen nutzlos erscheinen, doch steckt hinter ihr eine tiefere Absicht, die mit der Wartbarkeit und Aktualisierung von Windows-Funktionen im laufenden Betrieb zusammenhängt. Die MOV EDI, EDI Anweisung dient als sogenannter Hot-Patch-Punkt. Hotpatching beschreibt die Fähigkeit, ein Programm oder Betriebssystem während seiner Ausführung zu aktualisieren, ohne dass ein Neustart erforderlich ist.

Gerade in modernen Systemen, in denen Ausfallzeiten minimiert und Sicherheitspatches zeitnah eingespielt werden müssen, gewinnt diese Technik an Bedeutung. Die Architektur von Windows unterstützt dies dadurch, dass die ersten zwei Bytes einer Funktion reserviert sind und mit MOV EDI, EDI ausgefüllt werden. Diese Instruktion wirkt als eine Art Platzhalter oder Sprungpunkt. Anstatt eine herkömmliche No-Operation-NOP-Sequenz zu verwenden, hat die MOV EDI, EDI Instruktion zwei zentrale Vorteile. Zum einen verbraucht sie als Zwei-Byte-Anweisung genau so viel Speicherplatz wie ein Jump-Befehl zum Hot Patch, der fünf Bytes lang ist, sodass sie relativ einfach ausgetauscht werden kann.

Zum anderen ist ihre Ausführungszeit effizient. Während zwei einzelne NOP-Anweisungen jeweils eine Pipeline-Stufe und eine Taktperiode beanspruchen würden, benötigt MOV EDI, EDI lediglich eine Pipeline-Stufe und kann teilweise parallel mit anderen Instruktionen ausgeführt werden, was ihr eine halbe Taktzeit-Effizienz verleiht. Das bedeutet, dass sie nicht nur als Platzhalter dient, sondern das System auch in seiner Performance nicht merklich beeinträchtigt. Vor dem eigentlichen Funktionsstart werden typischerweise fünf Ein-Byte-NOP-Anweisungen eingefügt. Dieser Bereich stellt den tatsächlichen Patch-Speicher dar, in den bei Bedarf ein Vollsprung (Jump) eingefügt werden kann, der dann auf eine neue, gepatchte Funktion verweist.

Sollte ein Hotpatch notwendig sein, ersetzt das System die MOV EDI, EDI Anweisung durch eine Jump-Anweisung, die an diesen NOP-Bereich springt und so den Kontrollfluss umleitet. Dieser Mehrschrittmechanismus sorgt dafür, dass das Umschalten der Funktion in Echtzeit erfolgt, ohne bestehende Ausführungsströme zu stören. Andere Verfahren, wie das Detours-Hooking, das ebenfalls zur Laufzeit eine Umleitung des Funktionscodes ermöglicht, kommen mit einigen Nachteilen daher. Ein großes Problem dabei ist die Gefahr, während der Code-Patchung auf einen threadübergreifenden Zustand zu treffen, bei dem eine andere Ausführungseinheit mitten in der betroffenen Funktion unterwegs ist. Dies kann dazu führen, dass ungültige oder teilweise korrumpierte Instruktionen ausgeführt werden, was in Instabilitäten oder Abstürzen resultieren kann.

Das Hotpatching mittels MOV EDI, EDI umgeht dieses Problem elegant, indem es die sogenannte Patchzone sicher einrichtet und potenzielle Race-Conditions vermeidet. Warum keine zwei einzelnen NOPs statt MOV EDI, EDI? Wenn man zwei einzelne No-Operation-Anweisungen verwenden würde, entstünde das Risiko, dass ein Thread gerade zwischen dem ersten und dem zweiten NOP patchbedingt die Instruktion lesen würde. In so einem Fall könnte die Umwicklung der Funktion durch den eingefügten Sprungopcode fehlerhaft interpretiert werden, da die Instruktionsdekodierung ins Stocken geraten würde. MOV EDI, EDI als eine zusammenhängende Zwei-Byte-Anweisung stellt sicher, dass die Umleitung atomic und stabil ist und schützt den Prozess vor solchen subtilen Fehlern. Darüber hinaus muss bedacht werden, dass sogenannte „Patch Caches“ im Betriebssystem eine Rolle spielen.

Patches können hierbei teilweise sogar vor der Installation einer Software in den Speicherbereich eingepflegt werden, um Sicherheitslücken sofort nach Installation zu schließen. Diese Vorgehensweise minimiert Zeiträume, in denen ein System verwundbar sein könnte. MOV EDI, EDI fungiert somit als ein Baustein in einer komplexeren Infrastruktur, die Sicherheit, Stabilität und Flexibilität des Windows-Betriebssystems gewährleistet. Die Geschichte hinter dieser Technik ist eng verknüpft mit der Entwicklung von Windows und den Anforderungen an hochwertige Systemsoftware. Als Microsoft erkannte, dass Funktionen auf 64-Bit-Systemen oder in System-DLLs nicht einfach durch komplettes Austauschen der Dateien aktualisiert werden konnten, kam das Konzept des Hotpatchings auf.

MOV EDI, EDI ist ein eleganter Weg, diese Lücke im System zu schließen und gleichzeitig den laufenden Betrieb so wenig wie möglich zu stören. Die Wahl von EDI als Zielregister ist eher pragmatischer Natur. EDI wird in vielen Situationen als allgemeines Register benutzt und die Tatsache, dass es auf sich selbst kopiert wird, bedeutet keine Seiteneffekte. Durch diese Unveränderlichkeit werden mögliche Nebenwirkungen ausgeschlossen. Technisch gesehen kann die MOV EDI, EDI Instruktion als eine Zwei-Byte-NOP interpretiert werden, die genau die richtige Länge hat, um später durch eine „Jump“ Anweisung ersetzt zu werden.

So wird an der Stelle keine komplizierte Umorganisation des restlichen Codes nötig und das Entstehen von Bruchstellen im Programm verhindert. Die Folge ist eine äußerst wartbare und stabile Möglichkeit, Software im laufenden Betrieb anzupassen. Zusammenfassend ist die MOV EDI, EDI Anweisung ein Paradebeispiel für eine scheinbar überflüssige und merkwürdige Programmanweisung, die bei genauer Betrachtung jedoch eine technische Meisterleistung der Softwareentwicklung im Bereich der Systemsicherheit darstellt. Sie ermöglicht es, Windows-Funktionen im Betrieb effizient zu patchen, ohne den laufenden Betrieb zu gefährden. Ihr Einsatz zeigt, wie tief die Entwickler bei Microsoft über die Konsequenzen ihrer Entscheidungen nachgedacht haben, um Systeme robust und flexibel zugleich zu gestalten.

Das Verhalten der MOV EDI, EDI Anweisung ist auch ein Beispiel für die Kompromisse, die Entwickler bei der Optimierung zwischen Performance und Wartbarkeit machen müssen. Während jedes zusätzliche Maschinenbefehl theoretisch Rechenzeit kosten kann, ist hier die Balance zwischen Ausführungszeit und der Sicherheit des Hotpatch-Prozesses so gewählt, dass maximaler Nutzen entsteht. Es verdeutlicht außerdem, dass Optimierungen nicht immer unmittelbar sichtbar sind und dass Systementwicklung oft vielschichtige, langfristige Planung erfordert. Für Programmierer, die sich mit Assemblersprache, Systemsicherheit oder Windows-Interna beschäftigen, ist die MOV EDI, EDI Anweisung ein kleines, aber bedeutendes Mysterium, dessen Verständnis es ermöglicht, die Komplexität moderner Betriebssysteme besser zu erfassen. Das Konzept, einfache, doppelbödige Instruktionen als Hot-Patch-Punkte zu nutzen, könnte auch in anderen Kontexten Anwendung finden und ist somit auch aus akademischer Sicht interessant.

In der Praxis können Entwickler heute davon profitieren, zu wissen, dass Windows dieses Muster für die Patchfähigkeit nutzt. Gerade bei der Arbeit mit Low-Level-Programmierung, Debugging oder Reverse Engineering ist das Erkennen dieser Instruktion wichtiger Bestandteil des Werkzeugkastens. Es erklärt, warum bestimmte Funktionen scheinbar mit einer redundanten Anweisung starten und warum diese Anweisung trotz ihrer Einfachheit so essenziell für den reibungslosen Betrieb und Aktualisierung von Systemsoftware ist. Die Fähigkeit, Software sicher und dynamisch im laufenden Betrieb zu patchen, ohne Neustarts oder den Verlust von Arbeitssitzungen, ist ein wichtiger Vorteil moderner Betriebssysteme. Die MOV EDI, EDI Anweisung ist dabei nur ein kleiner, aber essentieller Baustein eines viel größeren Mechanismus.