Phishing-Angriffe zählen zu den gefährlichsten Bedrohungen im digitalen Zeitalter. Sie sind raffiniert, zielgerichtet und richten enormen Schaden an. Eine der aufsehenerregendsten Betrugsaktionen der letzten Jahre trägt den Namen „Darcula“. Diese globale Phishing-Kampagne hebt sich durch ihre Komplexität und Professionalisierung von anderen Angriffen ab und wirft ein Licht auf die dunkle Seite der Cyberkriminalität. Wer steckt hinter Darcula? Wie funktioniert die Operation und welche Techniken wenden die Angreifer an? Um diese Fragen zu beantworten, werfen wir einen tiefgehenden Blick hinter die Kulissen dieses Phishing-Netzwerks.

Die Ursprünge von Darcula liegen im Dezember 2023, als weltweit Nutzer plötzlich Nachrichten von angeblichen Postdiensten erhielten. Diese Nachrichten, die per SMS, iMessage oder RCS versendet wurden, warnen vor angeblichen Zustellproblemen oder ausstehenden Zahlungen und fordern zur Eingabe persönlicher Daten oder sogar zur Bezahlung auf. Diese Betrugsform wurde als Smishing bekannt, ein Subtyp des Phishing, der speziell Mobilgeräte ins Visier nimmt. Die Masche wirkt besonders glaubwürdig, da viele Nutzer tatsächlich auf Sendungen warten, was den Täuschungseffekt verstärkt. Was Darcula besonders macht, ist nicht nur die schiere Größe der Operation, sondern auch der technische Aufbau und die verwendeten Sicherheitsmechanismen, die den Forschern die Untersuchung erschweren.

Die Angreifer setzen gezielt auf mobile Plattformen und stellen sicher, dass die Phishing-Seiten nur über Mobilfunknetzwerke erreichbar sind. Dieser Trick verhindert, dass Sicherheitstools auf Desktop-Computern die Seiten analysieren können und ermöglicht es den Tätern, ungestört zu agieren. Erst durch den Einsatz von speziell konfigurierten Proxy-Tools gelang es den Experten, den Datenverkehr auf mobilen Geräten mitzulesen und so Informationen zu entschlüsseln. Die Verbindung zum Phishing-Backend erfolgt über die populäre Kommunikationstechnologie Socket.IO, durch die Daten in Echtzeit ausgetauscht werden.

Interessanterweise sind diese Nachrichten zusätzlich verschlüsselt, was auf eine fortschrittliche Client-seitige Verschlüsselung hinweist. In der Praxis bedeutet dies, dass selbst Sicherheitsforscher, die den Datenverkehr belauschen, nur verschlüsselten Datenmüll sehen, solange sie nicht im Code nach den Entschlüsselungsschlüsseln suchen. Diese Methode schützt die Betrüger vor einer einfachen Analyse und Demonstriert, wie ausgereift ihre Infrastruktur ist. Die Forscher konnten durch das Studium des JavaScript-Codes hinter der Phishing-Seite die Verschlüsselungsmechanismen identifizieren und einen Decryptor in JavaScript entwickeln. Dadurch wurde es möglich, die abgefangenen Daten in Echtzeit zu lesen und zu manipulieren.

Überraschenderweise wurden alle eingegebenen Informationen der Opfer wie in einem Chatfenster an die Angreifer übermittelt. So konnten die Täter jede Bewegung der Opfer live verfolgen und gegebenenfalls sofort reagieren – zum Beispiel um weitere Zahlungsinformationen oder PINs anzufordern. Im weiteren Verlauf der Analyse stießen die Experten auf eine Telegram-Gruppe, die den Namen Darcula trug und in der sich die Betreiber über ihre kriminellen Aktivitäten austauschten. Hier wurden Bilder von gestapelten Telefonen, SIM-Karten und Serverracks präsentiert, welche als Infrastruktur für den Versand von Spam-Nachrichten dienten. Der offene Umgang mit erbeuteten Kreditkarteninformationen, Bankkonten und Prunkwagen offenbart die professionelle Struktur, das Selbstbewusstsein und den Erfolg der Gruppe.

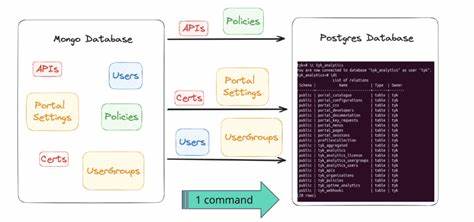

Die Grundlage der Operation bildet eine betrügerische Software namens Magic Cat. Diese Phishing-Kit wird als Dienstleistung vertrieben und erlaubt es auch technisch weniger versierten Akteuren, zielgerichtete Phishing-Kampagnen zu starten. Magic Cat verfügt über eine umfangreiche Bibliothek von vorgefertigten Phishing-Vorlagen zahlreicher internationaler Marken und Organisationen, sodass die Opfer eine glaubwürdige Nachricht in ihrer Sprache erhalten. Die Software ermöglicht es den Angreifern, die gestohlenen Daten in Echtzeit zu überwachen, den Opfern zusätzliche Anfragen wie PIN-Codes zu senden und sogar SMS-Gateways zu integrieren, um Zwei-Faktor-Authentifizierungen zu umgehen. Interessanterweise besitzt Magic Cat einen eigenen Lizenzserver im Backend, der Kopien der Software aktiviert und neue Lizenzschlüssel generiert.

Durch die Analyse des Codes konnten Forscher sogar diesen Server imitieren und die Software ohne eine legitime Lizenz aktivieren, was den Zugang zu dieser gefährlichen Technologie erleichtert. Hinter dieser Infrastruktur steckt eine erstaunlich moderne Softwareentwicklung mit häufiger Codeaktualisierung, Feature-Releases und professionellem Lizenzmanagement – fast wie bei herkömmlicher Unternehmenssoftware. Im Code der Phishing-Software fand sich zudem eine fragwürdige Funktion, die möglicherweise als sogenannter Backdoor dient. Diese erlaubt es, Befehle auszuführen, ohne sich anzumelden, was den Opfern – oder in diesem Fall Sicherheitsforschern – eine Hintertür öffnet, um das System zu kontrollieren. Ob es sich hierbei um einen absichtlich eingebauten Hintereingang oder einen Programmierfehler handelt, bleibt unklar.

Dennoch zeigt dies, wie komplex und undurchsichtig solche Systeme sind. Die Koordination der Darcula-Operationen erfolgt über Chatgruppen wie Telegram, wo Entwickler, Verkäufer und Betreiber miteinander kommunizieren. Ein aufschlussreiches Interview mit einem Mitwirkenden, der sich als Lao Liu vorstellt, bestätigt, dass Darcula aus einem Team besteht, das Hardware, Software und Infrastruktur professionell betreibt. Lao Liu beschränkt seine Aussagen darauf, dass die Firma „nur Software verkauft“ und nicht selbst zu Betrügereien anstiftet. Verräterisch bleibt aber, dass Magic Cat weiterhin aktiv genutzt wird und immer neue Versionen erscheinen, welche die Betrugsmaschen noch leichter gestalten.

Die Spur des mutmaßlichen Hauptverantwortlichen führt in die chinesische Provinz Henan zu einem 24-jährigen Mann namens Yuichen S. OSINT-Ermittlungen über öffentliche Datenbanken, GitHub-Repositorien und weitere Online-Quellen verknüpfen diesen Namen mit den genutzten Servern, Domains und Kommunikationswegen. Die Kombination von IP-Tracking, E-Mail-Adressen und weiteren Identifikatoren ermöglicht eine außerordentliche Transparenz, auch wenn die Täter bemüht sind, Spuren zu verwischen. Das Team hinter Darcula nutzt modernste Ermittlungstechniken, die als OSINT (Open Source Intelligence) bekannt sind. Dabei werden öffentlich zugängliche Daten systematisch ausgewertet, um Verbindungen zwischen vermeintlich anonymen Identitäten herzustellen.

Eine dieser Methoden umfasst die Analyse von teilweise maskierten Telefonnummern unterschiedlicher Dienste, die durch Übereinstimmungen zusammengeführt werden können. Dadurch konnten die Ermittler eine kleine, aber entscheidende Lücke in der Anonymität der Gruppe aufdecken. Letztlich zeigt die Untersuchung der Darcula-Operation, wie hochentwickelt und spezialisiert Cyberkriminalität heutzutage agiert. Hinter den Angriffen stehen keine einsamen Hacker in dunklen Zimmern, sondern organisierte Gruppen mit umfangreichen Ressourcen, moderner Infrastruktur und professionellen Softwaretools. Diese arbeiten so, dass selbst Ermittler und Sicherheitsforscher erst durch tiefgehende technische Analyse und beharrliche Nachforschungen Zugang zu den verborgenen Schichten erhalten.

Der Kampf gegen solche Bedrohungen erfordert daher eine enge Zusammenarbeit zwischen Behörden, Unternehmen, Telekommunikationsanbietern und Sicherheitsforschern. Nur durch den Austausch von Informationen, der frühzeitigen Identifikation von Muster und der konsequenten Nachverfolgung können solche Betrugsnetzwerke eingedämmt werden. Die Geschichte von Darcula offenbart dabei auch das beeindruckende Potenzial von Cyberkriminalität als Schattenwirtschaft, die ständig weiter wächst und sich entwickelt. Abschließend bleibt die Frage offen: Wer ist Darcula wirklich? Das Rätsel ist zwar näher an der Lösung als jemals zuvor, doch Cyberkriminelle verstehen es meisterhaft, ihre wahre Identität und ihr Netzwerk zu verschleiern. Die Spur führt tief in die Welt der virtuellen Anonymität, verschachtelter Identitäten und komplexer Netzwerke.