Das Bosch Lcn2kai Headunit stellt eine moderne Infotainment-Lösung dar, die in zahlreichen Nissan-Modellen ab etwa 2015 verbaut ist. Als zentrales Steuergerät für Navigation, Multimedia und Smartphone-Anbindung bietet es eine Vielzahl an Funktionen, die jedoch oft durch Herstellerbeschränkungen limitiert sind. Das Rooten dieses Systems eröffnet Nutzern hingegen neue Möglichkeiten, um eigene Anwendungen zu entwickeln, erweiterte Einstellungen vorzunehmen oder sogar speziell angepasste Funktionen, wie etwa einen GPS-Datenlogger, zu realisieren. Im folgenden Text wird der komplexe Prozess des Rootens systematisch erläutert und greifbar gemacht, um Interessierten einen praxisnahen Einstieg zu ermöglichen. Die beschriebenen Methoden erfordern keine tiefen Hardwarekenntnisse, sondern setzen vor allem auf softwareseitige Ausnutzung vorhandener Schwachstellen und Zugangsmöglichkeiten.

Das Lcn2kai Headunit ist in vielen Nissan-Fahrzeugen wie Xterra, Rogue, Sentra, Altima oder Frontier verbaut. Aufgrund der Fertigung durch Bosch vermutet man, dass ähnliche Systeme eventuell auch in anderen Fahrzeugen zu finden sein könnten. Das macht die Rooting-Möglichkeiten besonders interessant, da die Vorgehensweise und entdeckten Schwachstellen unter Umständen über das Nissan-Portfolio hinaus nutzbar sind. Eine der größten Hürden beim Zugriff auf Fahrzeuginfotainmentsysteme besteht meist darin, ohne aufwendige Demontage oder Hardwareeingriffe an das System zu gelangen. Die Entwickler des Rooting-Konzepts haben daher einen besonderen Fokus darauf gelegt, Methoden zu finden, die auch ohne Ausbau des Headunits funktionieren.

Der erste Schritt zum Rooten ist das Erkennen möglicher Angriffspunkte. Das Headunit kommuniziert vor allem über einen USB-Port in der Mittelkonsole und via Bluetooth mit der Außenwelt. Die USB-Schnittstelle ist ursprünglich für den Anschluss von Smartphones oder USB-Datenträgern zum Abspielen von Musik und Navigation vorgesehen, stellt jedoch auch den wichtigsten Vektor für eine nicht-invasive Exploitation dar. Interessanterweise verarbeitet das System USB-Ethernet-Adapter, was über Experimente mit Device-ID-Scans mittels Facedancer und umap2 sichtbar wurde. Das System setzt auf einen bekannten Chiptyp, der von vielen fertigen Adaptern unterstützt wird, welche im Elektronikfachhandel allgemein erhältlich sind.

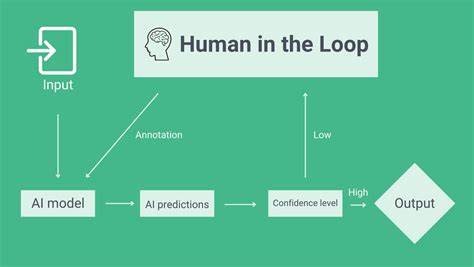

Die Ethernet-Funktionalität wird genutzt, um eine Art Debugging-Trace an eine speziell konfigurierte IP-Adresse zu senden. Auf den ersten Blick könnte dies eine Angriffsfläche darstellen, wenn es gelänge, diesen Kommunikationskanal zu kapern oder eine eigene Gegenstelle vorzuschalten. Allerdings ist der SSH-Daemon zwar an Port 22 offenstehend, lauscht aber standardmäßig nicht aktiv. Das bedeutet, dass erst noch Bedingungen geschaffen werden müssen, bevor ein Remote-SSH-Zugang möglich wird. Ein tiefgehender Einblick in die Hardware offenbart, dass das Bosch Lcn2kai System auf einer ARM-Architektur mit einem NEC MPCore Prozessor basiert.

Das Booten wird über U-Boot realisiert, das auch Einfluss auf den Startvorgang und die Bootumgebung erlaubt. Über das serielle Debugging-Interface, dessen Pins entweder durch direkte Platinenkontakte oder über den Fahrzeugkabelbaum erreichbar sind, lässt sich die Bootsequenz beobachten und bei der Gelegenheit durch eine gezielte Unterbrechung modifizieren. Die Möglichkeit, U-Boot im Startprozess zu unterbrechen, obwohl der Timeout auf null gesetzt ist, ergibt sich durch gezielte Ausgaben auf die serielle Schnittstelle und ermöglicht die Manipulation von Bootparametern. Wichtig ist hier die Anpassung des Boot-Arguments, um anstelle des typischen Startvorgangs direkt eine Shell zu starten. Mit dem Bootparameter init=/bin/sh lädt das System beim Booten eine einfache Kommandozeilenschnittstelle, die unmittelbaren Root-Zugriff auf das System gewährleistet.

Das Dateisystem ist zu Beginn schreibgeschützt, kann jedoch nachträglich in den Schreibmodus umgemountet werden, um persistente Änderungen zu ermöglichen. Im laufenden System wurde festgestellt, dass der Root-User kein Passwort hat und der SSH-Dienst so konfiguriert ist, dass leere Passwörter erlaubt sind. Damit ist es möglich, nach Aktivierung des SSH-Dienstes über das Netzwerk eine Root-Shell zu erhalten. Sicherheitsmechanismen wie Firewalls erlauben zwar nur Verbindungen innerhalb des 172.17.

0.0/16-Netzwerks, jedoch lässt sich dieses Ziel mit einem direkt verbundenen USB-Ethernet-Adapter erreichen. Der Weg zur Aktivierung von SSH als Dienst erfolgt am besten mit einem Startskript, das in den Autostart des Systems eingebunden wird. Das Einfügen eines Befehls wie /etc/init.d/sshd start in die init-Skripte stellt sicher, dass das System bei jedem Neustart den SSH-Server aktiviert.

Damit hat man die Möglichkeit, sich später ohne physikalischen Zugriff am Fahrzeug über das Netzwerk einzuloggen. Da jedoch das Öffnen des Headunits und der direkte Zugriff auf die serielle Konsole nicht immer praktisch oder erwünscht sind, wurde eine alternative Methode gefunden, die komplett ohne Werkzeug und Eingriffe in die Hardware auskommt. Diese Methode besteht darin, die auto-mount-Funktionalität für USB-Datenträger auszunutzen. Wenn der USB-Stick eingesteckt wird, scannt das System automatisch das Dateisystem und mountet es in einem Verzeichnis, dessen Name aus dem UUID oder Label des Dateisystems abgeleitet wird. Die Schwachstelle liegt in der Art der Namensvergabe für den Mount-Pfad.

Während UUIDs meist unproblematisch sind, kann das Dateisystem-Label frei gesetzt werden. Setzt man nun ein Label, das Verzeichnispfade mit ../ (relative Pfadnavigation) enthält, so erfolgt ein Directory Traversal, das dazu führt, dass der USB-Inhalt auf eine beliebige Stelle im System gemountet wird. Somit lässt sich systemweit auf das Root-Dateisystem zugreifen und dort Dateien platzieren.

Diese Technik wird genutzt, um ein speziell vorbereitetes Skript in ein Verzeichnis einzubinden, das beim Systemstart ausgeführt wird. Das Skript selbst kann beispielsweise das Aktivieren des SSH-Dienstes ermöglichen, indem es die notwendigen Einträge zu den Startscripts hinzufügt. Wichtig ist dabei, das Dateisystem so zu erstellen, dass es keine UUID besitzt und als ext2 formatiert ist, da hier eine präzise Kontrolle über Label und Dateiattribute möglich ist. Einmal vorbereitet, bietet der USB-Stick eine einfache Möglichkeit, dem System per Plug-and-Play Root-Zugriff zu verschaffen, ganz ohne das Fahrzeug zu öffnen oder aufwendige Hardwarearbeit. Dieser nicht-invasive Exploit zeigt, dass selbst komplexe Systeme mit digitaler Signaturprüfung in Firmware-Updates für Manipulationen anfällig sein können, wenn an anderer Stelle die Sicherheitskonzepte schwach sind.

Neben der technischen Perspektive ist gerade die Offenlegung und Dokumentation dieses Rooting-Ansatzes aus Sicht der Community enorm wichtig. Viele Fahrzeuge dieser Bauart sind mittlerweile nicht mehr offiziell unterstützt oder erhalten Updates, sodass der Weg zur Erweiterung funktional sinnvoll ist. Darüber hinaus können so Anwendungen entwickelt werden, die den Fahrzeugbesitzern konkrete Mehrwerte bieten, etwa durch erweiterte Datenlogs, zusätzliche Schnittstellen oder auch die Einbindung von Drittanbieterlösungen. Gleichzeitig sensibilisiert die Veröffentlichung auch für die Risiken, die durch veraltete oder schlecht konfigurierte Systeme entstehen können. Hersteller könnten hieraus lernen, in zukünftigen Versionen stärkere Sicherheitsmaßnahmen zu implementieren – beispielsweise eine bessere Validierung von Dateisystemeigenschaften auf USB-Geräten oder die Verschlüsselung und erzwungene Signatur auch auf Datei- und Systemebene.

Die Methodik des Rootens dieses Bosch-Systems zeigt exemplarisch, wie eine Kombination aus physischem Zugang, Kenntnis der Bootprozesse, Krypthographie und Linux-Systemkenntnissen es ermöglicht, eigene Kontrollrechte auf Fahrzeugsoftware zu erlangen. Dabei ist wichtig zu betonen, dass alle Änderungen an der Firmware mit Bedacht vorgenommen werden sollten, um das System im Fahrzeug nicht unbrauchbar zu machen oder Sicherheitsfeatures zu verletzen. Weiterführend sind offene Fragen spannend, wie sich das System hinsichtlich weiterer Funktionen nutzen lässt. Beispielsweise eröffnet das parallele Betriebssystemkonzept mit einem RTOS (Real-Time Operating System) für zeitkritische Fahrzeugdaten einen experimentellen Entwicklungsraum. Auch die Möglichkeiten zur Fernwartung oder über Bluetooth könnten in Zukunft interessantere Wege für Systemerweiterungen bieten.

Wer sein Bosch Lcn2kai Headunit rooten möchte, erhält mit diesen Erkenntnissen eine praxisnahe Anleitung, die ohne umfangreiche Zerlegungen auskommt und auf Basis vorhandener Schwachstellen arbeitet. Damit wird die Tür geöffnet für kreative Nutzung, bessere Individualisierung und letztlich die Entkopplung von offiziell vorgegebenen Limitierungen. Für die Besitzer moderner Fahrzeuge eine spannende und zukunftsweisende Perspektive, die sowohl Komfort als auch Funktionalität deutlich erhöhen kann.