In der heutigen vernetzten Welt, in der Millionen von Webseiten und Anwendungen täglich online gestellt werden, ist Sicherheit ein zentrales Thema – besonders wenn es um Domainverwaltung und Hosting-Dienste geht. Eine alarmierende Schwachstelle im Zusammenhang mit GitHub Pages, dem beliebten Hosting-Service für Webseiten auf der GitHub-Plattform, hat kürzlich für Aufmerksamkeit in der IT-Sicherheitsgemeinschaft gesorgt. Der Sicherheitsingenieur Ghislain, bekannt unter dem Pseudonym Guisch, entdeckte eine systematische Möglichkeit, über 5.000 GitHub Pages-Domains zu übernehmen und auf ihnen Kontrolle auszuüben. Noch besorgniserregender ist die Tatsache, dass GitHub trotz Bekanntmachung der Schwachstelle keine hinreichenden Maßnahmen ergriffen hat.

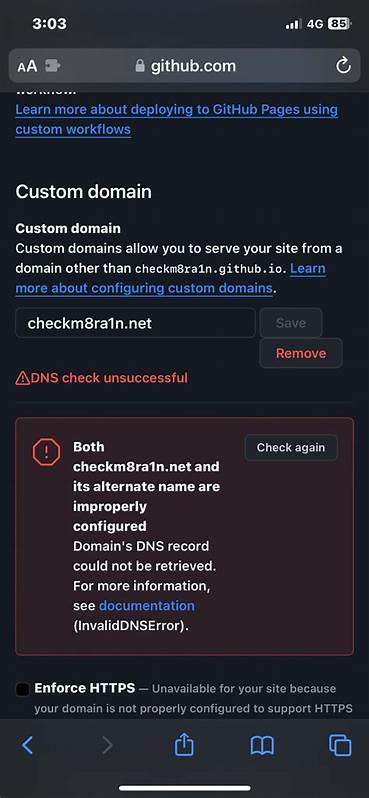

Dieses Geschehen wirft bedeutsame Fragen zur Verantwortung von Domain-Inhabern, Hosting-Plattformen und Registraren auf. Die Geschichte beginnt mit einer vermeintlich harmlosen Benachrichtigung von Google Search Console, die auf eine Eigentumsübernahme an einer unbekannten Subdomain hinwies. Aus einer Gaming-Session heraus gestartet führte die Spur ins Herz einer weitreichenden Sicherheitslücke, die sich durch ein Zusammenspiel technischer Eigenheiten von DNS-Einträgen und der Konfiguration von GitHub Pages ergab. Die eigentliche Ursache liegt darin, dass manche Domain-Registrar, in diesem Fall ein bekannter französischer Anbieter, automatisch Subdomains wie ftp.meinedomain.

de anlegt, selbst wenn der Domaininhaber dies nicht explizit veranlasst hat. Diese Subdomains besitzen oft CNAME-Einträge, die auf die Hauptdomain zeigen und damit indirekt auf die GitHub Pages Server. GitHub wiederum überprüft bei der Zuordnung von Benutzerseiten zu Subdomains keine ausreichende Eigentumsbestätigung der Subdomain selbst. Das bedeutet, dass Angreifer beliebige GitHub Pages-Repositories mit den gleichen Subdomain-Namen wie diese ungenutzten Subdomains anlegen und somit die Kontrolle über diese übernehmen können. Für Außenstehende scheint die Subdomain offiziell verlinkt zu sein, tatsächlich wird der Inhalt aber vom Angreifer gesteuert.

Dies eröffnet eine Reihe von schwerwiegenden Angriffsmöglichkeiten. Hacker können unter der unternehmenseigenen oder behördlichen Domain Phishing-Seiten, Malware oder Fake-Inhalte hosten, um Nutzer zu täuschen oder Sicherheitsmechanismen zu umgehen. Cookies und Sitzungsinformationen können gestohlen und missbraucht werden. Vertrauen in die Marke oder Organisation wird massiv beschädigt. Diese Art der Subdomain-Übernahme ist zwar in der Sicherheitsbranche bekannt, doch die Zahlen, die anhand der Analyse von Ghislain sichtbar wurden, sind erschreckend.

Durch eine eigens entwickelte Python-Software nutzte er öffentlich verfügbare Reverse-DNS-Daten, um hunderte von Tausenden Domains zu identifizieren, deren Subdomains automatisch auf GitHub Pages IP-Adressen verweisen. Innerhalb weniger Wochen gelang es ihm, rund 5.000 solcher Subdomains anzumelden und zu übernehmen, wofür er letztlich von GitHub gesperrt wurde – obwohl er keinerlei böswillige Absichten verfolgte und geschädigte Nutzer aktiv darauf hinwies, wie sie ihre Domains schützen können. Die Reaktion von GitHub war enttäuschend und verdeutlicht eine bedenkliche Haltung: Das Unternehmen bestätigte zwar den Sachverhalt, bewertet ihn jedoch als nicht kritisch genug, um sofortige Änderungen vorzunehmen. Diese Haltung steht ohne Zweifel konträr zu den einschlägigen Empfehlungen der IT-Sicherheitscommunity und untergräbt das Vertrauen in GitHub als Hosting-Anbieter.

Für Domaininhaber ist diese Situation ein Weckruf. Die Kontrolle über DNS-Einträge darf niemals aus der Hand gegeben werden, ohne die Sicherheitsfolgen zu überblicken. Das bedeutet: Man sollte regelmäßig die DNS-Zonen überprüfen und insbesondere automatische Subdomains, die von Registraren erstellt werden, kritisch hinterfragen. Entfernen oder deaktivieren Sie unnötige CNAME-Einträge, die auf GitHub-Pages-Server zeigen, sobald sie nicht genutzt werden. Zudem ist es hilfreich, Tools wie Google Search Console oder ähnliche Dienste zu nutzen, um Benachrichtigungen über Eigentumsanforderungen zu erhalten und so frühzeitig auf mögliche Übernahmen aufmerksam zu werden.

Für GitHub wäre eine stärkere Absicherung dringend notwendig. Die Implementierung einer verifizierten Eigentumsprüfung für jede Subdomain, die auf GitHub Pages gehostet wird, könnte viele Gefahren entschärfen. Ebenso hilfreich wäre eine proaktive Überwachung der Plattform, um verdächtige Übernahmen zu erkennen und Domain-Inhaber sofort zu warnen. Außerdem sollte GitHub nachdrücklich eingehende Sicherheitsberichte ernstnehmen und transparent kommunizieren, welche Maßnahmen ergriffen werden, anstatt Probleme auf die lange Bank zu schieben. Auch Domain-Registrare tragen eine wesentliche Verantwortung in diesem Geflecht.

Automatisch generierte Subdomains sollten gar nicht oder nur mit ausdrücklicher Zustimmung des Inhabers erstellt werden, da sich daraus Sicherheitslücken ergeben können. Eine explizite Warnung vor möglichen Risiken bei der Domainverwaltung sowie bessere Kontrollmechanismen sind unbedingt erforderlich. Im größeren Kontext zeigt dieses Beispiel ein typisches Muster von Verantwortungslosigkeit, bei der verschiedene Schneisen der Sicherheitspflicht offenbleiben. Während Plattformen wie GitHub auf die Domaininhaber verweisen und behaupten, Sicherheit liege in deren Händen, übernehmen die Registrare Subdomain-Generierungen, ohne die Gefahren klar aufzuzeigen. Domaininhaber wiederum sind oftmals nicht über ihre eigentlich frei verfügbaren Subdomains informiert und haben keine Mittel, diese sinnvoll zu überwachen.

Das Ergebnis ist eine gefährliche Lücke, die Cyberkriminelle zu ihrem Vorteil nutzen können. Die Geschichte von Ghislain ist mehr als nur ein technischer Bericht. Sie ist ein Aufruf an alle Beteiligten, ihre Rollen in der Web-Sicherheit ernster zu nehmen und Sicherheitsarchitekturen nachhaltig zu verbessern. Sie zeigt, wie auch vermeintlich einfache Fehlkonfigurationen und Prozesse in Kombination enorme Risiken bergen – und wie wichtig Transparenz, verantwortungsbewusstes Handeln sowie eine offene Zusammenarbeit zwischen Sicherheitsforschern, Unternehmen und Nutzern sind. Die Lehre, die sich daraus ziehen lässt, ist klar: Sicherheit endet nicht bei der Webhosting-Plattform oder beim Registrar allein.

Sie erfordert ein ganzheitliches Verständnis, kontinuierliche Kontrolle und eine Kultur der Aufmerksamkeit. Bis diese Erkenntnisse flächendeckend umgesetzt werden, bleibt jeder Domaininhaber, der GitHub Pages nutzt, in der Pflicht, seine DNS-Einträge und Subdomains genau unter die Lupe zu nehmen – denn die digitale Welt ist voller unbemerkter Fallen, in die auch vermeintlich sichere Strukturen schnell geraten können.