In der sich rasant entwickelnden Welt der künstlichen Intelligenz spielt die Agenten-Technologie eine immer wichtigere Rolle. Autonome KI-Agenten, die eigenständig Informationen verarbeiten, Entscheidungen treffen und Aktionen ausführen, erweitern unzählige Anwendungsszenarien. Das Model Context Protocol (MCP) stellt hierbei eine Schlüsselkomponente dar, um Agenten flexibel mit Tools und Diensten zu verknüpfen. Die zunehmende Verbreitung und Autonomie dieser Systeme bringt jedoch auch komplexe Sicherheitsherausforderungen mit sich, die weit über die bisherigen Konzepte hinausgehen. Besonders das Thema Sicherheit im Umgang mit MCP wird in Fachkreisen aktuell intensiv diskutiert.

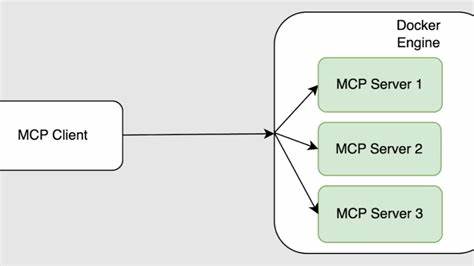

Dabei gewinnt der Einsatz von Containern als sichere Ausführungsumgebung zunehmend an Bedeutung, um den wachsenden Risiken effektiv zu begegnen und die Kontrolle über die Agenteninfrastruktur zu bewahren. Frühere MCP-Nutzungsszenarien basierten oft auf unkomplizierten Konfigurationen, in denen MCP-Server direkt aus dem Internet geladen und mit sensiblen Zugangsdaten als Umgebungsvariablen gestartet wurden. Obwohl dieser einfache Zugang für Entwickler verlockend ist, ist dieses Vorgehen in produktiven Umgebungen hochriskant. Die Gefahr der Kompromittierung des Hosts, der unkontrollierten Freigabe von Geheimnissen und der Manipulation von Agentenverhalten ist dabei immens. Die grundlegenden Sicherheitsfragen sind dabei elementar: Können wir dem MCP-Server wirklich vertrauen und wissen wir genau, welche Software auf dem Host läuft? Können wir sicherstellen, dass Schlüssel oder Tokens nur den nötigen Komponenten zugänglich sind? Und gibt es Mechanismen, um neu auftretende Angriffsvektoren wie manipulierte Tool-Beschreibungen oder schädliche Eingaben frühzeitig zu erkennen? Durch den Einsatz von Containern werden MCP-Server in einer voneinander isolierten Umgebung ausgeführt, die die Risiken eines kompromittierten Tools deutlich einschränkt.

Container bieten zudem eine reproduzierbare und verifizierbare Basis, indem sie sowohl die Herkunft als auch den Zustand der ausführenden Software überprüfbar machen. So lässt sich nachvollziehen, dass keine schädlichen Änderungen im Container enthalten sind. Diese Isolation begrenzt die sogenannte Blast Radius eines Angriffs – sollte ein MCP-Tool manipuliert werden, bleibt der Schaden auf die Laufzeitumgebung des Containers beschränkt und kann nicht auf das Host-System übergreifen. Darüber hinaus sorgen Container für konsistente Laufzeitbedingungen, wodurch Fehler, die durch unterschiedliche Konfigurationen entstehen, minimiert werden. Die Handhabung von sensiblen Daten wird in containerisierten Umgebungen ebenfalls verbessert, da verschlüsselte Secrets und Zugangsdaten gezielt nur in autorisierte Container injiziert werden können.

So wird verhindert, dass sensible Informationen unabsichtlich in andere Prozesse oder Logs gelangen. Des Weiteren ist es essenziell, ein zentrales Kontroll- und Überwachungssystem einzusetzen, das als Sicherheits-Gateway für alle MCP Quellen dient. Dieses Gateway fungiert als Filter und Überwachungsinstanz für die Kommunikation zwischen Agenten und MCP-Servern. Es ermöglicht, unrechtmäßige Änderungen an Tool-Beschreibungen zu erkennen, bringt eine Schicht der Autorisierung ein und schützt vor Techniken wie dem sogenannten MCP Rug Pull, bei dem ein zuvor genehmigtes Tool plötzlich bösartige Funktionalitäten zeigt. Auch die Gefahr von MCP Shadowing, das gezielte Manipulationen zur Verfälschung von Werkzeugbeschreibungen umfasst, kann durch das Gateway frühzeitig abgewehrt werden.

Durch heuristische Methoden und signaturbasierte Prüfungen werden zudem Anzeichen für Tool Poisoning erkannt – versteckte Manipulationen, die ausschließlich durch den KI-Agenten interpretiert werden und Nutzer in die Irre führen können. Eine wichtige Herausforderung bleibt die Verwaltung der wachsenden Zahl von MCP-Servern und die klare Definition, welche davon vertrauenswürdig sind und für welche Agenten sie freigegeben werden. Containerbasierte Plattformen ermöglichen, diese Prozesse mit fein granularen Zugriffsrichtlinien und selektiver Sichtbarkeit zu steuern. Agenten erhalten so nur Zugriff auf die minimal notwendigen Werkzeuge, was das Risiko unbeabsichtigter oder schädlicher Interaktionen weiter reduziert. Zusätzlich bieten Annotationen innerhalb des MCP-Spezifikationsrahmens eine Möglichkeit, die Sicherheitscharakteristika einzelner Tools besser zu definieren.

Hinweise wie readOnlyHint oder destructiveHint erlauben es, die erlaubten Zugriffe auf Dateien und Netzwerke präzise zu beschränken und so das Einfallstor für Fehler oder Angriffe zu verkleinern. Die Kombination dieser technischen Mittel gewährleistet, dass MCP-Umgebungen nicht nur schnell und flexibel, sondern zunehmend auch sicher und vertrauenswürdig betrieben werden können. Docker als branchenführende Containerplattform hat mit seinem MCP Catalog und MCP Toolkit speziell zugeschnittene Werkzeuge bereitgestellt, die Entwicklern helfen, vertrauenswürdige MCP-Server als Container zu verwalten, freizugeben und zu starten. Durch einen einheitlichen Katalog und ein zentrales Gateway können Sicherheit, Nachvollziehbarkeit und Nutzerkontrolle modern und effektiv umgesetzt werden, ohne existierende Arbeitsabläufe zu stören. Die sich entwickelnde MCP-Landschaft zeigt auf, dass die einfache Handhabung und Leistungsfähigkeit von Agenten nur durch solide Sicherheitsarchitekturen langfristig gewahrt werden können.

Container bieten hierfür ein robustes Fundament, das durch weitere Schutzmechanismen und Governance ergänzt wird. Insbesondere im Zeitalter stark autonomer KI-Agenten ist die verantwortungsbewusste Absicherung des Kontextmanagements unverzichtbar. Es gilt, die Vorteile der selbstständigen Agenten optimal zu nutzen und zugleich die potenziellen Gefahren beherrschbar zu machen. Die Entwicklung und Verbreitung standardisierter, containerbasierter Lösungen für MCP-Systeme stellt einen entscheidenden Schritt in diese Richtung dar. Anwender und Unternehmen können so auf wachsende Agenten-Funktionalitäten setzen, ohne Kompromisse bei Sicherheit und Datenschutz einzugehen.

Insgesamt positioniert sich MCP mit Containern als zukunftssichere Architektur für die Agentengeneration von morgen, die produktiv, agil und vor allem sicher eingesetzt werden kann.