In der heutigen digitalisierten Welt setzen Angreifer immer raffiniertere Methoden ein, um Sicherheitsmechanismen zu umgehen und unbemerkten Zugriff auf Systeme zu erlangen. Ein besonders gefährlicher Trend ist die Nutzung von eigentlich vertrauten und legitimen Protokollen als Werkzeuge für bösartige Aktivitäten. Ein herausragendes Beispiel dafür ist die Ausnutzung des SMTP-Protokolls von Gmail als Command-and-Control (C2) Mechanismus. Diese Vorgehensweise stellt eine ernsthafte Bedrohung für Unternehmen und Entwickler dar, die ihre Software mit externen Paketen und Bibliotheken ergänzen, ohne ausreichende Prüfung und Schutzmaßnahmen. Die Untersuchung der Sicherheitsforscher von Socket beleuchtet genau diesen Angriffspfad und deckt auf, wie mehrere bösartige Python-Pakete den Gmail-Email-Dienst als versteckten Kanal nutzen, um Daten zu exfiltrieren und fremdgesteuerte Befehle auszuführen.

Die Verwendung von Gmail für Command-and-Control hat eine besonders hinterlistige Natur, da SMTP-Verkehr in vielen Netzwerken als legitim eingestuft und daher selten mit Misstrauen betrachtet wird. Firewalls und Endpoint-Sicherheitslösungen neigen dazu, eingehenden und ausgehenden SMTP-Traffic durchzulassen, wodurch diese bösartigen Aktivitäten unter dem Radar bleiben. Die entdeckten Python-Pakete mit Namen wie Coffin-Codes-Pro, Coffin-Codes-NET2 oder Coffin-Grave sind so entwickelt, dass sie eine verschlüsselte WebSocket-Verbindung einrichten und gleichzeitig über Gmail SMTP Nachrichten austauschen, um die Steuerung und Koordination ihrer Aktivitäten zu ermöglichen. Das Angriffsverfahren beginnt meist mit dem Herunterladen eines infizierten Pakets aus dem Python Package Index (PyPI). Diese Pakete enthalten hartkodierte Gmail-Zugangsdaten, mit denen die Backdoors sich gegenüber dem Gmail SMTP-Server authentifizieren.

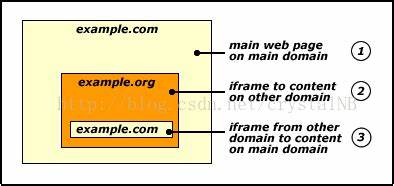

Dadurch senden sie unauffällige E-Mails an andere vom Angreifer kontrollierte Accounts, um zu signalisieren, dass das implantierte Schadprogramm aktiv ist und um technische Informationen wie beispielsweise öffentliche Portnummern zu übermitteln, über die der Fernzugriff zugänglich gemacht wird. Eine zusätzliche WebSocket-Verbindung dient als lebendige Kommandozentrale, über die Anweisungen empfangen und Daten bidirektional durch das neu etablierte Tunnel-System weitergegeben werden. Der entscheidende technische Vorteil dieses Vorgehens liegt in der Outbound-Initiierung der Verbindung. Das bedeutet, dass die infizierte Maschine von innen heraus eine sichere Verbindung zu einem vom Angreifer kontrollierten Server aufbaut, wodurch herkömmliche Firewalls und NAT-Konfigurationen, die normalerweise externe Zugriffe verhindern, wirkungslos werden. Die Bedrohungslage wird dadurch verschärft, dass die Angreifer nicht nur in der Lage sind, sensible Informationen wie Anmeldedaten, Schlüssel oder vertrauliche Dateien zu stehlen, sondern auch auf internen Systemen beliebige Kommandos auszuführen und sich weiter im Netzwerk seitlich zu bewegen.

Die bisher identifizierten Konto- und Paket-Namen weisen zudem auf mögliche finanzielle Motive und Branchenspezialisierungen der Angreifer hin. So deuten Begriffe wie bitcoin oder blockchain auf eine starke Einbindung in Kryptowährungsbereiche hin. Die Angreifer könnten primär private Schlüssel aus Wallets abgreifen oder Zugang zu administrativen Panels erlangen, die im Kryptosektor hochsensibel sind. Gleichzeitig zeigen sich Parallelen und eine fortwährende Aktivität über mehrere Jahre, was die Professionalität und Persistenz der Bedrohung unterstreicht. Die Untersuchung des ältesten der Pakete zeigt, dass selbst Varianten, die keine direkten E-Mail-Funktionalitäten besitzen, durch dynamisch etablierte WebSocket-Tunnel erhebliche Risiken bergen.

Solche Netzwerktunnel erlauben es, interne Dienste nach außen zu exponieren und ermöglichen so unautorisierte Fernzugriffe oder die Etablierung von Botnetzen. Die Untermauerung dieser Technik durch persistente, bidirektionale Kommunikation macht die Erkennung deutlich schwieriger. Angesichts dieser Situation sollten Entwickler und Sicherheitsteams besonders wachsam sein. Das einfache Vertrauen in etablierte Protokolle wie SMTP oder populäre Software-Repositories kann schnell zum Sicherheitsrisiko werden. Eine regelmäßige Überprüfung von eingesetzten Paketen, insbesondere wenn diese unerwartete Netzwerkaktivitäten verursachen, ist essenziell.

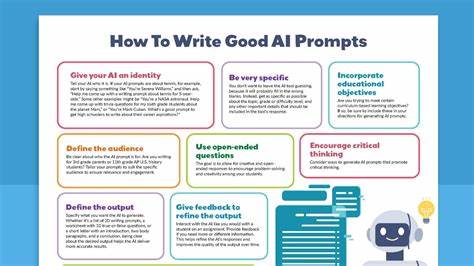

Hierbei helfen Automatisierungstools und Security-Scanning-Dienste, wie sie von Spezialanbietern wie Socket angeboten werden. Diese Lösungen können Abhängigkeiten in Echtzeit prüfen, verdächtiges Verhalten aufzeigen und damit präventiv vor Schäden schützen. Zusätzlich sind präventive Maßnahmen auf organisatorischer Ebene wertvoll. Der Zugriff auf sensible Schlüssel oder kritische Entwicklungsressourcen sollte konsequent beschränkt werden. Entwicklung und Tests sollten in isolierten Umgebungen erfolgen, um potentiell schädlichen Code einzudämmen, bevor er in die Produktion gelangt.

Auch ein genaues Monitoring der ausgehenden Verbindungen, besonders von SMTP-Verkehr, kann frühe Hinweise auf Missbrauch liefern. Insbesondere das Tracking von ungewöhnlichen oder unerwarteten Empfängern ist empfehlenswert. Durch die Fallstudie um die „Coffin Codes“-Pakete wird klar, dass Cyberkriminelle den tiefgreifenden Trend zur Automatisierung und Offenheit in der Softwareentwicklung gezielt für ihre Zwecke ausnutzen. Die beinahe undurchsichtige Integration von Hintertüren in sehr populäre Programmbibliotheken verlangt ein Umdenken in der Herangehensweise an Software-Supply-Chain-Sicherheit. Die oft zitierte DevSecOps-Strategie, Sicherheit von Anfang an in alle Entwicklungsprozesse einfließen zu lassen, gewinnt folglich noch größere Bedeutung.

Abschließend zeigt sich, dass die Nutzung von Gmail als versteckter Command-and-Control-Kanal ein alarmierendes Beispiel für die duale Natur von Technologie ist. Während Gmail und SMTP-Protokolle unbestrittene Vorteile in Kommunikation und Workflow bieten, können dieselben Mechanismen von Cyberkriminellen zur Umgehung von Schutzmaßnahmen missbraucht werden. Die Erkenntnis daraus sollte für Unternehmen und Entwickler ein Weckruf sein, nicht nur ihre technischen Kontrollen zu schärfen, sondern auch die Prozesse rund um Paketmanagement, Netzwerkmonitoring und Zugangskontrollen grundlegend zu hinterfragen und zu verbessern. Nur durch ein ganzheitliches Sicherheitskonzept lässt sich verhindern, dass vertrauenswürdige Infrastruktur gegen einen selbst verwendet wird und schwere Schäden entstehen.