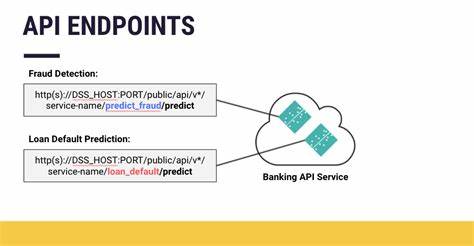

Die digitale Welt ist zunehmend von Softwareanwendungen geprägt, die unser tägliches Leben erleichtern. Doch gerade bei modernen Apps stellt die Sicherheit eine wesentliche Herausforderung dar. Vor kurzem wurde in der Mac-Anwendung Granola eine wichtige Schwachstelle entdeckt, die zu einer ungewollten Offenlegung von sensiblen Informationen führte. Diese Problematik betrifft insbesondere die API-Endpunkte der Anwendung, über die Nutzer- und Systemdaten verarbeitet werden. Im Fokus stand dabei der unautorisierte Zugriff auf einen API-Endpunkt, der sogenannte „get-feature-flags“.

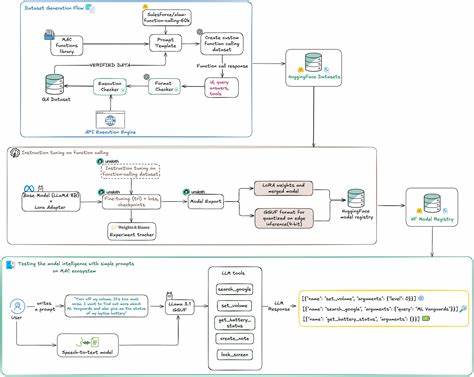

Durch die ungeschützte Zugänglichkeit konnten potenziell interne Schlüssel und weitere wichtige Daten ausgelesen werden. Grund genug, um das Thema der API-Endpunkt-Disclosure bei Granola näher zu beleuchten und die Auswirkungen auf die Datensicherheit zu analysieren. Granola ist eine Electron-App, die in erster Linie für Mac-Systeme entwickelt wurde. Electron-Anwendungen basieren auf webbasierten Technologien wie JavaScript, HTML und CSS, kombinieren diese jedoch mit nativen Komponenten, um plattformübergreifend zu funktionieren. Das Besondere an Electron-Apps ist der sogenannte asar-Container, der sämtliche Ressourcen und den Code innerhalb einer Anwendung zusammenfasst.

Im Fall von Granola konnte dieser Container relativ einfach extrahiert werden, um Einblicke in den JavaScript-Code und die darin enthaltenen API-Endpunkte zu gewinnen. Durch die Analyse des extrahierten Codes wurden mehrere Endpunkte gefunden, die mit verschiedenen Funktionen der App in Verbindung stehen. Insbesondere der Endpunkt „get-feature-flags“ erregte Aufmerksamkeit, da er sensible Daten ohne eine vorherige Authentifizierung preisgab. Einer der darin enthaltenen Werte war der sogenannte „assembly_key“. Dieser Schlüssel dient zur Anbindung an AssemblyAI, ein Backend-Service, welches sich auf automatische Transkriptionsdienste spezialisiert hat und in Granola genutzt wird, um Audioinhalte umzuwandeln.

Durch den Zugriff auf diesen Schlüssel war es Angreifern möglich, unter Verwendung der AssemblyAI-API auf gespeicherte Transkripte von Audioaufnahmen zuzugreifen, die dem Nutzer möglicherweise zugeordnet sind. Die Transkriptdaten beinhalten sogar Links zu den eigentlichen Aufnahmen, obwohl der direkte Zugriff auf die Audioclips laut Analyse nicht möglich war. Diese Situation birgt erhebliche Risiken für den Datenschutz, da sensible Nutzerdaten, Gespräche oder vertrauliche Inhalte aufgedeckt werden könnten. Die Offenlegung des API-Schlüssels rührt daher, dass er im Feature-Flags-Endpunkt ungeschützt zurückgegeben wurde, was als gravierendes Sicherheitsproblem einzustufen ist. Für Unternehmen und Entwickler wird hier das grundlegende Prinzip der API-Sicherheit verdeutlicht: Authentifizierung und Autorisierung sind zwingend notwendig, um unbefugten Zugriff zu verhindern.

Die Tatsache, dass ein Produktivsystem einen solchen Schlüssel ohne jede Kontrolle preisgibt, ist ungewöhnlich und zeigt Schwachstellen im Entwicklungs- und Reviewprozess. Die Entwicklung von Granola ist ein Beispiel dafür, wie moderne Software praktisch nebenbei solche Schlüssel und interne Mechanismen in öffentlichen oder halböffentlichen APIs offenlegen kann. Die Kombination aus Electron-Technologie und der Asar-Struktur erleichtert zwar die Verteilung der Anwendung, schafft allerdings gleichzeitig die Möglichkeit für Angreifer, durch einfache Extraktion des Anwendungsinhalts Einblick in die zugrundeliegende Logik zu nehmen. Der Nachweis der Schwachstelle erfolgte durch sogenannte Proof-of-Concept-Methoden. Über standardisierte cURL-Anfragen an den „get-feature-flags“-Endpunkt war es möglich, den AssemblyAI-Schlüssel zu extrahieren.

Anschließend konnten daraus mit wenigen weiteren API-Anfragen die IDs von Transkripten abgefragt und die Inhalte abgerufen werden. Die betroffene Organisation reagierte jedoch zügig auf die Meldung der Sicherheitslücke und deaktivierte den freigegebenen API-Schlüssel. Ebenso wurde der Key aus der Feature-Flags-Antwort entfernt, was die Kontaktaufnahme zwischen externen Nutzern und dem AssemblyAI-Dienst unterbinden sollte. Interessant ist zudem die Tatsache, dass laut nachträglicher Einschätzung der Granola-Entwickler nur etwa 300 Nutzer davon betroffen waren. Diese gehörten zu einer Alpha-Testgruppe für eine neue iOS-Anwendung, was die potenzielle Schadensreichweite eingrenzt.

Dennoch sind selbst solche begrenzten Betroffenheiten für Anwender kritisch, da unerwünschter Zugriff auf persönliche Daten möglich ist. Sicherheitslücken dieser Art zeigen die Wichtigkeit einer umfassenden API-Absicherung im gesamten Lebenszyklus einer Anwendung. Bereits während der Entwicklungsphase sollten Teams sicherstellen, dass keine sensiblen Schlüssel direkt im Frontend oder in APIs offen gelegt werden. Stattdessen ist der Einsatz sicherer Authentifizierungsmechanismen und das Prinzip der minimalen Rechtevergabe zu empfehlen. Auch regelmäßige Penetrationstests und Code-Reviews können dazu beitragen, solche Schwachstellen frühzeitig zu erkennen und zu beheben.

Die Granola-Schwachstelle verdeutlicht auch, wie eng Software-Komponenten verschiedener Anbieter miteinander verknüpft sein können. Der AssemblyAI-Dienst ist dritter Anbieter innerhalb der Granola-Plattform, der kritische Funktionen zur Transkription bereitstellt. Indirekte Sicherheitslücken durch fehlerhafte interne Kommunikation oder durch mangelhafte API-Verwaltung können somit zu Risiken führen, die über das eigene Produkt hinausgehen. Aus Nutzersicht empfiehlt es sich, stets auf Updates und Sicherheitspatches zu achten, die solche Ursachen beheben. Softwarehersteller sollten zudem transparent über entdeckte Schwachstellen und die ergriffenen Maßnahmen informieren.

Die Kommunikation zwischen Risiko-Scannern, Sicherheitsforschern und dem betroffenen Anbieter ist ein wichtiger Aspekt einer vertrauenswürdigen Vulnerability-Management-Strategie. Zukünftig gewinnt die sichere Gestaltung von API-Endpunkten immer mehr an Bedeutung. Mit steigender Nutzung cloudbasierter Dienste und der Integration unterschiedlicher Microservices wird das Aufspüren von potenziellen Angriffsflächen komplexer und unerlässlicher. Der Fall Granola kann als Lehrbeispiel dienen, wie kleine Fehlkonfigurationen in der API-Architektur zu mittleren oder gar größeren Risiken führen können. Ein weiterer Punkt betrifft die Rolle von Open-Source-Technologien und Frameworks wie Electron.

Zwar ermöglichen sie schnelle Entwicklung und hohe Flexibilität, bringen aber auch spezifische Sicherheitsherausforderungen mit sich, die Entwickler kennen und adressieren müssen. Zusammenfassend lässt sich sagen, dass die Granola-API-Endpunkt-Disclosure ein wichtiger Weckruf für die gesamte Entwicklercommunity ist, dass Sicherheitsaspekte früh integriert und konsequent verfolgt werden müssen. Nur so lassen sich potentielle Datenlecks verhindern und das Vertrauen der Nutzer in digitale Anwendungen wahren. Die schnelle Behebung und transparente Kommunikation seitens Granola zeigt aber auch, dass effektives Schwachstellenmanagement im Softwareentwicklungsprozess bereits gut möglich ist. Für die Zukunft sollte die Integration von automatisierten Sicherheitschecks und eine verstärkte Sensibilisierung für API-Schutzmaßnahmen im Entwicklungsalltag Standard werden.

Damit können Risiken wie bei Granola minimiert werden und ein verantwortungsvoller Umgang mit Nutzerdaten gewährleistet sein.