Die moderne Cybersecurity-Landschaft wächst in Komplexität und Zahl der Bedrohungen stetig weiter, wodurch Unternehmen immer höhere Anforderungen an ihre Sicherheitsmaßnahmen haben. Insbesondere der Umgang mit unterschiedlichsten Log-Datenquellen stellt Sicherheitsabteilungen vor große Herausforderungen. Unterschiedliche Formate, Protokolle und Strukturen erschweren die Entwicklung und Wartung von Detection Rules, welche essenziell sind, um Sicherheitsvorfälle frühzeitig zu identifizieren und abzuwehren. In diesem Kontext gewinnt das Open Cybersecurity Schema Framework (OCSF) zunehmend an Bedeutung. Unternehmen, die auf OCSF als canonical Logging-Schema setzen, berichten von effizienteren Prozessen und vereinfachtem Regelmanagement.

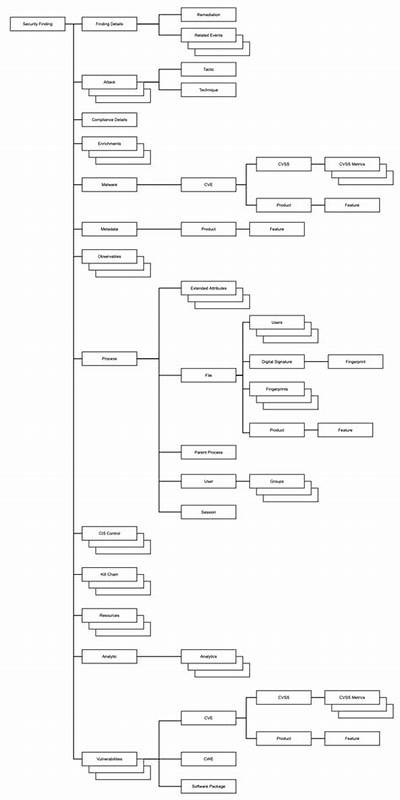

Doch was verbirgt sich genau hinter OCSF und wie kann die Standardisierung auf dieses Schema die Erstellung und Pflege eigener Detection Rules nachhaltig verbessern? OCSF ist ein offener, von der Branche getragener Standard, der eine einheitliche Struktur für Sicherheits- und Logdaten vorgibt. Ziel ist es, heterogene Logs unterschiedlicher Quellen in ein konsistentes, verständliches Format zu übersetzen, um die Analyseaufwände zu minimieren. Dies ist besonders relevant, da viele Unternehmen oftmals mit mehr als zwanzig verschiedenen Datenquellen arbeiten, von Firewalls und Endpoint-Schutz-Lösungen über Netzwerkgeräte bis hin zu Cloud-Diensten. Ohne Standardisierung bedeutet dies, dass für jede Quelle eigene Parser entwickelt und ständig angepasst werden müssen, was Ressourceneinsatz und Komplexität vervielfacht. Mit OCSF können diese Daten vor der Analyse so vereinheitlicht werden, dass Detection Rules anhand eines konsistenten Schemas ausgelesen und interpretiert werden.

Dadurch entfällt die Notwendigkeit, Regeln für jede Datenquelle individuell zu schreiben. Stattdessen können allgemeingültige und koordinierte Regeln geschaffen werden, die unabhängig vom Originallog funktionieren. Aus Sicht der Sicherheitsteams entstehen so mehrere Vorteile. Zunächst sinkt der manuelle und zeitliche Aufwand beim Erstellen und Testen von Detection Rules deutlich. Da jede Regel auf einer standardisierten Logstruktur aufbaut, ist die Fehleranfälligkeit geringer und die Wiederverwendbarkeit steigt.

Darüber hinaus ermöglicht dies eine schnellere Skalierbarkeit und Anpassung der Regeln an neue Bedrohungen, da kein proprietärer Quellcode mehr berücksichtigt werden muss. Die Konsolidierung auf OCSF erleichtert zudem das Monitoring und Reporting. Einheitlich strukturierte Logs lassen sich besser visualisieren, korrelieren und analysieren, was die gesamte Bedrohungserkennung unterstützt. Insbesondere bei der Integration moderner SIEM- und SOAR-Systeme bietet OCSF eine robuste Grundlage, da diese Tools standardisierte Datenformate bevorzugen, um Automatisierung und Orchestrierung voranzutreiben. Dennoch sollten Organisationen einige Herausforderungen und Überlegungen im Zuge der Einführung von OCSF beachten.

Die Migration bestehender Logquellen erfordert initial einen gewissen Aufwand für die Entwicklung von Mappings und Konvertern. Dabei müssen eventuelle Abweichungen in den Datenformaten genau analysiert werden, um einen verlustfreien Transfer zu gewährleisten. Zudem ist es wichtig, interne Teams ausreichend zu schulen, damit sie die neue Standardisierung vollständig verstehen und effizient nutzen können. Praktische Erfahrungen aus Unternehmen, die OCSF bereits implementiert haben, zeigen positive Ergebnisse. So berichten viele von einer erheblichen Reduktion der Komplexität beim Log-Parsing und dem deutlich schnelleren Rollout neuer Detection Rules.

Gleichzeitig wird die Zusammenarbeit zwischen verschiedenen Teams durch den gemeinsamen Datenstandard verbessert, da alle Beteiligten von der gleichen Datenbasis ausgehen. Es entstehen zudem Synergien bei der Nutzung von OSINT-Feeds und Threat-Intelligence-Daten, da diese einfacher in das standardisierte Format eingepflegt und genutzt werden können. In Summe bietet die Standardisierung auf OCSF somit ein enormes Potenzial, die Sicherheitsarchitektur moderner Unternehmen effizienter und widerstandsfähiger zu machen. Unternehmen, die vor der Entscheidung stehen, wie sie mit ihrer wachsenden Zahl von Log-Datenquellen umgehen sollen, sollten eine OCSF-Implementierung in Betracht ziehen. Hierbei gilt es, eine sorgfältige Analyse der vorhandenen Log-Umgebung vorzunehmen, um die Integration schrittweise und kontrolliert umzusetzen.

Die Vorteile überwiegen dabei die anfänglichen Investitionen deutlich, insbesondere im Hinblick auf Zeitersparnis, verbesserte Detektionsergebnisse und die Möglichkeit, flexibel auf neue Herausforderungen zu reagieren. Somit stellt die Verwendung eines offenen, standardisierten Schemas wie OCSF einen wichtigen Schritt hin zu einer zukunftsfähigen Cybersecurity-Strategie dar und kann die Erstellung eigener Detection Rules erheblich vereinfachen sowie skalierbarer gestalten.