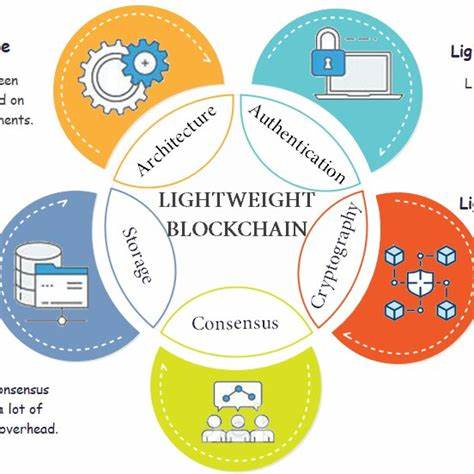

Im Zeitalter der digitalen Transformation gewinnt die Anwendung von Künstlicher Intelligenz (KI) in der Softwareentwicklung zunehmend an Bedeutung. Gerade im Bereich der Anwendungssicherheit steht die Frage im Raum, ob einfache KI-Prompts genauso effektiv sein können wie etablierte kommerzielle Static Application Security Testing (SAST) Tools. SAST-Tools sind unerlässlich, um den Quellcode von Anwendungen auf Schwachstellen zu überprüfen und so die Sicherheit zu erhöhen. Doch mit dem Aufkommen von großen Sprachmodellen wie OpenAI’s GPT-4 und ähnlichen Technologien öffnet sich ein neues Kapitel, in dem KI-gesteuerte Analysen auf basis einfacher Prompts als potenzieller Ersatz oder Ergänzung zu traditionellen Lösungen betrachtet werden. Commercial SAST-Tools basieren auf jahrelanger Forschung und sind in der Regel sehr spezialisiert.

Sie analysieren den Quellcode statisch, ohne diesen auszuführen, um Schwachstellen wie SQL-Injection, Cross-Site Scripting oder unsichere Authentifizierungsmechanismen zu erkennen. Dabei greifen sie auf umfangreiche Datenbanken und Mustererkennung zurück, um problematische Codemuster zu identifizieren. Solche Tools sind häufig in Entwicklungsprozesse integriert und ermöglichen automatisierte Sicherheitsprüfungen, die von Compliance-Anforderungen bis hin zur Risikominimierung den Software-Lebenszyklus begleiten.Im Gegensatz dazu kann ein einfacher KI-Prompt, beispielsweise an ein leistungsfähiges KI-Modell wie GPT gesendet, eine Analyse des Codes anbieten, indem er den Codeabschnitt interpretiert und mögliche Sicherheitsrisiken auf Basis des im Modell gelernten Wissens erkennt. Die Implementierung solcher Lösungen bleibt überraschend einfach und bietet gleichzeitig eine enorme Flexibilität, da keine tiefen Kenntnisse von SAST-Architekturen notwendig sind.

Tools wie "Open SAST AI" zeigen, wie mit minimalem Setup und einem API-Schlüssel von OpenAI Sicherheitsanalysen auf veränderten Dateien in einem Git-Repository durchgeführt werden können. Der KI-Prompt analysiert individuell die Änderungen, bewertet potenzielle Schwachstellen und gibt Empfehlungen für Fixes.Doch wie genau kann ein einfacher KI-Prompt mit kommerziellen SAST-Tools konkurrieren? Erstens punktet die KI bei der Anpassungsfähigkeit. Während kommerzielle Tools oft starre Regeln verwenden und für spezifische Programmiersprachen oder Frameworks optimiert sind, kann ein KI-Modell flexibel auf verschiedene Sprachen, Stile und sogar Kontextabhängigkeiten reagieren. Zweitens ist der Einstieg in die Nutzung solcher KI-gestützten Tools deutlich unkomplizierter, da keine aufwendige Installation oder Konfiguration nötig ist.

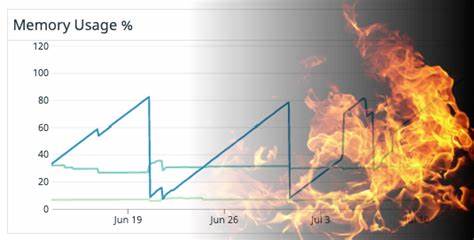

Entwickler können direkt mit wenigen Befehlen, etwa über npx, eine Sicherheitsprüfung auf ihrem Code ausführen.Nichtsdestotrotz gibt es Einschränkungen. Die Qualität der Ergebnisse hängt stark von der Trainingsbasis der KI und der Komplexität des Prompts ab. Kommerzielle SAST-Lösungen profitieren von spezialisierten Algorithmen und kontinuierlichen Updates, die gezielt auf neue Schwachstellen eingehen. Zudem bieten erfahrene Tools oft detaillierte Reporting-Features, Compliance-Überprüfungen und Integrationen in CI/CD-Pipelines, was einen nahtlosen Produktionsworkflow sicherstellt.

KI-Prompts befinden sich hier noch in einem frühen Stadium, und die Konsistenz der Ergebnisse kann variieren. Es gibt auch Herausforderungen bei der Nachvollziehbarkeit der Analyse, da KI-Modelle oft als "Black Box" agieren und weniger erklärbare Entscheidungsprozesse liefern.Ein weiterer Vorteil kommerzieller Tools ist die Tiefe und Breite der Security-Checks. Sie decken nicht nur Code-Schwachstellen ab, sondern prüfen auch Konfigurationsfehler, Dependency-Scans und Infrastruktur-Sicherheitsaspekte. KI-Prompts konzentrieren sich aktuell hauptsächlich auf das Verständnis und die Analyse des Quellcodes selbst.

Trotzdem wächst der Funktionsumfang solcher KI-basierten Tools rapide. Die Möglichkeit, auf Security-Best-Practices hinzuweisen, potenzielle Software-Design-Probleme zu identifizieren und präzisere Empfehlungen auszugeben, verbessert sich mit jedem Modell-Update.Darüber hinaus hat die Integration von KI in den Entwicklungsprozess das Potenzial, Entwickler bei Security-Awareness und Fehlerprävention proaktiv zu unterstützen. Ein KI-gestütztes SAST-Tool kann nicht nur Schwachstellen finden, sondern auch in natürlicher Sprache erklären, warum eine bestimmte Codezeile riskant ist und wie sie sicherer gestaltet werden kann. Diese unmittelbare Rückmeldung fördert das Lernen und kann langfristig zu sichererem Coding führen.

Die Kostenfrage ist ebenfalls ein entscheidendes Kriterium. Kommerzielle SAST-Lösungen sind oft kostspielig und erfordern Lizenzgebühren sowie administrative Aufwände. KI-Prompts, die über cloudbasierte Services wie OpenAI betrieben werden, bieten eine skalierbare und häufig kosteneffizientere Alternative, besonders für kleinere Teams oder Open-Source-Projekte. Gleichzeitig müssen aber auch Datenschutz und Compliance bestmöglich berücksichtigt werden, wenn Quellcode an externe KI-Dienste gesendet wird.Zusammenfassend lässt sich sagen, dass ein einfacher KI-Prompt durchaus eine interessante Alternative oder Ergänzung zu klassischen kommerziellen SAST-Tools sein kann.

Für schnelle, flexible und kostengünstige Security-Analysen auf Codeänderungen bietet die KI neue Möglichkeiten. Allerdings kann sie noch nicht in jedem Szenario die Tiefe, Präzision und Integrationstiefe etablierter SAST-Tools vollständig ersetzen. Die Zukunft verspricht jedoch spannende Kombinationen von KI-basierten und traditionellen Methoden, die zusammen ein effektiveres Sicherheitsmanagement in der Softwareentwicklung ermöglichen werden. Entwickler, Sicherheitsexperten und Unternehmen sind daher gut beraten, beide Ansätze zu erkunden und situativ klug einzusetzen, um die bestmögliche Sicherheit für ihre Anwendungen zu gewährleisten.