Bitcoin wird oft als pseudonymes Zahlungssystem angesehen, in dem Nutzer durch die Verwendung von öffentlichen Schlüsseln ihre Identität verstecken können. Doch in den letzten Jahren ist deutlich geworden, dass hinter den bloßen Adressen und Transaktionsbeträgen durchaus Rückschlüsse auf die genutzte Wallet-Software und damit potenziell auf den Nutzer gezogen werden können. Diese sogenannte Wallet-Fingerprinting-Technik ermöglicht es, Merkmale an Transaktionen zu erkennen, die auf bestimmte Wallets hinweisen. Daraufhin lassen sich, trotz der vermeintlichen Anonymität von Bitcoin, Rückschlüsse auf das Verhalten oder sogar die Identität des Nutzers ziehen. Dieses Phänomen wirft wichtige Fragen zum Datenschutz und zur Sicherheit im Bitcoin-Netzwerk auf.

Wallet-Fingerprints sind charakteristische Merkmale, die eine Wallet-Software bei der Erstellung einer Transaktion hinterlässt. Sie können sehr vielfältig sein und reichen von einfachen Parametern wie der Reihenfolge der Inputs und Outputs bis hin zu komplexeren Eigenschaften wie dem Implementieren bestimmter Standards oder dem Verhalten beim Gebührenmanagement. Einige Fingerprints sind klar erkennbar, andere sind eher probabilistischer Natur, können also mit einer gewissen Wahrscheinlichkeit, aber nicht absolut sicher, einer Wallet zugeordnet werden. Die Erkennung von Wallet-Fingerprints basiert oft auf heuristischen Methoden. Über das genaue Verhalten der verschiedenen Wallet-Softwares gibt es inzwischen ziemlich viel Wissen, da viele der populären Clients Open Source sind und ihr Verhalten nachvollzogen werden kann.

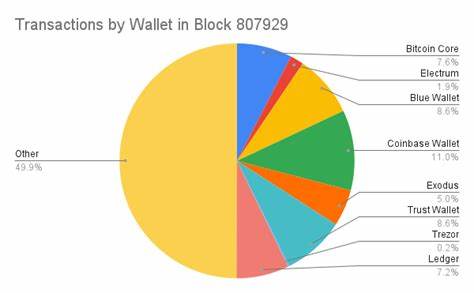

Zudem lassen sich durch Experimente mit unterschiedlichen Wallets Transaktionen erzeugen, die als Referenz dienen und die typischen Fingerprints abbilden. So entsteht eine Datenbasis, auf deren Grundlage automatisierte Erkennungsalgorithmen angewandt werden können. Diese sind inzwischen so weit entwickelt, dass sie in Tests bei etwa 50 Prozent der aktuell broadcasteten Bitcoin-Transaktionen den Ursprung anhand des Wallet-Fingerprints bestimmen konnten. Die Bedeutung dieser Erkenntnis für die Bitcoin-Community ist immens. Einerseits zeigt sich, dass die Annahme von Bitcoin als vollständig private und anonyme Plattform eine Illusion bleiben kann.

Die Präsenz von Wallet-Fingerprints bedeutet, dass ein Dritter – sei es ein Angreifer, Geschäftspartner oder sogar eine staatliche Behörde – zusätzliche Informationen zum Nutzer sammeln kann, ohne dass dieser dies bemerkt. Gerade bei Wallets, die mit höheren Bitcoinsalden genutzt werden, beispielsweise Hardware-Wallets wie Trezor oder Ledger, kann so ein Angriffsstichtpunkt entstehen, da diese Nutzer als attraktiver für Angriffe gelten. Die Wallet-Fingerprinting-Methoden lassen sich grob in vier Kategorien einteilen: unabhängige, probabilistische, abhängige und zeitliche Fingerprints. Unabhängige Fingerprints sind direkt sichtbar in der Transaktion, wie beispielsweise die Transaktionsversion oder bestimmte Ausgabearten. Probabilistische Fingerprints beruhen auf Verhaltensmustern, die mit hoher Wahrscheinlichkeit auf eine spezifische Wallet-Software hinweisen, aber nicht immer zutreffen müssen.

Hierzu gehört zum Beispiel die lexikographische Ordnung der Inputs und Outputs gemäß BIP-69, die bestimmte Wallets strikt umsetzen, andere jedoch nur gelegentlich zufällig erfüllen. Abhängige Fingerprints setzen voraus, dass bestimmte weitere Informationen korrekt erkannt wurden, etwa das Identifizieren einer Change-Adresse in der Transaktion. Zeitliche Fingerprints basieren auf Kontextinformationen wie der Beobachtung des Mempools oder Blockhöhen und sind daher schwerer zu ermitteln. Ein wichtiges Beispiel für unabhängige Fingerprints ist das Setzen eines bestimmten nLockTime-Werts zur Vermeidung von Chain-Reorgs, auch bekannt als Anti-Fee-Sniping. Einige Wallets setzen diesen Wert standardmäßig, was sich als Kennzeichnung verwenden lässt.

Ebenso unterscheiden sich Wallets darin, ob sie mehrere Typen von UTXOs in einer Transaktion ausgeben dürfen und wie sie diese anordnen. So ermöglicht Bitcoin Core eine größere Vielfalt bei den Ausgabetypen, während Ledger Live oft restriktiver agiert. Bei probabilistischen Fingerprints ist die Einhaltung von Standards wie BIP-69 ein bedeutender Marker. Diese Regel beschreibt eine deterministische Sortierung aller Inputs und Outputs in der Transaktion. Während einige Wallets diese konsequent befolgen, geschieht es bei anderen eher zufällig.

Das bedeutet, dass wenn eine Transaktion strikt BIP-69 folgt, dies die Wahrscheinlichkeit erhöht, dass sie von einer Wallet stammt, die diesen Standard unterstützt. Zusätzlich kann das Muster der Gebührenfestlegung Hinweise geben. Wallets, die ihre Gebühren manuell oder mit bestimmten Rundungen einstellen, hinterlassen in den Transaktionsdaten charakteristische Werte, die analysiert werden können. Abhängige Fingerprints bieten wichtige Zusatzinformationen, sind aber mit Vorsicht zu interpretieren. Sie benötigen korrekte Identifikation bestimmter Transaktionsdetails, wie die Position des Change-Outputs.

Manche Wallets verwenden immer denselben Change-Index, andere variieren diesen zufällig. Wenn ein solches Muster bei mehreren Transaktionen erkannt wird, lassen sich daraus weitere Rückschlüsse auf das Wallet ziehen. Allerdings besteht hier immer ein Restrisiko von Fehlinterpretationen. Zeitliche Fingerprints können nur durch Beobachtung von Transaktionen vor ihrer Bestätigung in einem Block oder durch Verfolgung von Ersatztransaktionen (Fee-Bumping) ermittelt werden. Diese Methoden benötigen zusätzliche Datenquellen, wie den Bitcoin-Mempool oder Netzwerkanalysen, und sind daher technisch anspruchsvoller.

Ihr Vorteil liegt in der Möglichkeit, Wallet-spezifische Verhaltensweisen beim Management von Gebühren oder beim Umgang mit unbestätigten Ausgaben zu erkennen. Frühere Forschungen zu Wallet-Fingerprinting waren meist klein angelegt und konzentrierten sich auf wenige Wallets oder einzelne spezifische Fingerprints. Das vorliegende Gesamtbild zeigt, dass Wallet-Fingerprints in einem viel breiteren Kontext existieren und mithilfe von automatisierten Verfahren auf große Mengen von Transaktionen angewendet werden können. Die Analyse umfasst heute eine Vielzahl an Wallets mit verschiedenen Sicherheitsmodellen, von Bitcoin Core über Electrum bis hin zu mobilen Wallets wie Blue Wallet oder Trust Wallet sowie Hardware-Wallets wie Trezor und Ledger Live. Die Datengrundlage für diese Analysen entsteht durch das Erstellen vieler Transaktionen mit den jeweiligen Wallets und deren systematische Auswertung.

Besonders wichtig ist es dabei, komplexere Transaktionen mit mehreren Inputs, Outputs und unterschiedlichen Adresstypen zu generieren, um eine umfassende Palette potenzieller Fingerprints zu erheben. Vergleich und Validierung erfolgen häufig mit Hilfe von Quellcode-Analysen bei Open-Source Wallets oder durch Abgleich mit bekannten Problemen und Pull Requests aus den entsprechenden GitHub-Repositories. Die Erkenntnisse aus der Wallet-Fingerprinting-Forschung zeigen, dass es trotz gewisser Bemühungen nicht einfach ist, die Spuren komplett zu verwischen. Das liegt an unterschiedlichen Gründen: Wallet-Entwickler müssen oft Kompromisse eingehen zwischen Nutzerfreundlichkeit, Sicherheit und Privatsphäre. Einige mechanistische Fingerprints wie etwa die Eingangsreihenfolge oder die Change-Position sind zwar theoretisch eliminierbar, erfordern jedoch signifikante Änderungen an der Wallet-Architektur.

Andere, wie etwa Anti-Fee-Sniping oder die Nutzung bestimmter UTXO-Typen, haben sogar funktionale Vorteile und werden daher weiterhin verwendet. Automatisierte Systeme zur Erkennung von Wallet-Fingerprints verwenden in der Regel eine Kombination aus Ausschlussverfahren und Trefferwahrscheinlichkeiten. Das bedeutet, dass aufgrund der Abwesenheit bestimmter Merkmale bestimmte Wallets ausgeschlossen werden und nur noch jene Wallets als mögliche Verursacher einer Transaktion betrachtet werden, deren Fingerprints alle beobachteten Merkmale abdecken. Sollte nur noch eine Wallet übrig bleiben, wird diese als Ursprung angenommen. Kann eine eindeutige Zuweisung nicht getroffen werden, werden Transaktionen als „unsicher“ oder „mehrdeutig“ klassifiziert.

Der praktische Nutzen für Anwender und Forscher liegt auf der Hand. Wallet-Fingerprinting eröffnet neue Möglichkeiten zur Analyse von Bitcoin-Transaktionen, vom Verbessern von Netzwerk- und Chain-Analysen bis hin zur Risikoabschätzung bei Transaktionen. Für Sicherheitsforscher und Hacking-Schutz bedeutet es, potenzielle Angriffspunkte zu erkennen und Angreifer zu erschweren, da Wallets mit bekanntermaßen hohen Balances einfacher attackiert werden könnten. Gleichzeitig zeigt sich auch das Spannungsfeld zwischen dem Wunsch nach Transparentz und dem Schutz der Privatsphäre. Techniken wie CoinJoin versuchen, Transaktionen zu anonymisieren, indem Inputs verschiedener Nutzer zusammengelegt werden.

Doch Fingerprints können diese Bemühungen unterlaufen, wenn Nutzer auf beiden Seiten der Transaktion dieselbe Wallet-Software mit einzigartigen Merkmalen verwenden. So kann eine Wallet-Fingerprint-Analyse die Wirksamkeit solcher Datenschutzmethoden reduzieren. Zukunftsorientiert bietet die Wallet-Fingerprinting-Forschung Raum für Weiterentwicklungen. Dazu zählen die Integration von Cluster-Analysen, um besser zu erkennen, welche Adressen zu bestimmten Wallets gehören, und so den Abgleich mehrerer Transaktionen zu ermöglichen. Dies steigert die Erkennungsrate von probabilistischen Fingerprints und verbessert die Genauigkeit.

In Kombination mit anderen De-Anonymisierungstechniken könnten Wallet-Fingerprints dazu beitragen, Nutzer noch gezielter zu identifizieren. Auf der anderen Seite wächst aber auch das Bewusstsein für diese Risiken, und Wallet-Hersteller könnten in zukünftigen Versionen verstärkt Maßnahmen ergreifen, um Fingerprinting zu erschweren. Dazu zählen etwa das Zufallsmischen von Transaktionsdetails, variableres Gebührenmanagement oder die verbesserten Datenschutzstandards von Protokollerweiterungen. Doch es bleibt eine ständige Herausforderung, den richtigen Mittelweg zwischen Sicherheit, Nutzbarkeit und Privatsphäre zu finden. Zusammenfassend lässt sich sagen, dass Wallet-Fingerprints eine faszinierende und zugleich komplexe Komponente des Bitcoin-Ökosystems darstellen.

Erkennung und Analyse dieser Fingerprints liefern wichtige Einsichten über Benutzerverhalten, Wallet-Software und die Grenzen der Pseudonymität in Bitcoin. Für Nutzer heißt dies, sich der möglichen Informationslecks bewusst zu sein und gegebenenfalls die Wahl ihrer Wallet sowie ihr Verhalten entsprechend zu überdenken, um die eigene Privatsphäre bestmöglich zu schützen. Für die Entwickler-Community besteht die Herausforderung darin, Strategien zu entwickeln, die Wallet-Fingerprinting erschweren, ohne die Funktionalität zu beeinträchtigen, damit Bitcoin als sicheres und privates Zahlungssystem weiterhin Vertrauen genießt.