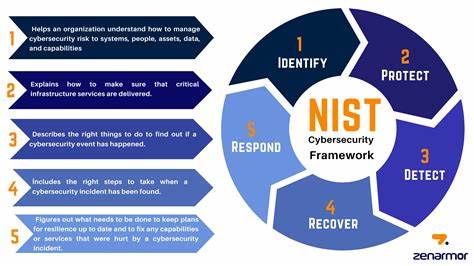

Die fortschreitende Digitalisierung verändert die Art und Weise, wie Menschen und Organisationen auf Informationen und Dienste zugreifen. In diesem Kontext gewinnt die digitale Authentifizierung zunehmend an Bedeutung, wobei Sicherheit und Benutzerfreundlichkeit oft im Spannungsfeld stehen. Das National Institute of Standards and Technology (NIST) setzt mit seinen Richtlinien zum Schutz digitaler Identitäten und Authentifizierungsmethoden weltweit Standards. Ein besonders relevantes Thema in den aktuellen SP 800-63B Richtlinien ist die Klonung von Authentifizierungsschlüsseln, insbesondere im Zusammenhang mit sogenannten "syncable authenticators". Die Klonung von Authentifizierungsschlüsseln bezeichnet die Fähigkeit, kryptografische Schlüssel von einem Authentifikator auf einen anderen zu kopieren oder zu synchronisieren.

Diese Technologie ermöglicht es Nutzern, dieselben digitalen Schlüssel auf mehreren Geräten zu verwenden, was den Komfort deutlich erhöht. Beispielsweise kann ein Benutzer seinen Schlüssel, der auf einem Smartphone gespeichert ist, auf einen Laptop oder ein Tablet synchronisieren. Jedoch bringt diese Flexibilität auch spezifische Sicherheitsrisiken mit sich, die NIST durch klare technische Anforderungen adressiert. Die bisherigen Authentifikatoren – insbesondere solche, die auf Hardware basieren – waren in der Regel streng an ein einzelnes Gerät gebunden. Ihre privaten Schlüssel waren nicht exportierbar, was eine höhere Sicherheit bedeutete, aber auch den Nutzerkomfort einschränkte.

Syncable Authenticators bieten dagegen die Möglichkeit zur Schlüssel-Backups und zur Mehrgeräteverwendung. Dabei werden die Schlüssel in einem sogenannten "Sync Fabric" gespeichert, einem Cloud-basierten Dienst, über den die Schlüssel verschlüsselt verwaltet und auf verschiedene Endgeräte verteilt werden. NIST legt großen Wert darauf, dass diese Schlüssel immer nur in verschlüsselter Form innerhalb des Sync Fabric liegen. Zudem fordert die Richtlinie, dass der Zugriff auf diese Schlüssel zusammen mit einer Multi-Faktor-Authentifizierung gesichert werden muss, die mindestens dem Authentication Assurance Level 2 (AAL2) entspricht. Die AALs definieren unterschiedliche Sicherheitsstufen, wobei AAL2 eine hohe Sicherheitsstufe beschreibt, die sich durch den Nachweis der Besitz- und Kontrollrechte an mindestens zwei unterschiedlichen Authentifizierungsfaktoren auszeichnet.

Des Weiteren ist es für NIST essentiell, dass alle Schlüsseloperationen lokal auf dem Nutzergerät durchgeführt werden – egal ob die Schlüssel ursprünglich auf dem Gerät generiert wurden oder aus dem Sync Fabric wiederhergestellt werden. Dadurch wird verhindert, dass private Schlüssel im Klartext oder entschlüsselt außerhalb des vertrauenswürdigen Umfelds auf dem Clientgerät verarbeitet werden. Die Authentifikationsprozesse müssen eine sichere, zertifizierte Kryptografie verwenden, die den neuesten Standards entspricht. Die Richtlinie hebt auch hervor, dass Syncable Authenticators nicht den Anforderungen von AAL3 entsprechen können. Die AAL3-Stufe verlangt eine Hardware-basierte Authentifizierung mit nicht exportierbaren privaten Schlüsseln und bietet die höchste Sicherheit gegenüber Phishing-Angriffen und Schlüsselkompromittierungen.

Da Syncable Authenticators ihre Schlüssel exportieren und synchronisieren, ist diese Stufe für sie nicht realistisch. Daher sollten Organisationen je nach Sicherheitsbedarf genau abwägen, ob Syncable Authenticators in ihrem Kontext angemessen sind. Ein weiterer wichtiger Aspekt in den NIST-Richtlinien betrifft die möglichen Risiken durch unbefugte Schlüsselweitergabe oder Missbrauch. Insbesondere bei öffentlichen und breit zugänglichen Anwendungen können Syncable Authenticators aufgrund ihrer Exportierbarkeit ein erhöhtes Risiko bergen, wenn Nutzer ihre Schlüssel mit anderen teilen. Während Mitarbeiter in behördlichen oder unternehmensinternen Umgebungen durch Geräteverwaltungssoftware oder mobile Device Management (MDM) eingeschränkt werden können, besteht im öffentlichen Bereich oft wenig Kontrolle über das Teilen.

Aus diesem Grund empfehlen die Richtlinien, Syncable Authenticators vor allem in Szenarien einzusetzen, in denen ein hohes Maß an Geräteverwaltung und Nutzerkontrolle besteht. Zusätzlich sollen Nutzer umfassend über die Risiken der Schlüsselteilung informiert werden. Transparenz und Schulungen sind entscheidend, um sicherzustellen, dass Nutzer den sicheren Umgang mit synchronisierten Schlüsseln verstehen und umsetzen. Zur Unterstützung der Vertrauenswürdigkeit von Syncable Authenticators fordert NIST die Nutzung von Authentifikator-Attestationen. Dabei handelt es sich um die digitale Bescheinigung über die Herkunft, Integrität und die Sicherheitsmerkmale eines Authentifikators.

Insbesondere in Unternehmensumgebungen erlaubt die Attestation, die Qualität und Eigenschaften eines Geräts oder eines spezifischen Authentifikators zu bewerten. Damit steigt die Sicherheit bei der Entscheidung, ob ein authentifizierender Endpunkt akzeptiert wird oder nicht. Für öffentliche Angebote wird die Attestation nicht verpflichtend vorgeschrieben, da dies die Benutzerfreundlichkeit verringern und Nutzer abschrecken könnte, besonders wenn bestimmte Geräte oder Plattformen diese Funktion nicht unterstützen. Stattdessen ist hier eine risikobasierte Abwägung notwendig, um den Spagat zwischen Sicherheit, Privacy und Usability zu erreichen. Darüber hinaus enthalten die NIST-Richtlinien umfangreiche Empfehlungen zur Verwaltung von Authentifikator-Ereignissen, wie Bindung, Erneuerung, Verlust, Diebstahl oder Kompromittierung.

Gerade bei Syncable Authenticators ist eine gute Nachverfolgbarkeit relevant, da ein kompromittierter Schlüssel über alle synchronisierten Geräte ein Risiko darstellt. CSPs (Credential Service Provider) wird empfohlen, Mechanismen einzurichten, mit denen authentifizierte Nutzer ihre authentifizierten Geräte und Schlüssel überprüfen, verwalten und auch widerrufen können. Die Herausforderung für CSPs besteht darin, ein Gleichgewicht zwischen den Vorteilen der erhöhten Flexibilität durch Schlüssel-Synchronisation und dem notwendigen Schutz vor Missbrauch zu finden. Dies umfasst technische Maßnahmen wie etwa die Implementierung starker Zugangskontrollen zum Sync Fabric, Überwachung von Zugriffen und Ereignissen, Meldepflichten für Schlüsselweitergabe sowie die Unterstützung von Nebenmechanismen wie einer robusten Account Recovery. Die NIST-Richtlinien beschreiben auch die Bedeutung von Privacy und Equity im Kontext von Authentifikatoren.

Datenschutzrisiken entstehen insbesondere durch längere Speicherung von personenbezogenen Daten oder die zentrale Verwaltung sensitiver Schlüssel. CSPs sind angehalten, datenschutzrechtliche Risiken angemessen zu bewerten und aufzubereiten. Zudem sollte die Gleichberechtigung in der Zugangsmöglichkeit sichergestellt sein – etwa durch die Bereitstellung alternativer Authentifizierungsmethoden für benachteiligte Gruppen, die eventuell keinen Zugriff auf bestimmte Geräte oder Netzwerkarten haben. Nicht zuletzt ist die Gestaltung der Authentifizierungsprozesse hinsichtlich der Nutzerfreundlichkeit zu berücksichtigen. Komplexität, Erklärbarkeit und alternative Zugangswege sind für eine breit akzeptierte Authentifizierung entscheidend.

Syncable Authenticators können in diesem Sinne Vorteile bringen, da sie das Bedürfnis nach mehrfacher Geräteverwaltung und komplexer Schlüsselernte reduzieren. Zusammenfassend zeigt die aktuelle NIST Version der Digital Identity Guidelines (SP 800-63B) klar auf, dass die Technologie der Syncable Authenticators ein wichtiger Schritt hin zu mehr Flexibilität und Komfort ist, jedoch mit spezifischen Risiken verbunden bleibt. Für Organisationen und Anbieter digitaler Dienste ist es essentiell, diese Risiken zu verstehen und technische, organisatorische sowie nutzerorientierte Maßnahmen zu implementieren, welche die Sicherheit der Authentifizierungsprozesse gewährleisten. Die Einhaltung der NIST-Richtlinien bietet dabei einen bewährten Rahmen, um sichere und moderne Authentifizierungsverfahren bereitzustellen und an die sich ständig entwickelnden Herausforderungen anzupassen.