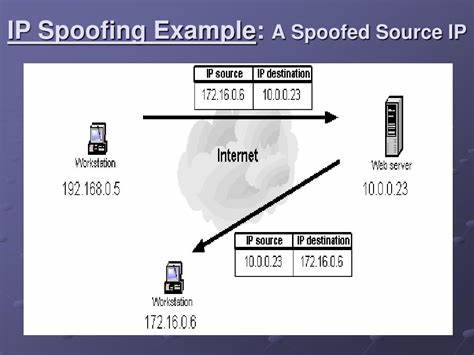

Die moderne Netzwerklandschaft verlangt immer öfter nach flexiblen und zugleich sicheren Methoden, um Zugriffe zu steuern oder auch Sicherheitsmaßnahmen zu umgehen – sei es im Rahmen von Penetrationstests, Red-Team-Operationen oder beim Erproben von Verteidigungsmechanismen. Eine besonders ausgeklügelte Technik dabei ist der Aufbau einer sogenannten stateful TCP-Verbindung mit einer gefälschten Quell-IP-Adresse innerhalb desselben Subnetzes. Das Tool NetImpostor wird zunehmend als innovatives Werkzeug bekannt, das diese Methode automatisiert und nutzbar macht. IP-Spoofing – Grundlagen und Herausforderungen IP-Spoofing bezeichnet das Fälschen der Quell-IP-Adresse in einem IP-Paket mit dem Ziel, die Identität des Senders zu verschleiern oder sich als ein anderer Host auszugeben. Obwohl theoretisch alle IP-Pakete manipuliert werden können, sind praktische Anwendungen meist eingeschränkt, da eine direkte bidirektionale Kommunikation erschwert ist.

Die Herausforderung liegt darin, dass Antworten auf gefälschte IP-Adressen normalerweise nicht beim Angreifer ankommen, sondern an die eigentlich adressierte IP-Adresse gesendet werden. Ohne diese Antworten entsteht aber keine echte stateful Verbindung, die für viele Protokolle, vor allem TCP, zur zuverlässigen Kommunikation essenziell ist. Das Zusammenspiel von IP- und ARP-Protokoll Das Adress Resolution Protocol (ARP) ist ein grundlegender Baustein im lokalen Netzwerk, der dazu dient, IP-Adressen mit den physischen MAC-Adressen zu verbinden. Moderne Ethernet-Netzwerke kommunizieren auf der Grundlage von MAC-Adressen, weshalb Hosts zunächst mithilfe von ARP ermitteln müssen, welche MAC-Adresse zu einer bestimmten IP gehört. Dieser Mechanismus ist essenziell, damit Datenpakete das richtige Ziel erreichen.

Untersuchungen zeigen, dass das ARP-Protokoll von Haus aus keine Validierung der ARP-Antworten vornimmt. Dies bedeutet, dass gefälschte ARP-Antworten, sogenannte ARP-Poisoning-Angriffe, leicht eingesetzt werden können, um die Zuordnung von IP zu MAC im ARP-Cache eines Hosts zu manipulieren. Wird das Opfer durch gezielte ARP-Responses irregeführt, so lässt sich beispielsweise der Datenverkehr eines Hosts umlenken – die Grundlage für das Aufbauen der erwähnten stateful Verbindungen mit gefälschter Quell-IP. Die Rolle von ARP-Poisoning beim Statefull Connection Aufbau Da Antworten auf gefälschte IPs im Normalfall zu deren rechtmäßigen Besitzern zurückgeschickt werden, muss man den Netzwerkverkehr so manipulieren, dass er stattdessen an den Angreifer weitergeleitet wird. Dies gelingt durch gezieltes ARP-Poisoning, bei dem der ARP-Cache des Kommunikationspartners so präpariert wird, dass er denkt, die verfälschte IP-Adresse sei mit der MAC-Adresse des Angreifers verknüpft.

Innerhalb desselben Subnetzes wird die ARP-Tabelle direkt beim Zielgerät manipuliert, während bei Kommunikation außerhalb des Subnetzes – etwa mit externen Hosts – der Gateway-Router angegriffen wird. Da der Router die Pakete für fremde Subnetze routet, führt die Änderung seines ARP-Caches dazu, dass die Antworten auch von extern erneut korrekt zum Angreifer gelangen können. Technische Hürden und deren Umgehung Ein großes Hindernis bei der Verwendung eines fremden IPs ist die systemseitige Behandlung solcher Verbindungen. Betriebssysteme ignorieren in der Regel Pakete, die an IP-Adressen gerichtet sind, die nicht zu eigenen Schnittstellen gehören, oder senden Pakete zurück, die unpassend sind – etwa Reset-Signale bei TCP-Verbindungen. Dadurch bricht die Verbindung ab oder wird gar nicht erst aufgebaut.

Um das zu umgehen, wird eine sogenannte virtuelle Netzwerk-Schnittstelle erstellt, die dem Betriebssystem vorgaukelt, die gefälschte IP-Adresse sei lokal vorhanden. Techniken wie das Erzeugen von macvlan-Interfaces auf Linux-Rechnern ermöglichen es, dieses Setup schnell und effizient umzusetzen. Der Kernel akzeptiert dadurch eingehende Pakete für die gefälschte Adresse und verwaltet die Verbindungen korrekt, was die Grundlage für eine echte, bidirektionale Kommunikation legt. Dauerhaftigkeit der Verbindung und ARP-Poisoning-Frequenzen Ein weiterer wichtiger Faktor ist die kontinuierliche Pflege der ARP-Poisoning-Zustände. Die ARP-Caches können nämlich jederzeit zurückgesetzt werden, wenn das Opfer eine gültige ARP-Anfrage stellt und von der echten Quelle eine korrekte Antwort erhält.

Das würde die Täuschung auflösen und Zurücksetzen der Verbindung bedeuten. NetImpostor oder vergleichbare Werkzeuge senden deshalb in regelmäßigen, kurzen Abständen gefälschte ARP-Antworten, um den Cache dauerhaft zu manipulieren. Insbesondere bei TCP-Verbindungen ist eine etwas längere Verzögerung tolerierbar, da TCP verlorene Pakete erkennt und erneut sendet. Bei UDP hingegen herrscht diese Fehlererkennung nicht, sodass hier eine noch häufiger durchgeführte ARP-Spoofing-Pflege nötig wäre. Beschränkungen für den Einsatzbereich des IP-Spoofings Ein entscheidender Punkt ist, dass die zu fälschende IP unbedingt innerhalb desselben Subnetzes liegen muss.

Dieses technische Detail liegt in der Natur des ARP-Protokolls begründet, welches nur innerhalb lokaler Subnetze funktioniert. Darüber hinaus können lediglich IP-Adressen genutzt werden, die erreichbar sind und deren zugehörige MAC-Adressen über ARP geändert werden können. Vorteile und praktische Anwendungen von NetImpostor NetImpostor, ein vollständig in der Programmiersprache Go geschriebenes Tool, nutzt diese Technik, um stateful TCP-Verbindungen mit gefälschten Quell-IPs gesteuert herzustellen. Es bietet eine SOCKS5-Proxy-Schnittstelle, über die jede ausgehende Verbindung dynamisch mit einer anderen Quell-IP versehen und gleichzeitig die ARP-Caches der Zielgeräte kontinuierlich vergiftet werden. Dieses Tool ist für Sicherheitsexperten besonders interessant, da es eine markante Möglichkeit bietet, Firewalls und lokale IP-Filterregeln zu umgehen, indem man eine IP-Adresse imitiert, die im Netzwerk als vertrauenswürdig gilt.

Es lässt sich nicht nur zur Umgehung von Restriktionen verwenden, sondern auch zum Testen von Sicherheitsmaßnahmen und zur Durchführung von Penetrationstests oder Red-Team-Übungen. Damit bietet NetImpostor eine vielseitige Plattform für verschiedene offensive wie defensive Sicherheitsstrategien. Praktische Demonstrationen und Sicherheitsaspekte Demonstrationen mit NetImpostor zeigen, wie eine gefälschte IP-Adresse erfolgreich gegen das Gateway eines Netzwerks eingesetzt wird und eine vollständige TCP-Verbindung aufgebaut werden kann. Netzwerkanalysen mit Tools wie Wireshark bestätigen den Erfolg anhand der sichtbaren Manipulationen und der erhaltenen Antworten. Dabei wird auch sichtbar, dass die Verbindung trotz gefälschter IP voll funktionsfähig ist.

Allerdings gilt auch hier: Der Vorgang führt zu einer Unterbrechung der echten Verbindung des ausgespähten Hosts, da eingehende Antworten nicht mehr diesem Host, sondern dem Angreifer zugeleitet werden. Dies kann im praktischen Einsatz bemerkt werden und ist ein wichtiger Indikator für defensive Systeme, das Vorhandensein einer ARP-Spoofing-Attacke zu erkennen. Fazit Das Konzept der stateful TCP-Verbindung mit gefälschter Quell-IP kombiniert mit ARP-Poisoning ist eine raffinierte und mächtige Technik, die das Verständnis und die Kontrolle von Netzwerkkommunikation auf eine neue Stufe hebt. Tools wie NetImpostor zeigen die praktischen Einsatzmöglichkeiten und liefern gleichzeitig wertvolle Erkenntnisse über Sicherheitslücken in lokalen Netzwerken. Durch das gezielte Nachbilden von IP-Adressen innerhalb eines Subnetzes und das kontinuierliche Manipulieren der ARP-Caches wird die Illusion einer echten, durchgängigen Verbindung erzeugt.

Dies erlaubt es, Netzwerkregeln zu umgehen und Netzwerkzugriffe zu erweitern. Allerdings ist diese Methode nicht ohne Risiken und Nebenwirkungen, insbesondere für die Echtheits-Hosts, deren Verbindungen behindert werden. Die Technik verlangt fundiertes Wissen in Netzwerktechnologien und sollte verantwortungsvoll eingesetzt werden – idealerweise im Rahmen von Sicherheitsanalysen oder systematischen Tests. In einer zunehmend vernetzten Welt, in der Sicherheit und Freiheit in Netzwerken eine bedeutende Rolle spielen, eröffnen solche Verfahren neue Perspektiven für Experten, die auf der Suche nach effektiven und flexiblen Lösungen sind.