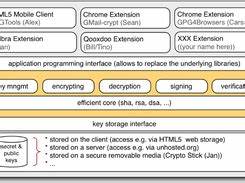

OpenPGP.js ist eine der bedeutendsten JavaScript-Implementierungen des OpenPGP-Standards zur Verschlüsselung und Signierung von E-Mails. Die Bibliothek ermöglicht es Entwicklern, sichere Kommunikationsanwendungen für diverse Plattformen wie Browsererweiterungen oder Serverumgebungen zu erstellen. Aufgrund ihrer breiten Verbreitung und Einsatzes in namhaften Projekten wie FlowCrypt, Mymail-Crypt oder Passbolt genießt OpenPGP.js großes Vertrauen bei Anwendern, die Wert auf Datenschutz und sichere Kommunikation legen.

Jedoch haben Sicherheitsexperten kürzlich eine kritische Schwachstelle in OpenPGP.js entdeckt, die die integrale Vertrauenswürdigkeit dieser Lösung massiv gefährdet. Die besagte Sicherheitslücke erlaubt es Angreifern, erfolgreich gefälschte, scheinbar gültige digitale Signaturen zu erzeugen. Konkret bedeutet dies, dass eine Nachricht, obwohl sie tatsächlich nicht vom legitimen Absender signiert wurde, von der Software als authentisch erkannt wird. Diese Manipulation stellt einen gravierenden Vertrauensbruch innerhalb des Kryptosystems dar und kann weitreichende Folgen haben.

Die Schwachstelle mit der Bezeichnung CVE-2025-47934 betrifft hauptsächlich die Versionen 5 und 6 von OpenPGP.js. Betroffen sind dabei sowohl Nachrichten, die nur signiert, als auch solche, die signiert und verschlüsselt sind. Die Sicherheitslücke ermöglicht es einem Angreifer, mit Hilfe einer einzelnen echten Signatur beliebige Daten in eine Nachricht einzufügen und dennoch eine erfolgreiche Verifikationsprüfung vorzutäuschen. Dies gelingt, indem die Software openpgp.

verify oder openpgp.decrypt fälschlicherweise die Nachricht als signiert akzeptiert, obwohl die enthaltenen Daten nicht vom eigentlichen Unterzeichner stammen. Die Gefahr einer solchen Manipulation umfasst verschiedenste Szenarien realer Angriffe. So könnten Cyberkriminelle täuschend echte E-Mails erzeugen, die extrem schwer von legitimen Nachrichten zu unterscheiden sind. Dies eröffnet Möglichkeiten für Spear-Phishing, gezielte Desinformation oder das Einschleusen von schädlichen Inhalten, während der Empfänger fälschlicherweise davon ausgeht, dass die Nachricht von einem vertrauenswürdigen Absender stammt.

Besonders Unternehmen, Verwaltungen oder sicherheitskritische Organisationen sind hier einem erheblichen Risiko ausgesetzt. Erstaunlicherweise erfordert die Ausnutzung der Schwachstelle zwar eine echte digitale Signatur, jedoch ist deren Wiederverwendung oder Weiterverteilung ausreichend, um beliebige Nachrichteninhalte zu generieren, die als authentisch anerkannt werden. Somit reicht es nicht aus, nur auf die Existenz einer Signatur zu vertrauen. Das komplexe Zusammenspiel zwischen signierten Daten, eingebetteten Signaturen und der Verifikationslogik von OpenPGP.js machte die Lücke möglich.

OpenPGP.js wurde ursprünglich entwickelt, um den Funktionsumfang von OpenPGP vollständig in JavaScript bereitzustellen. Das Ziel war die universelle Verwendbarkeit in verschiedensten Umgebungen, beispielsweise in Browser-Plugins, Webanwendungen oder Serverdiensten. Dabei hat die Bibliothek vielfältige Funktionen abgedeckt, vom Generieren von Schlüsselpaaren über das Verschlüsseln, Signieren bis hin zur Verifizierung von Nachrichten. Die technische Tiefe und der umfangreiche Einsatz zeigen, wie kritisch jede Sicherheitslücke in einer solchen zentralen Komponente ist.

Nach Bekanntwerden der Lücke reagierten die Entwickler relativ schnell. Patches wurden in den Versionen 5.11.3 und 6.1.

1 veröffentlicht, die den schwerwiegenden Fehler beheben. Anwender, die OpenPGP.js verwenden, werden dringend dazu aufgefordert, ihre Systeme umgehend zu aktualisieren. Insbesondere sollten alle Applikationen, die diese Bibliothek einsetzen, integriert, auf die aktualisierten Versionen migriert werden, um das Risiko von Angriffen zu minimieren. Die Verantwortlichen unterstreichen, dass Sicherheitsvorkehrungen über reine Updates hinaus notwendig sind.

In der Praxis empfiehlt sich ein zweistufiges Verifikationsverfahren bei der Entschlüsselung signierter Nachrichten. Zunächst wird die Entschlüsselung ohne explizite Verifikationsschlüssel durchgeführt, um anschließend in einem separaten Schritt anhand der zurückgegebenen Signaturen eine explizite Signaturprüfung vorzunehmen. Dieses Verfahren kann helfen, mögliche Fehlinterpretationen von Signaturstatus abzufangen und Manipulationen besser zu erkennen. Neben der technischen Betrachtung wirft der Vorfall grundlegende Fragen zur Sicherheit von Open-Source-Verschlüsselungslösungen auf. OpenPGP.

js repräsentiert eine Basisbibliothek, die von verschiedenen Projekten genutzt wird, was zeigt, wie eng verflochten heutige Software-Komponenten sind. Eine Schwachstelle in einer zentralen Komponente zieht somit oft eine große Kaskade von Risiken nach sich. Die Tatsache, dass selbst etablierte, vielfach geprüfte Bibliotheken solche kritischen Fehler enthalten können, unterstreicht die kontinuierliche Notwendigkeit von Code-Audits, Penetrationstests und robusten Sicherheits-Entwicklungsprozessen. Die Nutzer von OpenPGP.js und generell von OpenPGP-basierten Anwendungen sollten sich der Tatsache bewusst sein, dass keine Lösung absolut sicher ist, solange nicht regelmäßige Sicherheitsupdates eingespielt und bewährte Praktiken eingehalten werden.

Sicherheitsbewusstsein gehört zur täglichen Routine im Umgang mit verschlüsselter Kommunikation. Insbesondere die Kontrolle von Signaturen sollte niemals blind erfolgen, sondern stets kritisch hinterfragt und nach Möglichkeit mit mehreren Maßnahmen verifiziert werden. Insgesamt zeigt der Vorfall mit OpenPGP.js eindrucksvoll, wie komplex und herausfordernd die Entwicklung sicherer Kryptobibliotheken ist. Die Balance zwischen Funktionalität, Performance und Sicherheit erfordert hohes Fachwissen und ständiges Engagement.