In der digitalen Ära sind immer wieder kriminelle Methoden zu beobachten, mit denen Cyberkriminelle versuchen, Internetnutzer zu erpressen. Besonders perfide sind sogenannte Sextortion-Mails, bei denen vermeintliche Hacker behaupten, kompromittierendes Material von ihrer Zielperson erlangt zu haben. Unter dem Deckmantel der Anonymität drohen die Betrüger damit, pikante Videos oder Aufnahmen öffentlich zu machen, sollten die Opfer das geforderte Lösegeld nicht zahlen. Solche Nachrichten provozieren bei vielen Empfängern Angst, Scham oder Unsicherheit, obwohl sie häufig auf reinen Erfindungen beruhen. Dennoch ist die Verbreitung und der Aufbau dieser Spam-E-Mails hochgradig professionell und hat klare psychologische und technische Hintergründe.

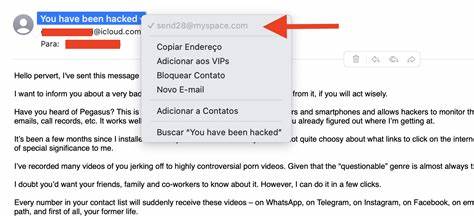

Ein genauerer Blick auf die Funktionsweise, Herkunft und Intention dieser Nachrichten offenbart, warum sie trotz erkennbarer Schwachstellen noch immer so viel Aufmerksamkeit erzeugen und wie man sie am besten abwehrt. Diese Form der Erpressung basiert darauf, dass die vermeintlichen Hacker vorgeben, die Geräte des Empfängers kompromittiert zu haben – insbesondere Webcam und Browser-Verlauf – und angeblich belastendes Videomaterial aufgenommen zu haben. Die betroffenen Nutzer werden dann unter Druck gesetzt, eine bestimmte Summe meist in Kryptowährung zu überweisen, um die Veröffentlichung der Aufnahmen zu verhindern. Die häufig geforderte Zahlung erfolgt vorzugsweise in Bitcoin oder Litecoin, da diese Währungen eine relative Anonymität bieten und für die Ermittlungsbehörden schwer nachzuverfolgen sind. Die Nachrichten selbst sind oft in einem bedrohlichen, fast zwanghaften Ton verfasst, ihr Inhalt wirkt sehr spezifisch – sie sprechen den Empfänger direkt an und nutzen manchmal detaillierte Informationen wie E-Mail-Adressen oder ehemalige Passwörter, die aus alten Datenlecks stammen.

Dadurch erfüllen sie den Zweck, den Glauben an die Echtheit der Bedrohung zu stärken. Tatsächlich jedoch handelt es sich meist um großflächige Massenmails, die unter Zuhilfenahme neu registrierter Domains über Cloud-Infrastrukturen in verschiedenen Ländern versandt werden. Häufig stammen diese E-Mails aus automatisierten Spam-Kampagnen, die von skrupellosen Betrügern aufgesetzt wurden, um möglichst viele Opfer zu erreichen – in der Hoffnung, dass zumindest ein kleiner Teil auf ihre Erpressung hereinfällt. Interessanterweise verfügen viele dieser Betrüger gar nicht über Zugriff auf die Geräte der Opfer. Die angedrohten Videos und Zugriffe sind in der Regel reine Fantasie.

Die Betrüger setzen vielmehr auf die peinliche und emotionale Reaktion der Angeschriebenen, die sich in einem Moment von Angst und Scham verleiten lassen könnten, das geforderte Lösegeld zu zahlen. Die Angstmache erfolgt oft auch deshalb so wirkungsvoll, weil viele Nutzer sich der Sicherheitslücken ihrer Geräte nicht bewusst sind und unsicher sind, ob tatsächlich ein Hack stattgefunden haben könnte. Ein grundlegender Fehler der Erpresser liegt darin, dass sie häufig Bitcoin-Adressen verwenden, die öffentlich einsehbar sind. Cyberexperten haben wiederholt analysiert, dass die meisten dieser Bitcoin-Wallets keinerlei Zahlungseingänge aufweisen. Insofern bleibt die Erpressung meist wirkungslos.

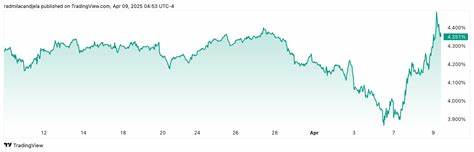

Dennoch ist zu beobachten, dass es ab und an doch Personen gibt, die zahlen – aus Angst, Unwissenheit oder sozialem Druck. Dadurch bleibt die Methode trotz ihres geringen Erfolgsgrades dauerhaft attraktiv für Kriminelle. Die Entwicklung solcher Fake-Erpressungen hängt eng mit dem Fortschritt der IT-Sicherheitslandschaft zusammen. Früher waren E-Mails mit gefälschten Absenderadressen weit einfacher zu verschicken. Moderne Authentifizierungsprotokolle wie SPF, DKIM und DMARC haben hier wichtige Kontrollmechanismen eingeführt, die gefälschte Absender-Adressen erschweren.

Dennoch gelingt es Betrügern immer wieder, Spam-Mails über Cloud-Anbieter mit neuregistrierten Domains zu versenden, bevor diese vom Dienstanbieter gesperrt werden. Die Schnelligkeit der Aktionen und das ständige Anmelden neuer Domains machen die Bekämpfung aus administrativer Sicht komplex. Neben der offensichtlichen Einnahmequelle durch Erpressung könnte die Spam-Komponente solcher Mails weitere Zwecke erfüllen. Manche Experten vermuten, dass solche Sendungen dazu dienen, die Funktionsfähigkeit von E-Mail-Servern zu prüfen, Bounce-Informationen zu sammeln oder schlicht die Ausbeutung von Adresslisten für zukünftige Angriffskampagnen zu testen. Der Umfang an Spam und die scheinbare Ziellosigkeit der Empfänger unterstützen die Annahme, dass viele dieser Nachrichten neben der Erpressung auch als Tarnung oder Ablenkung für andere Cyberaktivitäten genutzt werden.

Aus persönlichen Erfahrungsberichten von IT-Sicherheitsexperten geht hervor, dass solche Mails häufig aus sogenannten Honeypot-Adressen stammen – also E-Mail-Adressen, die speziell eingerichtet wurden, um Spam- und Betrugsarten zu analysieren. Das ermöglicht tieferen Einblick in die Arbeitsweise der Betrüger, gleichzeitig verdeutlicht es, wie breit gestreut und unkritisch diese Nachrichten versendet werden. Zum Schutz vor Erpressungen per E-Mail ist es entscheidend, dass Internetnutzer sich gut informieren und die eigene IT-Sicherheit erhöhen. Regelmäßige Systemupdates, sichere Passwörter und insbesondere der Einsatz von Multi-Faktor-Authentifizierung sind wichtige Maßnahmen. Es gilt auch, Misstrauen gegenüber unerwarteten oder bedrohlichen E-Mails zu entwickeln.

Echte Hacker haben in der Regel kein Interesse daran, Droh-E-Mails zu verschicken, vor allem nicht in Grosskampagnen per Massen-Spam. Falls Zweifel an der Sicherheit bestehen, können Experten geprüft werden oder IT-Sicherheitssoftware zum Einsatz kommen. Die Warnungen zahlreicher Sicherheitsexperten und Ermittlungsbehörden sind eindeutig: Nicht auf solche Erpressungen reagieren, keinesfalls Lösegeld zahlen und im Zweifel eine Sicherheitsüberprüfung des eigenen Systems veranlassen. Viele Kommentarbereiche von Expertenblogs und Foren zeigen, dass das Bewusstsein und Verständnis für diese Betrugsmasche steigt. Zugleich gibt es eine klare Empfehlung, bei Erhalt dieser Nachrichten strengste Vorsicht walten zu lassen und den direkten Kontakt zu Polizei oder IT-Profis zu suchen.

Zusammenfassend lässt sich sagen, dass die E-Mails unter dem Motto „Hello my perverted friend“ als eine von vielen Facetten moderner Cyber-Erpressung stehen. Sie spielen mit Angst und Scham, bedienen sich professioneller technischer Mittel und versuchen, persönliche Daten als Hebel zu missbrauchen. Wer gut informiert ist, weiß jedoch, dass diese Bedrohung häufig eher Angstluft als reale Gefahr ist. Durch gute IT-Sicherheitspraktiken, aufgeklärtes Verhalten und den richtigen Umgang mit verdächtigen Nachrichten kann jeder seine Privatsphäre wirksam schützen und sich gegen solche perfiden Machenschaften zur Wehr setzen.