In der heutigen digitalen Welt sind Browser-Erweiterungen nahezu unverzichtbar geworden. Gerade Google Chrome erfreut sich durch sein umfangreiches Angebot an Erweiterungen großer Beliebtheit. Doch mit der steigenden Verbreitung wächst auch die Angriffsfläche für Cyberbedrohungen. Eine kürzlich aufgedeckte Schwachstelle, die Chrome-Erweiterungen in Kombination mit MCP-Servern (Model Context Protocol) betrifft, wirft ein neues Licht auf potenzielle Sicherheitsrisiken, vor denen sowohl Endanwender als auch Unternehmen gewarnt sein müssen. MCP-Server sind inzwischen zentrale Komponenten, um künstliche Intelligenzen nahtlos in lokale Systeme zu integrieren und ihnen Zugriff auf verschiedene Systemressourcen zu ermöglichen.

Ursprünglich für die einfache und effiziente Kommunikation zwischen AI-Agenten und lokalen Tools konzipiert, begeistern sie durch ihre flexible Interaktionsfähigkeit. Allerdings entsteht dadurch auch eine potenziell gefährliche Angriffsfläche, vor allem, wenn diese Server lokal ohne geeignete Authentifizierungsmechanismen betrieben werden. Chrome-Erweiterungen haben, anders als Webseiten, erhöhte Berechtigungen und können direkt mit Systemprozessen kommunizieren, sofern ihnen entsprechende Rechte erteilt werden. Das Problem entsteht, wenn eine Erweiterung in der Lage ist, mit einem lokal laufenden MCP-Server auf dem localhost-Port zu kommunizieren, ohne dabei eine Abfrage oder Überprüfung der Identität zu durchlaufen. Diese ungesicherte Verbindung ermöglicht es theoretisch einer schädlichen Erweiterung, auf wichtige Systemressourcen zuzugreifen und potenziell Befehle auszuführen, die zu Datenverlust, Spionage oder einer vollständigen Systemübernahme führen können.

Die Gefahren durch solche Angriffe sind vielfältig. Beispielsweise können sich bösartige Erweiterungen über die ungeschützte MCP-Schnittstelle Zugriff auf das lokale Dateisystem verschaffen, Dateien lesen, schreiben oder löschen. Ebenso lassen sich Chat-Dienste wie Slack oder WhatsApp kontrollieren, sofern dort ebenfalls MCP-Server implementiert sind. Die klassische „Sandbox“ des Browsers, die eigentlich dafür sorgen soll, dass Erweiterungen isoliert von Systemressourcen agieren, kann so komplett umgangen werden. Ein zentrales Problem liegt in der offenen Architektur vieler MCP-Server.

Der Standard sieht keine verpflichtende Authentifizierung vor, was bedeutet, dass fast jeder Prozess auf dem Rechner Zugriff erhält. Betroffen sind nicht nur Entwicklerumgebungen, sondern auch produktive Systeme, auf denen MCP-Server in der Regel ungeschützt laufen. Dies führt zu einem mächtigen Einfallstor für Angreifer, die über eine einfache Chrome-Erweiterung eine verheerende Systemkompromittierung verursachen könnten. Im Jahr 2023 führte Google zum Beispiel veränderte Sicherheitsrichtlinien ein, um Webseiten den Zugriff auf private Netzwerke zu erschweren. Diese Maßnahmen schützen die Nutzer vor Angriffen über öffentlich zugängliche Webseiten.

Doch Chrome-Erweiterungen blieben dabei eine Ausnahme und erhielten weiterhin die Fähigkeit, uneingeschränkt mit lokal laufenden Diensten zu kommunizieren. Dieses Privileg wird durch die hier beschriebene Schwachstelle zum großen Sicherheitsrisiko, weil sich darüber lokale MCP-Server ausnutzen lassen. Die Konsequenzen dieser Sicherheitslücke sind weitreichend. Unternehmen könnten Ziel von Angriffen werden, bei denen der Angreifer über eine scheinbar harmlose Chrome-Erweiterung komplette Systeme kompromittiert. Die ungeschützte Kontrolle über lokale Ressourcen eröffnet Möglichkeiten für Datendiebstahl, Sabotage und Ausspähung der internen IT-Infrastruktur.

Nutzer in privaten Umgebungen laufen ebenso Gefahr, dass persönliche Daten, Passwörter oder Finanzinformationen unbemerkt abgegriffen werden. Die derzeitige Realwelt-Erfahrung zeigt, dass das Risiko nicht nur theoretisch ist. Sicherheitsteams haben bereits konkret gefährdete MCP-Server entdeckt, die mit weit verbreiteten Tools und Plattformen verknüpft sind. Das Aufdecken dieser Schwachstellen weist darauf hin, dass das Thema dringend auf die Agenda von IT-Sicherheitsverantwortlichen gehört und entsprechende Schutzmaßnahmen schnellstmöglich implementiert werden sollten. Zu den möglichen Gegenmaßnahmen gehört vor allem die Implementierung strenger Authentifizierungsmechanismen bei der Kommunikation mit MCP-Servern.

Die Entwickler sollten sicherstellen, dass nur autorisierte Anwendungen und Prozesse Zugriff erhalten und zudem der Datenverkehr verschlüsselt wird. Auch eine Reduzierung der Exposition durch die Bindung von MCP-Servern an spezifische Schnittstellen oder sichere Kommunikationskanäle vermindert die Angriffsfläche. Des Weiteren ist es unabdingbar, das Verhalten von Browser-Erweiterungen regelmäßig zu überwachen und nur Erweiterungen aus vertrauenswürdigen Quellen zu akzeptieren. Sinnvoll ist die Einführung eines Sicherheitsframeworks, welches Unternehmensrichtlinien für die Verwendung von Erweiterungen strikt durchsetzt und bösartige Aktivitäten erkennt und blockiert. Dies schützt nicht nur vor Angriffen aus dem MCP-Bereich, sondern generell gegen schädliche Erweiterungen.

Auch Endanwender sollten sich ihrer Verantwortung bewusst sein. Das blinde Vertrauen in jede heruntergeladene Erweiterung kann gefährlich sein. Die regelmäßige Überprüfung der installierten Erweiterungen und deren Berechtigungen trägt dazu bei, unerwünschte Zugriffe zu verhindern. Zudem sollten lokale MCP-Server nicht ohne Sicherheitsvorkehrungen betrieben werden und administrative Benutzer sollten unnötige lokale Dienste deaktivieren oder zumindest absichern. Die Kombination aus unsicheren lokalen Servern und privilegiert agierenden Browser-Erweiterungen stellt damit eine erhebliche Bedrohung für die digitale Sicherheit dar.

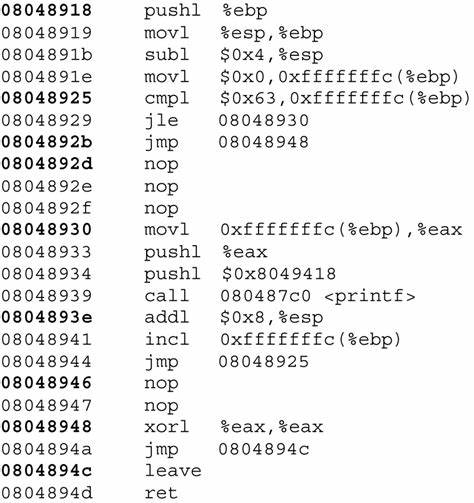

Die altehrwürdige Annahme, dass eine Browser-Sandbox den Nutzer schützt, zeigt sich in diesem Szenario als Illusion. Sicherheitsarchitekturen müssen neu gedacht und an die aktuellen technologischen Gegebenheiten angepasst werden. Die praktische Demonstration einer solchen Schwachstelle durch den Aufbau eines eigenen lokalen MCP-Servers und einer eigens programmierten Chrome-Erweiterung verdeutlicht, wie einfach diese Angriffsvektoren ausgenutzt werden können. Ohne nennenswerte Authentifizierung kann eine Erweiterung beliebige Funktionen des MCP-Servers aufrufen, die oft tiefgreifende Systemrechte benötigen, beispielsweise um auf das lokale Dateisystem zuzugreifen oder externe Dienste zu steuern. Zusammenfassend zeigt sich, dass die rasante Entwicklung und Integration fortschrittlicher Protokolle wie MCP große Chancen, aber auch erhebliche Risiken mit sich bringen.

Nur durch ein verantwortungsbewusstes Entwicklungs- und Sicherheitsmanagement lässt sich die Gefahr einer breiten Ausnutzung solcher Schwachstellen minimieren. Unternehmen und Entwickler sind aufgefordert, die Sicherheit zu priorisieren und proaktiv zu handeln, um diese neue Angriffssituation effektiv zu adressieren. Die Zeit für Nachlässigkeit ist vorbei. Die Kombination aus Chromes mächtigem Erweiterungs-Ökosystem und lokal erlaubtem MCP-Zugriff birgt ungeahnte Gefahren für Datenschutz und IT-Sicherheit. Sicherheitsverantwortliche müssen MCP-Server genau überwachen und härtere Zugriffsregeln implementieren, während Nutzer ihre Browser-Erweiterungen kritisch hinterfragen sollten.

Bleiben Sie wachsam und schützen Sie Ihre Systeme vor heimtückischen Angriffen, die durch vermeintlich harmlose Chrome-Erweiterungen ausgelöst werden können. Die technologische Zukunft verlangt von uns allen erhöhte Aufmerksamkeit, um die Schutzmechanismen effektiv zu implementieren und den digitalen Raum sicherer zu gestalten.