Im digitalen Zeitalter gewinnt die Sicherheit von Softwarepaketen zunehmend an Bedeutung. Besonders Plattformen wie npm, ein zentrales Repository für JavaScript-Pakete, stehen im Fokus von Angreifern, die versuchen, ihren schädlichen Code in scheinbar harmlosen Bibliotheken zu verstecken. Eine aktuelle Entwicklung zeigt, wie sich Malware auf immer raffiniertere Weise tarnt – und zwar durch Steganographie in Kombination mit unsichtbaren Unicode-Zeichen. Dieses Vorgehen erschwert die Entdeckung und Gegenmaßnahmen erheblich und stellt Entwickler sowie Sicherheitsexperten gleichermaßen vor neue Herausforderungen. Aktuelle Entdeckungen von Sicherheitsforschern verdeutlichen, dass bösartige Pakete bereits seit mehreren Monaten über npm verteilt werden.

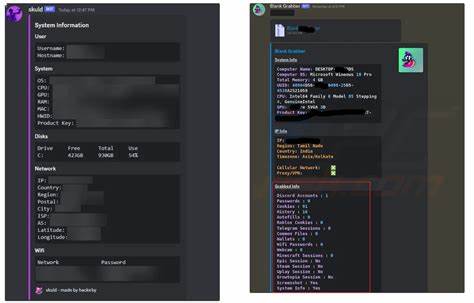

Besonders ein Paket namens os-info-checker-es6 steht im Mittelpunkt der Aufmerksamkeit. Anfangs als relativ harmlos eingestuft, da es lediglich Systeminformationen des Hosts sammelte, hat sich dieses Paket im Laufe der Zeit zu einer ernstzunehmenden Bedrohung gewandelt. Durch Updates ab Anfang Mai 2025 wurden komplexe Installationsskripte integriert, die unter anderem Binärdateien für verschiedene Plattformen enthalten – eine klare Eskalation in Richtung Schadsoftware. Ein spezieller Trick, den die Malware-Kampagne verwendet, ist das Einbetten des Schadcodes in eine scheinbar harmlose Zeichenkette, die auf den ersten Blick wie ein senkrechter Strich erscheint. Tatsächlich folgt darauf jedoch eine lange Sequenz von unsichtbaren Unicode-Zeichen aus dem Bereich Variation Selectors Supplement (U+E0100 bis U+E01EF).

Diese Zeichen dienen normalerweise dazu, unterschiedliche Glyphenvarianten in komplexen Schriftsystemen darzustellen. In diesem Fall nutzen Angreifer sie jedoch für eine Form der Steganographie – also das Verstecken von Informationen innerhalb anderer Daten, sodass diese für Laien oder einfache Scanner nicht sichtbar sind. Die Sicherheitsforscher bei Veracode konnten diese verschleierte Zeichenfolge dechiffrieren und dabei die eigentliche Funktion der Malware erkennen. Die verborgenen Informationen steuern einen ausgeklügelten Command-and-Control-Mechanismus (C&C), bei dem als Steuerungsserver ein kurzer Link zu Google Calendar verwendet wird. Dies ist ein cleverer Ansatz, da Google-Dienste in Unternehmensnetzwerken häufig nicht blockiert werden, was den Angreifern eine zuverlässige Kommunikationsmöglichkeit bietet.

Der Ablauf ist mehrstufig: Nach dem Abrufen des Google Calendar-Links folgt die Malware mehreren Weiterleitungen, bis eine gültige HTTP-200-Antwort eintrifft. Anschließend extrahiert sie aus der HTML-Seite des Kalenderevents den Attributwert data-base-title, der eine Base64-kodierte URL enthält. Diese URL verweist auf die finale Schadsoftware, die heruntergeladen und ausgeführt wird. Darüber hinaus zeigen Analysen, dass die finale Nutzlast ebenfalls in Base64 kodiert ist und wahrscheinlich verschlüsselt übertragen wird. Die Verschlüsselung scheint dabei Initialisierungsvektoren und geheime Schlüssel über die HTTP-Header zu verwenden.

Die Durchführung der Schadsoftware erfolgt in einer eval()-Funktion innerhalb eines temporären Verzeichnisses, um zu verhindern, dass mehrere Instanzen gleichzeitig laufen – ein Indiz für ausgeklügeltes Design hinter der Malware. Die Experten konnten zum aktuellen Zeitpunkt die finale Nutzlast jedoch nicht vollständig analysieren. Dies könnte darauf hindeuten, dass die Kampagne sich entweder noch in einer frühen Phase befindet oder temporär pausiert. Nichtsdestotrotz ist die Gefahr nicht zu unterschätzen, vor allem da das kompromittierte Paket os-info-checker-es6 auf npm derzeit noch verfügbar ist und bereits über tausendmal heruntergeladen wurde. Weiterhin ist es bemerkenswert, dass os-info-checker-es6 als Abhängigkeit von mehreren anderen npm-Paketen dient, darunter skip-tot, vue-dev-serverr, vue-dummyy und vue-bit.

Diese erscheinen auf den ersten Blick als nützliche Entwicklungswerkzeuge, was möglicherweise dazu beiträgt, die Verbreitung der Malware zu erhöhen und ihre Entfernung durch einfache Nutzer schwieriger zu machen. Ob diese weiteren Pakete ebenfalls bösartigen Ursprungs sind oder unbewusst missbraucht werden, ist bislang nicht abschließend geklärt. Die Verwendung von Unicode-Steganographie in Kombination mit Google Calendar als Steuerungsinfrastruktur zeigt eine hohe technische Raffinesse und einen Trend zu komplexeren Angriffstechniken in der Welt der Software-Supply-Chain-Attacken. Während traditionelle Sicherheitsmechanismen wie Signaturbasierte Erkennung und statische Codeanalyse oft unzureichend sind, um solche versteckten Mechanismen zu erkennen, müssen Entwickler und Sicherheitsexperten ihre Strategien entsprechend anpassen. Unternehmen und Entwickler sollten besonders vorsichtig bei der Nutzung und Integration von npm-Paketen sein, insbesondere von jenen, die nicht aus bekannten Quellen stammen oder eine geringe Verbreitung und Community haben.

Regelmäßige Überprüfungen und der Einsatz von automatisierten Sicherheits-Tools für die Analyse von Abhängigkeiten sollten zur Standardpraxis werden. Anbieter von Plattformen wie npm stehen zudem in der Pflicht, ihre Repositories besser zu überwachen und auf gemeldete Malware schnell zu reagieren, um Anwender zu schützen. Der Fall os-info-checker-es6 zeigt exemplarisch, wie komplex und vielschichtig moderne Cyberbedrohungen mittlerweile sind. Die intelligente Nutzung von Steganographie innerhalb von Unicode-Zeichen und die Tarnung über etablierte Webdienste wie Google Calendar setzen neue Maßstäbe für versteckte Malware in gängigen Software-Ökosystemen. Nur durch wachsamkeitsbasierte und technologische Maßnahmen kann die Sicherheit der Softwarelieferkette dauerhaft gewährleistet werden.

Angesichts der rasant steigenden Anzahl von Lieferkettenangriffen ist es daher essenziell, dass Entwickler, Sicherheitsfachleute und Betreiber von Paket-Repositories eng zusammenarbeiten, um solche Bedrohungen frühzeitig zu identifizieren und effektiv zu bekämpfen. Schulungen zum Thema sichere Softwareentwicklung, verbesserte Analyseverfahren und der sichere Umgang mit Abhängigkeiten werden in Zukunft zentrale Bausteine für die Cyberabwehr sein. Zusammenfassend unterstreicht die Malware-Kampagne aus npm die Notwendigkeit, traditionelle IT-Sicherheitskonzepte zu überdenken und kontinuierlich an die sich wandelnden Angriffstechniken anzupassen. Nur so lässt sich verhindern, dass schädlicher Code unbemerkt in Produktionseinrichtungen und bei Endanwendern landet und dort erheblichen Schaden anrichtet.