Die heutige digitale Landschaft ist geprägt von ständig wachsender Abhängigkeit von Browser-Erweiterungen. Insbesondere Chrome-Erweiterungen erfreuen sich großer Beliebtheit und bieten vielfältige Funktionen zur Steigerung der Produktivität und Benutzerfreundlichkeit. Doch mit dieser wachsenden Popularität steigt auch das Risiko, dass sich gefährliche Sicherheitslücken auftun. Aktuell rückt insbesondere das Zusammenspiel von Chrome-Erweiterungen, dem Model Context Protocol (MCP) und der scheinbar sicheren Browser-Sandbox in den Fokus der Sicherheitsforschung. Diese Kombination kann erhebliche Gefahren bergen, die weit über herkömmliche Angriffsvektoren hinausgehen.

Die Verbindung zwischen lokalen MCP-Servern und dem Browser eröffnet eine bislang unterschätzte Schwachstelle, die Angreifern unautorisierte Zugriffe auf Dateien und Systeme ermöglicht. Um die Tragweite dieses Problems zu verstehen, lohnt sich eine Betrachtung der einzelnen Komponenten sowie deren Interaktion im Detail. MCP, kurz für Model Context Protocol, hat sich als Schnittstelle etabliert, die es erlaubt, KI-Agenten direkt mit Systemressourcen und lokalen Werkzeugen zu verbinden. Zum Einsatz kommt MCP zum Beispiel beim Datenaustausch zwischen Anwendungen und lokalen Diensten auf dem Endgerät. Die Technologie verwendet standardisierte Kommunikationsmethoden, wie Server-Sent Events (SSE) oder die Nutzung von Standard Ein- und Ausgabeströmen (stdio), um Nachrichten und Befehle zu übertragen.

Dabei fällt jedoch auf, dass MCP-Server üblicherweise keine strikten Authentifizierungsmechanismen implementieren. Das bedeutet, dass jeder Prozess auf demselben Gerät relativ einfach auf die vom MCP bereitgestellten Dienste zugreifen kann, sofern die Netzwerkkonfiguration dies zulässt. Da viele MCP-Server lokal auf sogenannten localhost-Ports lauschen, stehen sie prinzipiell für Anwendungen verfügbar, die auf dem gleichen System laufen. Genau hier setzt das Problem an, wenn eine Chrome-Erweiterung – auch ohne besondere Berechtigungen – Verbindungen zu einem lokalen MCP-Server aufbauen kann. Zwar folgt der Chrome-Browser einem Sandbox-Modell, das die direkte Interaktion von Erweiterungen mit Betriebssystem-Ressourcen stark einschränkt.

Dieses Modell gilt als wichtiger Schutzmechanismus, um Schadsoftware fernzuhalten und grundlegende Sicherheit zu gewährleisten. Doch der Zugriff auf localhost stellt eine Ausnahme dar, von der die meisten Nutzer kaum etwas wissen. Im Jahr 2023 hat Google bereits Maßnahmen ergriffen, um die Zugriffe von Webseiten auf private Netzwerke zu blockieren. Öffentliche Webseiten dürfen seitdem nicht mehr auf lokale Netzwerkadressen oder Dienste zugreifen. Browser-Erweiterungen genießen jedoch weiterhin eine gewisse Sonderbehandlung, da sie durch ihre erhöhte Berechtigungsebene speziell für umfassendere Funktionen entwickelt wurden.

Diese Differenzierung kann sogenannte Sandbox-Escapes begünstigen, also Szenarien, bei denen eine Chrome-Erweiterung die vermeintlichen Beschränkungen der Sandbox umgehen und unautorisierten Zugang zu kritischen Ressourcen erhalten kann. Ein realer Beweisfall macht diese Gefahr besonders greifbar: Ein Sicherheitsteam entdeckte eine Chrome-Erweiterung, die heimlich Nachrichten an einen MCP-Server auf localhost sendete. Das war auf den ersten Blick nichts Verdächtiges, jedoch erfolgte die Kommunikation ohne jegliche Authentifizierung, was die Privatsphäre und Sicherheit erheblich bedrohte. Noch bedrohlicher war die Tatsache, dass mit MCP-Servern vielfältige Werkzeuge gesteuert werden können – darunter auch solche, die den Zugriff auf das Dateisystem ermöglichen oder Funktionen von Anwendungen wie Slack oder WhatsApp exponieren. Die Konsequenzen daraus sind immens.

Eine bösartige Chrome-Erweiterung könnte im Prinzip das gesamte Dateisystem auslesen, sensible Informationen stehlen, Malware platzieren oder das System vollständig übernehmen. Gerade für Unternehmen bedeutet dies eine massive Angriffsfläche, die weitreichende Folgen für Datenschutz, Betriebsabläufe und das Vertrauen in digitale Infrastruktur haben kann. Dabei ist es entscheidend zu verstehen, dass die Gefahr nicht auf einzelne, besonders gefährliche Erweiterungen beschränkt ist. Selbst vermeintlich unauffällige oder alltägliche Erweiterungen können diese Schwachstelle nutzen, wenn ein anfälliger MCP-Server auf dem System aktiv ist. Das Protokolldesign von MCP fördert zwar die Interoperabilität und vereinfacht die Integration verschiedener Dienste, doch gleichzeitig erschwert es die Implementierung strenger Sicherheitsmechanismen, wenn diese nicht von vornherein einprogrammiert sind.

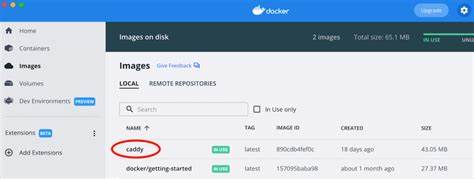

Die Aufhebung der Authentifizierungsanforderungen durch gängige Implementierungen öffnet somit Angreifern Tür und Tor. Der Aufbau des MCP-Servers erfolgt oft über einfache HTTP- oder SSE-Verbindungen, wobei der Server beispielsweise eine Session-ID und ein Nachrichten-Endpunkt an den Client übermittelt. Anschließend kann der Client anhand dieser Informationen Funktionen aufrufen, Werkzeuge abfragen oder Befehle auslösen – alles ohne weitere Sicherheitschecks. Bei lokalen MCP-Servern, die Dateioperationen ermöglichen, entspricht dies einem direkten Zugriff auf das Dateisystem durch die Chrome-Erweiterung, was die Browser-Sandbox vollständig negiert. Die Auswirkungen dieser Lücke wurden eindrucksvoll demonstriert, als ein Beispielserver im lokalen Netzwerk gestartet und von einer eigens entwickelten Chrome-Erweiterung erfolgreich angesteuert wurde.

Die Erweiterung konnte Dateien lesen, ändern und sogar entfernt werden – ohne dass der Nutzer darüber informiert wurde oder zustimmen musste. Auch die Anbindung an andere MCP-Server, etwa solche, die Enterprise-Tools wie Slack oder WhatsApp unterstützen, erwies sich als simpel. Eine unzureichend geschützte lokale Schnittstelle ermöglicht somit den Missbrauch der Plattformen und kann den Verlust vertraulicher Informationen oder das Eindringen in Kommunikationskanäle bedeuten. Diese Erkenntnisse werfen ein Licht auf eine bislang unterschätzte Sicherheitslücke, die weitreichende Aufmerksamkeit von Entwicklern, Sicherheitsexperten und Anwendern verlangt. Für Unternehmen empfiehlt es sich dringend, die bestehenden MCP-Dienste auf den Endgeräten zu identifizieren und gegebenenfalls zu deaktivieren oder zumindest besser abzusichern.

Die Implementierung von starken Authentifizierungsmechanismen sowie das Restriktieren von Zugriffsrechten für lokale MCP-Server sollte oberste Priorität haben. Parallel dazu ist es ratsam, die Berechtigungen von Chrome-Erweiterungen genauer zu prüfen und nur vertrauenswürdigen Quellen zu gestatten, auf kritische Funktionen zuzugreifen. Sicherheitsrichtlinien, die das Monitoring von lokalen Netzwerkzugriffen durch Browser-Erweiterungen einschließen, können ergänzend helfen, potenzielle Angriffe frühzeitig zu erkennen und abzuwehren. Google selbst hat bereits auf dieses Problem reagiert und arbeitet konstant daran, die Sicherheit von Erweiterungen sowie den Schutz privater Netzwerke zu verbessern. Dennoch zeigt die aktuelle Situation, dass eine vollkommen sichere Sandbox-Architektur eine große Herausforderung darstellt, besonders wenn externe Protokolle wie MCP eine offene Kommunikation auf dem lokalen Rechner erlauben.

Für Privatanwender bedeutet dies vor allem eines: Wachsamkeit. Es gilt, aufmerksam zu bleiben, welche Erweiterungen installiert werden und welche Berechtigungen sie besitzen. Insbesondere bei Erweiterungen, die ohne augenscheinlichen Grund auf localhost-Ports zugreifen, sollte eine kritische Überprüfung erfolgen. Der Schutz sensibler Daten beginnt bereits beim bewussten Umgang mit Software-Komponenten. Langfristig wird es notwendig sein, dass Entwickler von MCP-Servern ihre Sicherheitsmechanismen nachrüsten und Authentifizierung verpflichtend gestalten.

Nur so kann die wachsende Zahl von Servern, die nützliche Werkzeuge bereitstellen, sicher in den Alltag integriert werden. Gleichzeitig sind Browser-Hersteller gefordert, evaluiert und gegebenenfalls einzuschränken, mit welchen lokalen Diensten Erweiterungen kommunizieren dürfen. Die Kombination von MCP-Technologie und Chrome-Erweiterungen bietet zweifellos enorme Chancen für innovative Anwendungen und die Vernetzung digitaler Ökosysteme. Die Sicherheitsrisiken, die sich daraus ergeben, dürfen jedoch keinesfalls vernachlässigt werden. Die ungelösten Probleme der Sandbox-Umgehung durch lokale Protokolle stellen eine zentrale Herausforderung für die IT-Sicherheitsbranche dar – und wirken sich sowohl auf Unternehmen als auch Endnutzer aus.