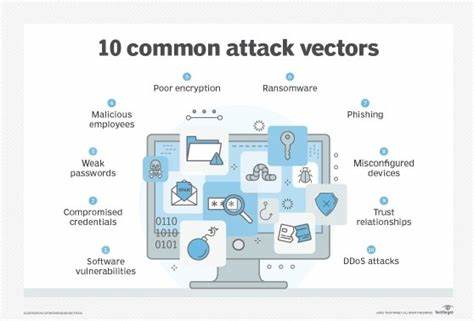

In der heutigen digitalen Welt stehen Unternehmen, Organisationen und Privatpersonen vor einer stetig wachsenden Bedrohung durch Cyberangriffe. Die rasante Entwicklung neuer Technologien und die zunehmende Vernetzung eröffnen nicht nur ungeahnte Chancen, sondern auch neue Angriffspunkte für Hacker und Cyberkriminelle. Die Frage, ob es sich bei bestimmten Methoden um einen neuen Angriffspunkt handelt, ist für die Informationssicherheit von zentraler Bedeutung, um angemessene Schutzmaßnahmen entwickeln und umsetzen zu können. Ein Angriffspunkt beschreibt eine Schwachstelle oder einen möglichen Zugang für schädliche Aktivitäten innerhalb eines Systems oder Netzwerks. Historisch gesehen haben sich Angriffspunkte mit der Evolution der IT-Infrastruktur gewandelt.

Während früher vor allem physische Zugänge oder schlecht gesicherte Software im Fokus standen, sind heute zunehmend komplexe Softwarearchitekturen, Cloud-Dienste und IoT-Systeme (Internet of Things) im Visier von Angreifern. Neue Angriffspunkte entstehen oft durch technologische Innovationen oder Veränderungen in der Art und Weise, wie IT-Ressourcen genutzt werden. Die Einführung von Cloud-Computing hat beispielsweise zu Angriffsvektoren geführt, die auf Fehlkonfigurationen oder Schwachstellen in den Cloud-Diensten basieren. Auch die Verbreitung von IoT-Geräten, die häufig nicht ausreichend abgesichert sind, offenbart neue Einstiegsmöglichkeiten für Cyberkriminelle. Ein weiterer Trend zeigt sich im Bereich der Künstlichen Intelligenz (KI) und des maschinellen Lernens.

Während diese Technologien immense Vorteile für Unternehmen und Behörden bieten, können sie gleichzeitig von Angreifern missbraucht werden. Beispielsweise lassen sich KI-basierte Systeme täuschen oder manipulieren, um Sicherheitsmechanismen zu umgehen. Solche Szenarien eröffnen neue Angriffsflächen, die bislang so nicht bekannt waren. Social Engineering bleibt trotz aller technischen Fortschritte eine der effektivsten Methoden, um neue Angriffspunkte auszunutzen. Cyberkriminelle nutzen zunehmend raffinierte Taktiken, die auf das Vertrauen und die Unachtsamkeit von Nutzern abzielen.

Phishing-Attacken, bei denen die Opfer gezielt zur Preisgabe sensibler Informationen gebracht werden, sind weit verbreitet und entwickeln sich stetig weiter. Neuartige Techniken, wie etwa Deepfake-Audio oder Video, erweitern die Möglichkeiten für überzeugende Täuschungen erheblich. Die Frage, ob ein bestimmter Angriffspunkt neu ist, ist manchmal schwer zu beantworten, da viele Angriffsvektoren auf bereits existierenden Schwachstellen aufbauen. Jedoch ermöglicht die Kombination von verschiedenen Methoden und Technologien innovative Angriffsstrategien, die zuvor unbekannte Gefahren darstellen. Ein gutes Beispiel sind sogenannte Supply-Chain-Angriffe, bei denen nicht direkt das Zielsystem angegriffen wird, sondern andere Komponenten der Lieferkette, die in das Zielsystem integriert sind.

Solche Angriffe sind besonders tückisch, da sie schwer zu erkennen sind und oft eine große Anzahl von Endpunkten betreffen. Die Herausforderung bei der Bekämpfung neuer Angriffspunkte liegt darin, dass Sicherheitsverantwortliche ständig wachsam und flexibel agieren müssen. Traditionelle Sicherheitsmaßnahmen stoßen oftmals an ihre Grenzen oder müssen angepasst werden, um moderne Bedrohungen wirksam abzuwehren. Unternehmen müssen daher in umfassende Sicherheitskonzepte investieren, die sowohl technologische als auch menschliche Faktoren berücksichtigen. Regelmäßige Schulungen der Mitarbeiter hinsichtlich der aktuellen Gefahrenlage sind ebenso entscheidend wie der Einsatz moderner Schutzsoftware und Monitoring-Tools.

Eine proaktive Haltung und die kontinuierliche Analyse neuer Bedrohungen ermöglichen es, frühzeitig Schwachstellen zu identifizieren und zu beheben. Darüber hinaus ist die Zusammenarbeit mit externen Sicherheitsforschern und Behörden essenziell, um Informationen über neue Angriffspunkte und Exploits schnell auszutauschen. Die Entwicklung gesetzlicher Rahmenbedingungen und Standards trägt ebenso dazu bei, den Schutz vor modernen Angriffspunkten zu verbessern. Datenschutzgesetze und Sicherheitsrichtlinien setzen Mindestanforderungen und fördern den verantwortungsvollen Umgang mit IT-Ressourcen. Dies erhöht den Aufwand für Angreifer und reduziert die Erfolgschancen von Cyberattacken.

Abschließend lässt sich sagen, dass die Landschaft der Angriffspunkte im Cyberraum einem ständigen Wandel unterliegt. Was heute neu erscheint, kann morgen bereits Teil eines etablierten Angriffstools sein. Daher ist es wichtig, nicht nur technologische Entwicklungen intensiv zu beobachten, sondern auch die sozio-technischen Faktoren, die neue Angriffsvektoren ermöglichen. Ein ganzheitliches Verständnis dieser Dynamik ist essenziell, um die Sicherheit von Daten und Systemen nachhaltig zu gewährleisten und die Risiken durch neue Angriffspunkte zu minimieren.