Die Welt der Kryptowährungen und der dezentralen Technologien erlebt eine ständige Weiterentwicklung – nicht nur auf technologischer Ebene, sondern ebenso hinsichtlich der Bedrohungen, denen Anwender ausgesetzt sind. Im Januar 2025 wurde ein neuer und besonders perfider Angriff auf Web3-Wallets publik, der die bislang als sicher geltende Funktion der Transaktionssimulation ausnutzt. Diese als Transaktionssimulations-Spoofing bezeichnete Methode zeigt eindrucksvoll, wie Cyberkriminelle erneut einen Vertrauensmechanismus unterwandern, um Nutzer um sehr hohe Krypto-Summen zu bringen. Die Fälle zeigen, dass die Gefahr real ist: Ein einziger erfolgreicher Angriff führte zum Diebstahl von 143,45 Ethereum, was einem Gegenwert von ungefähr 460.000 US-Dollar entspricht.

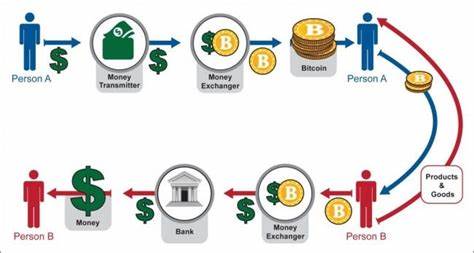

Damit wird deutlich, wie lukrativ und einträglich diese neue Angriffstechnik für Hacker ist. Die Ursache für diese neue Form des Betrugs liegt in einer Schwachstelle des Funktionsprinzips von Transaktionssimulationen, wie sie moderne Web3-Wallets anbieten. Transaktionssimulationen dienen eigentlich als wichtiger Sicherheitsmechanismus. Sie erlauben es Nutzern, vor der tatsächlichen Durchführung einer Blockchain-Transaktion zu prüfen, welche Aktionen und Werte diese beinhaltet. Beispielsweise können Nutzer den zu transferierenden Betrag, die anfallenden Gasgebühren und weitere Änderungen auf der Blockchain vorab einsehen.

Dieses Verfahren soll Transparenz schaffen und vor manipulativen oder schädlichen Transaktionen schützen. Doch gerade diese vertrauenswürdige Funktion wurde von Angreifern ins Visier genommen. Der Trick der Hacker besteht darin, die Transaktionssimulation mit einer scheinbar harmlosen Aktion zu starten – etwa einer „Claim“-Funktion, die dem Nutzer einen geringen Betrag an Ethereum verspricht. Über einen angeblich sicheren und seriösen Webauftritt werden Nutzer auf eine täuschend echt wirkende Webseite gelockt, die den Eindruck erweckt, eine legitime Plattform zu sein. Während die Simulation den Empfang eines kleinen Guthabens zeigt, findet im Hintergrund ein Manipulationsprozess statt.

Dank eines Zeitverzugs zwischen der Simulation und der tatsächlichen Ausführung lässt sich der Zustand des Blockchain-Smart-Contracts verändern. Dies führt dazu, dass die von Nutzern autorisierte Transaktion bei der Ausführung ganz andere, schädliche Anweisungen enthält als ursprünglich simuliert. Die Folge ist dramatisch: Durch die Signatur der Transaktion geben die Opfer den Hackern Zugriff auf ihr komplettes Wallet-Guthaben. Die Gewinne für die Angreifer sind enorm, was wiederum diese Angriffsmethode besonders gefährlich macht. Ein konkretes Beispiel von ScamSniffer illustriert diesen Ablauf: Der Betroffene unterschrieb eine simulierte Transaktion etwa 30 Sekunden nach der Manipulation des Blockchain-Contracts.

In diesem kurzen Zeitraum wurde der Transaktionsinhalt ausgetauscht, sodass die Wallet vollständig geleert und alle digitalen Assets gestohlen wurden. Die Systeme und Wallets verlieren durch diese neue Bedrohung erheblich an Vertrauen. ScamSniffer warnt davor, dass es sich bei Transaktionssimulations-Spoofing um eine wesentliche Weiterentwicklung von klassischen Phishing-Attacken handelt. Statt simplen Täuschungen bedienen sich die Hacker nun ausgeklügelter Techniken, die auf der vertrauensvollen Nutzung von Wallet-Funktionen basieren. Dadurch wird die Erkennung und Abwehr dieser Angriffe deutlich erschwert.

Aus technischer Sicht könnte dieser Herausforderung nur durch Anpassungen der Wallet-Software begegnet werden. Zum Beispiel wird empfohlen, die Aktualisierungsrate der Simulationsergebnisse an die Blockchain-Blockzeiten anzupassen. Eine solche Synchronisation würde verhindern, dass veraltete Simulationen ausgeführt werden, nachdem sich der Zustand des Smart-Contracts verändert hat. Zudem sollten Wallets vor kritischen Operationen eine erneute Simulation erzwingen, um eventuelle Änderungen sichtbar zu machen. Ein weiteres hilfreiches Feature wären Verfallswarnungen, die Nutzer darüber informieren, dass eine Simulation nur eine begrenzte Zeit gültig ist und in der Zwischenzeit Manipulationen auftreten können.

Auch aus Nutzersicht gilt es, höchste Vorsicht walten zu lassen. Wallet-Besitzer sollten niemals auf Angebote für angeblich kostenlose „Claims“ oder Geschenke von unbekannten oder unseriösen Webseiten hereinfallen. Das blinde Vertrauen auf die Funktion der Transaktionssimulation erweist sich bei diesem Angriff als gefährlich. Stattdessen sollten ausschließlich bekannte, verifizierte und bewährte dezentrale Anwendungen (dApps) genutzt werden. Die Vorfälle zeigen abermals, dass im Web3-Umfeld trotz aller technischen Fortschritte höchstes Misstrauen gegenüber fremden Quellen geboten ist.

Die zunehmende Komplexität der Angriffsmethoden verdeutlicht auch, dass Nutzerbildung und Sensibilisierung ein elementarer Faktor für die Sicherheit im Krypto-Bereich bleiben. Parallel zu dieser neuen Angriffstechnik zeichnet sich ab, dass ähnlich raffinierte Bedrohungen in den kommenden Jahren weiter zunehmen werden. Sicherheitsforscher und Unternehmen müssen daher ihre Strategien kontinuierlich anpassen und neue Schutzmechanismen entwickeln. Denn während viele Sicherheitssysteme auf bekannte und klassische Phishing-Methoden ausgelegt sind, setzen Hacker vermehrt auf ausgefeilte Angriffe mit neuartigen Taktiken. Neben dem Transaktionssimulations-Spoofing sind etwa gefälschte Wallet-Add-ons, betrügerische Investitionsplattformen und versteckte Malware-Ringe weitere Gefahrenquellen, die Krypto-Nutzer kennen und vermeiden sollten.

Insgesamt ist das Phänomen ein deutliches Alarmzeichen: Die Sicherheit der Web3-Umgebung bleibt trotz Fortschritten verwundbar. Rechtzeitige und umfassende Maßnahmen auf technischer und aufklärender Ebene sind dringend notwendig, um Vertrauen zu erhalten und Manipulationen zu verhindern. Für den Einzelnen gilt: Informieren, auf seriöse Quellen achten und neue Features wie Transaktionssimulationen mit kritischem Blick einsetzen – nur so kann man sich bestmöglich schützen und die Chance auf sichere Nutzung der Blockchain-Technologien wahren.