Im Jahr 2024 haben Zero-Day-Schwachstellen erneut eine bedeutende Rolle in der Cybersicherheitslandschaft gespielt. Dabei handelt es sich um Sicherheitslücken, die von Angreifern ausgenutzt werden, bevor ein Hersteller einen Patch oder eine Lösung bereitstellen kann. Zum wiederholten Mal zeigt sich, dass diese Schwachstellen eine wertvolle Ressource für verschiedenste Bedrohungsakteure darstellen – von staatlich geförderten Hackern bis hin zu kommerziellen Überwachungstechnikanbietern. Die Analyse des Jahres 2024 offenbart wichtige Veränderungen hinsichtlich der Zielsetzung, der Art der betroffenen Technologien und der Akteure, die diese Lücken ausnutzen. Ebenso zeigen sich neue Herausforderungen für Hersteller und IT-Verantwortliche in Unternehmen, die ihr Sicherheitsniveau kontinuierlich anpassen müssen.

Die Google Threat Intelligence Group (GTIG) verfolgte im gesamten Jahr 2024 insgesamt 75 Zero-Day-Schwachstellen, die aktiv in der Wildnis ausgenutzt wurden. Dieser Wert liegt zwar unter den 98 aus dem Jahr 2023, doch übersteigt er immer noch die Zahlen von 2022, was eine konsolidierende, leicht ansteigende Trendlinie verdeutlicht. Ein wesentliches Merkmal der aktuellen Bedrohungslage ist dabei die Verschiebung des Fokus von klassischen Endnutzerprodukten hin zu zunehmend unternehmensspezifischen Technologien, insbesondere Sicherheits- und Netzwerkgeräten. Obwohl der Anteil der Angriffe auf Unternehmensprodukte noch geringer als auf Endnutzerprodukte ist, wächst er stetig und gewinnt an Bedeutung in der Gesamtsicherheitslandschaft. Die Gründe für den anhaltenden Fokus auf Endnutzerprodukte, etwa Betriebssysteme, Browser und Mobilgeräte, liegen auf der Hand: Sie sind massenhaft verbreitet, stellen somit zahlreiche potentielle Ziele dar und bieten durch ihre omnipräsente Nutzung einen lukrativen Zugangspunkt für Angreifer.

Dennoch weisen insbesondere Browser und Mobilbetriebssysteme einen deutlichen Rückgang bei den entdeckten Zero-Day-Exploits im Vergleich zum Vorjahr auf. Dies lässt vermuten, dass verbesserte Schutzmechanismen, Exploit-Mitigationsstrategien und Sicherheitsupdates die Angriffsflächen in diesem Bereich wirksam eingegrenzt haben. Im Gegensatz dazu haben Sicherheits- und Netzwerkprodukte einen Anstieg bei der Zahl der ausgenutzten Zero-Days zu verzeichnen. Diese Geräte sind häufig mit hohen Berechtigungen ausgestattet und verbinden zahlreiche Systeme innerhalb komplexer Unternehmensnetzwerke, was eine erfolgreiche Kompromittierung besonders lukrativ macht. Zudem fehlen vielen dieser Systeme standardisierte Endpoint Detection and Response (EDR)-Lösungen, was ihre Überwachung und Verteidigung erschwert.

Unternehmen sind daher gefordert, ihre Sicherheitskonzepte an diese neuen Herausforderungen anzupassen und insbesondere bei der Absicherung ihrer Infrastrukturprodukte hohe Priorität einzuräumen. Große Technologieunternehmen wie Microsoft, Google und Apple stellen weiterhin die Hauptziele von Zero-Day-Angriffen dar. Microsoft war mit 26 identifizierten Zero-Day-Exploits in 2024 am stärksten betroffen, gefolgt von Google mit 11. Apple hingegen erlebte eine geringere Zahl von fünf Vorfällen, was auf stärkere Abwehrmechanismen oder eine Verschiebung der Angriffsziele hindeuten könnte. Besonders auffällig ist die ansteigende Häufigkeit von Angriffen auf Ivanti, einen Anbieter von Sicherheits- und Netzwerktechnologien, der im Jahr 2024 mit sieben Vorfällen an dritter Stelle der meistbetroffenen Vendoren lag.

Dies verdeutlicht die zunehmende Attraktivität von Sicherheitslösungen als Angriffspunkte und unterstreicht, wie wichtig es ist, nicht nur Endnutzerprodukte, sondern auch kritische Unternehmenssoftware systematisch zu schützen. Die Art der ausgenutzten Schwachstellen zeigt ein wiederkehrendes Muster. Am häufigsten kommen Use-After-Free-Schwachstellen vor, die sich über verschiedenste Softwarebereiche erstrecken und sich durch unsachgemäßen Umgang mit Speicherobjekten ergeben. Command Injection und Cross-Site Scripting (XSS) sind ebenfalls verbreitet, besonders im Kontext von Netzwerk- und Sicherheitssoftware, da sie Angreifern ermöglichen, beliebigen Code auszuführen oder unerlaubten Zugriff zu erlangen. Diese Schwachstellen entspringen oftmals Fehlern in der Softwareentwicklung, die durch höhere Programmierstandards, gründliche Codeüberprüfungen und den Einsatz moderner Entwicklungsbibliotheken in Zukunft reduziert werden könnten.

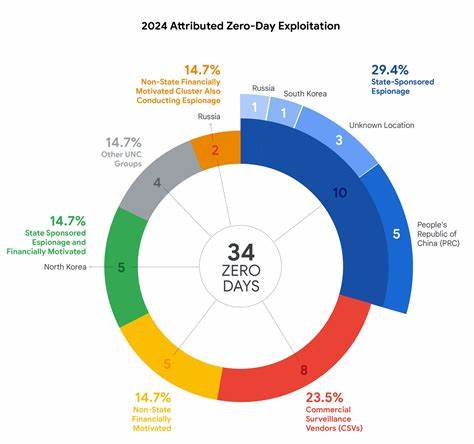

Die Bedrohungsakteure, die Zero-Days einsetzen, sind vielfältig, wobei staatlich unterstützte Gruppierungen weiterhin die Mehrheit der bekannten Fälle ausmachen. Besonders aktiv waren in 2024 Akteure aus der Volksrepublik China (PRC) sowie Nordkorea. Während China seine traditionellen Schwerpunkte auf Sicherheits- und Netzwerkprodukte verstärkte, zeichnet sich Nordkorea durch eine Kombination aus Spionage und finanziell motivierten Angriffen aus. Beides zeigt, dass Zero-Days ein flexibles Werkzeug sind, das sowohl für gezielte Überwachung als auch für kriminelle Einnahmequellen genutzt wird. Gleichzeitig sind kommerzielle Überwachungstechnikanbieter (CSVs) weiterhin wichtige Akteure im Zero-Day-Umfeld, obwohl deren Aktivitäten durch verbesserte operative Sicherheit schwerer zu identifizieren sind.

Ein markantes Beispiel aus dem Jahr 2024 ist die Verwendung von Zero-Day-Exploits gegen MacOS-Systeme mit Intel-Prozessoren über eine Reihe von WebKit-Schwachstellen. Diese erlaubten Angreifern nicht nur die Ausführung von Schadcode, sondern auch das gezielte Auslesen von Cookies, um Zugriff auf geschützte Online-Dienste zu erlangen. Solche gezielten Wasserloch-Attacken, bei denen legitime Websites kompromittiert werden, machen die Gefahren für Endnutzer sehr konkret und zeigen, wie vielfältig die Angriffsstrategien inzwischen sind. Noch komplexer und technisch ausgefeilter sind Exploit-Ketten für Browser wie Firefox und Tor, die von Gruppen wie CIGAR eingesetzt werden. Hierbei werden zunächst Remote Code Execution-Schwachstellen ausgenutzt, um anschließend eine Sandbox-Escape und lokale Privilegienerhöhung zu erzielen.

Solche Angriffsmethoden verdeutlichen, wie viel Aufwand und Expertise hinter modernen Zero-Day-Exploits stehen und wie wichtig es ist, selbst hochgesicherte Umgebungen kontinuierlich zu überwachen und zu härten. Aus Unternehmenssicht wird die sich verändernde Zero-Day-Landschaft insbesondere durch die wachsende Bedeutung von Sicherungsmaßnahmen gegen Bedrohungen in Unternehmenssoftware, Netzwerkanwendungen und Appliances geprägt. Es wird dabei immer offensichtlicher, dass eine isolierte Sicherheitsperspektive längst nicht mehr ausreicht, sondern eine ganzheitliche Strategie, die Zero-Trust-Prinzipien wie minimale Rechtevergabe und Netzwerksegmentierung einschließt, notwendig ist. Kontinuierliche Überwachung und schnelle Reaktion sowie Unterstützung durch fortschrittliche Analysetools sind ebenso entscheidend. Zudem müssen Softwarehersteller und Dienstleister ihre Entwicklungsprozesse und Sicherheitsprüfungen weiter verbessern, um Fehler frühzeitig zu erkennen und zu vermeiden.

Trotz des Drucks zur schnellen Produktentwicklung dürfen Qualität und Sicherheit nicht vernachlässigt werden, da gerade wiederkehrende Fehlerkategorien immer wieder zu schwerwiegenden Zero-Day-Lücken führen. Investitionen in sichere Programmierpraktiken, umfassende Tests und regelmäßige Updates sind unverzichtbar. Die Analyse von 2024 zeigt aber auch, dass in der Cybersicherheitsgemeinschaft insgesamt die Fähigkeit wächst, Zero-Day-Angriffe zu erkennen, nachzuverfolgen und die verantwortlichen Akteure zuzuordnen. Das erleichtert nicht nur die Reaktion auf akute Bedrohungen, sondern kann auch präventiv wirken, indem potenzielle Schwachstellen früher aufgedeckt werden. Dennoch bleibt Zero-Day-Ausnutzung eine der größten Herausforderungen, da unbekannte Lücken naturgemäß schwer zu verteidigen sind und den Angreifern oftmals lange zeitlichen Vorlauf gegenüber den Verteidigern verschaffen.

Angesichts dieser Entwicklung sind Organisationen aller Größenordnungen gefordert, ihre Sicherheitsarchitekturen kontinuierlich zu überprüfen und anzupassen. Dabei gilt es, Schwachstellen schnell zu identifizieren, Prioritäten bei der Behebung zu setzen und Bedrohungsinformationen zielgerichtet in Sicherheitsmaßnahmen einzubinden. Insbesondere Unternehmen sollten die Erkenntnisse aus solchen Analysen wie der von Google Threat Intelligence nutzen, um gezielt ihre kritischen Angriffsflächen zu härten. Zusammenfassend lässt sich feststellen, dass 2024 ein weiterer Schritt in der Evolution von Zero-Day-Angriffen war. Obwohl die Gesamtzahl der gezählten Zero-Day-Exploits leicht zurückging, erhöht sich die Komplexität und Diversität der Zielobjekte und Angriffsmechanismen.

Staaten und kommerzielle Anbieter bleiben die Hauptakteure, während Unternehmen und Nutzer gleichermaßen herausgefordert sind, sich mit geeigneten Maßnahmen zu schützen. Die Zukunft wird zeigen, ob technologische Fortschritte und verbesserte Sicherheitspraktiken in der Lage sein werden, die stetig steigende Bedrohung durch Zero-Day-Schwachstellen effektiv einzudämmen. Bis dahin bleibt Wachsamkeit und eine proaktive Sicherheitsstrategie unerlässlich, um den Angriffen auf bislang unbekannte Sicherheitslücken wirksam zu begegnen.

![You Don't Know Git – Edward Thomson – NDC London 2025 [video]](/images/A70D0F80-B4AA-4A5E-9702-80B901B41FD5)