Mit der zunehmenden Vernetzung von Anwendungen, Geräten und Services innerhalb hybrider IT-Infrastrukturen gewinnen nicht-menschliche Identitäten stark an Bedeutung. Um diese externen Workloads sicher und effizient mit der AWS-Cloud interagieren zu lassen, hat Amazon Web Services die IAM Roles Anywhere eingeführt – ein innovativer Service, der digitale X.509-Zertifikate statt herkömmlicher Zugangsschlüssel nutzt. Diese Umstellung bietet nicht nur einen sichereren Zugang, sondern vereinfacht auch das Management temporärer Berechtigungen erheblich. IAM Roles Anywhere ermöglicht es externen Workloads, wie etwa in einem Kubernetes-Cluster außerhalb von AWS, mithilfe gültiger Clientzertifikate authentifiziert zu werden.

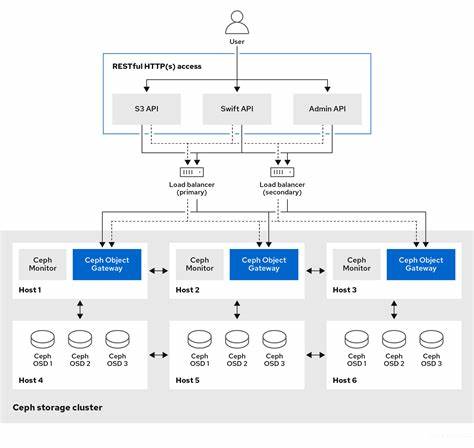

Dabei wird die Identität, die durch das Zertifikat repräsentiert wird, gegen eine native AWS-Rolle getauscht, wodurch temporäre Anmeldeinformationen generiert werden, die dann für API-Operationen genutzt werden können. Diese Herangehensweise verringert Risiken, die bei traditionellen Langzeitzugangsschlüsseln bestehen, und stellt eine moderne Lösung in einer zunehmend verteilten Cloud-Landschaft dar. Der Kern von IAM Roles Anywhere besteht aus einigen Schlüsselkomponenten: Trust Anchors dienen als Vertrauensanker und repräsentieren die Zertifizierungsstellen (CA), welche Client-Zertifikate ausstellen und validieren. Diese Anker können entweder als AWS Certificate Manager Private Certificate Authority (ACM-PCA) oder als eigenständige PEM-kodierte Zertifikate hinterlegt werden. Weiterhin regeln Profile die Zugriffsrechte, indem sie IAM-Rollen zuordnen, die wiederum durch detaillierte IAM-Policys den erlaubten Zugriff definieren.

Obwohl Roles Anywhere einfach zu implementieren ist, vor allem für Unternehmen, die bereits eine eigene Public Key Infrastructure (PKI) nutzen, birgt das Standardkonfigurationsmodell erhebliche Sicherheitsrisiken. Besonders kritisch ist die Tatsache, dass standardmäßig keine strikte Verbindung zwischen einem Trust Anchor und einem spezifischen Profile existiert. Dies wiederum bedeutet, dass ein gültiges Zertifikat, das von einer autorisierten CA ausgestellt wurde, grundsätzlich Zugriff auf alle an Roles Anywhere angemeldeten Rollen innerhalb des gleichen AWS-Kontos und der Region haben kann. Die Gefahr einer solchen Konfiguration wird deutlich, wenn man das Szenario betrachtet, in dem ein Kubernetes-Pod mit beschränkten S3-Lesezugriffsrechten kompromittiert wird. Ein Angreifer kann mithilfe des dort hinterlegten Client-Zertifikats und dem privaten Schlüssel unter Umständen Rollen übernehmen, die eigentlich nicht für diesen Workload bestimmt sind, falls die Trust-Policy nicht restriktiv genug gestaltet wurde.

Um solche Missbrauchsfälle zu verhindern, müssen IAM-Rollen Vertrauensrichtlinien mit Bedingungen ausgestattet werden, die den Zugriff nur von präzise definierten Trust Anchors erlauben. AWS bietet mit der Condition-Sektion innerhalb der Rollen-Trust-Policy eine Möglichkeit, den Zugriff unter anderem daran zu knüpfen, dass das AWS Serviceprinzipal nur Anfragen von einem bestimmten Trust Anchor – über dessen ARN identifiziert – annimmt. Ergänzend kann eine fein granularere Steuerung durch Attribut-Mapping von Zertifikatsdetails erfolgen. Dadurch lässt sich beispielsweise der Common Name (CN) oder die Organisationseinheit (OU) eines Zertifikats heranziehen, um individuellere Zugriffsregeln zu definieren. Diese Maßnahmen entsprechen dem Prinzip der minimalen Rechtevergabe, das im Cloud-Umfeld unverzichtbar ist.

Bedrohungsakteure suchen gezielt nach solchen Konfigurationslücken, um IAM Roles Anywhere zu ihrem Vorteil auszunutzen. Ein Szenario beschreibt den Einsatz bereits kompromittierter gültiger Client-Zertifikate und privater Schlüssel. Während diese zur Authentifizierung ausreichen, bedarf es zusätzlicher Informationen über ARNs von Trust Anchors, Profilen und Rollen, um erfolgreich Zugang zu erhalten. Angreifer können diese Daten jedoch über weitere AWS-Berechtigungen abrufen oder anhand von CloudTrail-Logs analysieren, die Ereignisse wie CreateSession detailliert protokollieren und die relevanten ARNs offenlegen. Verschärft wird die Lage, wenn zum Beispiel Angreifer Zugang zu einem AWS-Identitätsobjekt mit erweiterten Roles Anywhere-Rechten erhalten.

Mit diesen können sie eigene Zertifikate erzeugen, eigene Trust Anchors anlegen und damit uneingeschränkten Zugang zu Rollen erhalten. Diese Persistenzmöglichkeit macht den Missbrauch besonders gefährlich, da die erzeugten, validen Zertifikate lange Zeit unentdeckt funktionieren können, solange die Sicherheitskontrollen versagen. Zur wirksamen Absicherung sollten Organisationen die Vertrauensrichtlinien der IAM-Rollen konsequent einschränken. Hierzu zählt das Implementieren von Bedingungen, die nur spezifischen Trust Anchors Zugriff gewähren. Die Nutzung von Trust Anchors vom Typ ACM-PCA wird empfohlen, da deren CA-Zertifikate geschützt sind und nicht ohne separate Berechtigungen verändert werden können – dies erschwert unautorisierte Manipulationen erheblich.

Darüber hinaus empfiehlt es sich, die Zertifikat-Attribute sorgsam zu mappen und in Trust-Richtlinien zu referenzieren, um granulare Zugriffskontrollen je nach Anwendungsfall durchzusetzen. Die Vergabe der Rollen- und Profilberechtigungen muss nach dem Minimalprinzip erfolgen und sollte nur die unbedingt benötigten Rechte enthalten. Profiles können dabei zusätzlich mit Sitzungspolicys versehen werden, welche die maximalen Rechte während einer Session weiter einschränken. Neben der initialen Konfiguration ist auch die kontinuierliche Überwachung und Analyse der IAM Roles Anywhere-Ressourcen essentiell. Da Trust Anchors und Profile selten geändert werden, sollten Änderungen oder Neuanlagen stets als sicherheitsrelevant eingestuft und geprüft werden.

Automatisierte Alerts sowie regelmäßige Audits unterstützen bei der schnellen Erkennung potenzieller Anomalien. Tools wie Cortex Cloud von Palo Alto Networks bieten wertvolle Unterstützung. Durch eine Kombination aus agentenbasierten Erkennungsregeln und Verhaltensanalyse kann Cortex verdächtige IAM-Policy-Nutzungen sowie Konfigurationsfehler aufdecken und mit automatisierten Playbooks (über Cortex XSOAR) entsprechende Gegenmaßnahmen einleiten. Unternehmen erhalten dadurch eine permanente Schutzschicht gegen Missbrauch und Fehlkonfigurationen im IAM Roles Anywhere-Kontext. Die Sicherheitsaspekte von AWS IAM Roles Anywhere zeigen exemplarisch, wie Cloud-Dienste über Standardkonfigurationen hinaus sorgfältig gehärtet werden müssen.

Nur so können Unternehmen vermeiden, dass durch unzureichende Einschränkungen oder mangelnde Überwachung Angriffspunkte entstehen, welche Cyberkriminelle ausnutzen können. Dies verdeutlicht, dass neben der Technologie auch das Verständnis für interne Systeme und Prozesse entscheidend ist. Zusammenfassend liegt der Schlüssel zum sicheren Einsatz von IAM Roles Anywhere in der konsequenten Anwendung von Prinzipien wie Least Privilege, granularer Zertifikats-Attributsteuerung, sowie einer robusten Architektur und Überwachung. Das Vertrauen ausschließlich auf Standardkonfigurationen ohne tiefergehende Anpassungen und Kontrolle erhöht das Risiko unbefugten Zugriffs erheblich. Cloud-Sicherheitsstrategien müssen daher stets auch die mögliche Angriffsfläche nicht-menschlicher Identitäten abdecken und geeignete Restriktionen implementieren.