Die Sicherheit moderner Webbrowser basiert maßgeblich auf der sogenannten Sandbox-Technologie, die Anwendungen wie Chrome Extensions isoliert und somit vor unerwünschten Zugriffsversuchen schützt. Doch jüngste Untersuchungen zeigen, dass diese Schutzmechanismen durch eine unscheinbare Kombination aus lokalen Servern und Browsererweiterungen umgangen werden können. Zentraler Akteur in diesem Szenario ist das Model Context Protocol, kurz MCP, ein Protokoll zur Kommunikation zwischen Künstlichen-Intelligenz-Agenten und lokalen Systemressourcen. Obwohl es für nützliche Zwecke entwickelt wurde, eröffnet es gleichzeitig eine gefährliche Angriffsmöglichkeit. In der Praxis haben Sicherheitsforscher beobachtet, wie beliebige Chrome Extensions ganz ohne besondere Berechtigungen mit MCP-Servern auf dem gleichen Rechner kommunizieren und somit potenziell tiefgreifenden Zugriff auf das Dateisystem und andere sensible Funktionen erlangen können.

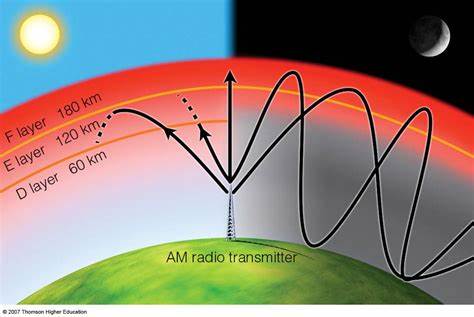

Dieses Phänomen sprengt die gewohnten Grenzen der Browser-Sandbox und kann zu vollständiger Übernahme der Maschine führen. Das Problem beginnt mit der Architektur von MCP. Das Protokoll bietet zwei gängige Transportmechanismen: Server-Sent Events (SSE) und Standard Input/Output (stdio). Beide Varianten zeichnen sich dadurch aus, dass sie keine eigene Authentifizierung vorsehen. Das bedeutet, dass jedweder Prozess auf demselben Gerät ohne Barrieren Zugang zum MCP-Server erhält – eine sicherheitstechnisch höchst bedenkliche Konstellation.

Viele Entwickler implementieren leider keine zusätzlichen Zugriffskontrollen, was die Situation noch verschärft. Insbesondere die SSE-Variante öffnet auf einem lokal gebundenen Port eine HTTP-Schnittstelle, über die beliebige Client-Anwendungen Standard-GET- und POST-Anfragen senden können. Chrome Extensions verfügen per Definition über die Fähigkeit, lokale Netzwerkverbindungen herzustellen, auch wenn in den letzten Jahren Maßnahmen ergriffen wurden, um Webseiten den Zugriff auf interne Netzwerke zu beschränken. Für Browser-Add-ons gelten allerdings andere Regeln, da sie als vertrauenswürdige Komponenten eingestuft sind und dadurch weitreichende Rechte erhalten. Die Folge ist sogenannte „localhost-Kommunikation“ von Extensions mit MCP-Diensten, die ohne jegliche Authentifizierung funktionsfähige Sitzungen initiieren und Werkzeuge des Servers fernsteuern können.

Forschungsexperimente belegen, dass dabei nicht nur das Dateisystem adressiert werden kann, sondern auch weitere lokal laufende Dienste mit MCP-Implementierungen – darunter Messaging-Plattformen wie Slack oder WhatsApp. Über diese Schnittstellen können Daten ausgelesen oder Befehle mit erhöhten Rechten ausgeführt werden. Die Tragweite dieses Problems lässt sich kaum überschätzen. Bislang galten Browser-Sandboxes als eine der sichersten Barrieren gegen lokale Kompromittierungen erschöpfender Systeme. Die Tatsache, dass eine Erweiterung ohne besondere Berechtigungen diese Barriere durch eine Kombination aus ungesicherten MCP-Servern und lokalen Netzwerkverbindungen umgehen kann, stellt einen Paradigmenwechsel dar.

Für Angreifer öffnet sich ein neuer Vektor, der nicht nur Privatanwender betrifft, sondern besonders in Unternehmensumgebungen verheerende Folgen haben kann. In solchen Umgebungen sind zahlreiche MCP-Server im Einsatz, oft mit minimalen Sicherheitsvorkehrungen. Die bequeme Integration von KI-gestützten Werkzeugen in Entwicklungs- und Produktivsysteme erfolgt oft ohne angemessene Zugriffskontrollen. Dadurch entsteht ein offenes Hintertürchen, das von böswilligen Erweiterungen einfach ausgenutzt werden kann. Die Maßnahmen von Google gegen nicht autorisierte private Netzwerkzugriffe durch Webseiten, die seit 2023 mit Chrome 117 wirksam sind, schließen viele Angriffsvektoren, lassen aber die Chrome-Extensions außen vor.

Diese Ausnahmeregelung resultiert aus dem Design der Browser-Architektur und dem Vertrauen in Erweiterungen, ein Glaubenssatz, der sich nun als problematisch erweist. Ein weiterer Aspekt der Problematik ist das Fehlen von umfassender Authentifizierung bei MCP-Servern. Die Erwartung ist, dass lokal laufende Dienste nur vom Nutzer oder vertrauenswürdigen Anwendungen angesprochen werden. Doch dieses Vertrauen wird durch die Fähigkeit von Extensions unterminiert, auf localhost zuzugreifen, ohne dass der Nutzer es direkt kontrollieren oder verhindern kann. Sicherheitsbewusste Anwender und IT-Verantwortliche geraten so in eine Zwickmühle, denn das vollständige Abschalten von Extensions ist oft keine praktikable Lösung.

Stattdessen müssen systematische Sicherheitskonzepte entwickelt und umgesetzt werden. Die wichtigsten Schritte beinhalten eine sorgfältige Analyse der auf Systemen vorhandenen MCP-Server und deren Sicherheitsfunktionen. Jeder MCP-Server sollte auf eine obligatorische Authentifizierung und autorisierte Zugriffe geprüft werden. Es empfiehlt sich, die Server so zu konfigurieren, dass keinerlei Netzwerkzugriff von nicht vertrauenswürdigen Programmen möglich ist. Auf Chrome-Seite kann die kritische Überprüfung von Extensions unter Nutzung sicherheitsspezifischer Tools helfen, gefährliche Add-ons zu identifizieren und gegebenenfalls zu entfernen.

Unternehmen müssen zudem die Verteilung und Installation von Extensions zentral verwalten und ihre Mitarbeiter für die Risiken sensibilisieren. Neben der Blockade nicht autorisierter Extensions kann eine strenge Trennung von Umgebungen den Schaden minimieren. Die Verwendung von virtuellen Maschinen oder Containern zur Isolierung von Anwendungen, die MCP-Server nutzen, verhindert eine unkontrollierte Verbreitung von Angriffen. Gleichzeitig bleibt die Nützlichkeit der KI-gestützten Dienste erhalten. Ein vielversprechender Ansatz ist die weitere Entwicklung und Förderung von MCP-Servern mit integrierten Sicherheitsmechanismen.

Dazu gehören Verschlüsselung, tokenbasierte Authentifizierung und rollenbasierte Zugriffskontrollen. Der Sicherheitsstandard muss bei der Entwicklung von Protokollen von Anfang an mitgedacht werden, um solchen Sandbox-Escapes konsequent vorzubeugen. Die Branche steht daher vor der Herausforderung, Leistungsfähigkeit und Nutzerkomfort der KI-Technologien mit einer robusten Sicherheitsarchitektur zu vereinen. Trotz der aktuellen Bedrohungssituation zeigt die Forschung, dass eine Kombination aus technischer Vorsorge, strengen Richtlinien und Aufklärung ein starkes Schutzschild gegen manipulierte Extensions und angreifbare MCP-Server darstellen kann. Letztlich liegt es sowohl an Softwareherstellern, Sicherheitsforschern als auch Anwendern, gemeinsam die entstehenden Lücken zu schließen.

Nur so kann das Vertrauen in die nahtlose Integration von Browser-Extensions und künstlicher Intelligenz bewahrt werden. Die Erkenntnisse rund um die Sandbox-Escape-Schwachstelle machen deutlich, dass Sicherheit nicht als ein statischer Zustand verstanden werden darf. Die Bedrohungslage verändert sich dynamisch, wenn neue Technologien eingeführt werden. Wer heute die Risiken des MCP-Protokolls ignoriert, öffnet morgen ein Einfallstor für Attacken mit potenziell katastrophalen Folgen. Daher ist ein proaktives Sicherheitsmanagement unerlässlich.

Weiterhin muss die Community kontinuierlich auf neue Angriffsvektoren achten, Sicherheitsstandards anpassen und sichere Entwicklungspraktiken etablieren. Nur dadurch lässt sich die zunehmende Digitalisierung und Automatisierung verantwortungsvoll gestalten und die Privatsphäre sowie Integrität von Systemen schützen. Zusammenfassend lässt sich festhalten, dass die Kombination von Chrome Extensions und lokal laufenden MCP-Servern eine bislang unterschätzte Sicherheitslücke darstellt. Ihr schnelles Erkennen und Schließen ist entscheidend für die Sicherheit von privaten Nutzern und Unternehmen gleichermaßen. Die technische Vielfalt und offene Architektur von MCP sind gleichzeitig ihre größte Stärke und größte Schwäche.

Die Herausforderung besteht darin, ihre Möglichkeiten kontrolliert und sicher zu nutzen. Wer sich mit den Mechanismen hinter MCP und der Kommunikation von Browser-Erweiterungen auseinandersetzt, erlangt einen wichtigen Wissensvorsprung, um Angriffen vorzubeugen und die eigene IT-Landschaft zu schützen.