In einer Zeit, in der Datenschutz und sichere Kommunikation eine immer größere Rolle spielen, suchen Entwickler und Forscher nach neuen Wegen, um Informationen vor neugierigen Blicken zu schützen. Ein bemerkenswertes Projekt, das in diesem Kontext Aufmerksamkeit erregt hat, ist Chatter – ein eigenständiges Chat-System, das auf einer Täuschung basiert. Es simuliert legitimen TLS 1.2 Verkehr, um seine Kommunikation zu verschleiern und so traditionelle Sicherheitsmechanismen zu umgehen. Trotz seiner Einfachheit birgt Chatter ein enormes Potenzial, aber auch erhebliche Gefahren für die Netzwerksicherheit.

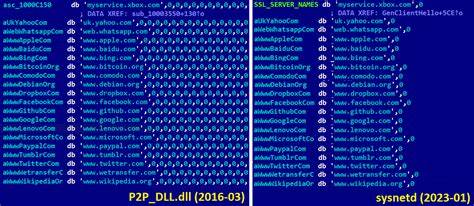

Chatter wurde mit der Absicht entwickelt, eine sichere, asynchrone Chatplattform zu schaffen, die nicht nur privaten Austausch erlaubt, sondern auch so geschickt getarnt ist, dass sie herkömmliche Netzwerkscanner und Firewall-Lösungen täuscht. Aus technischer Sicht beruht Chatter auf Python und nutzt die asyncio-Bibliothek für reaktionsschnelle, parallele Kommunikation. Anstatt auf ein herkömmliches Verschlüsselungssystem zu setzen, verwendet das Projekt einen speziell entwickelten Protokollstack, der TLS 1.2 Verkehr imitiert und dabei durch Kompression und XOR-Obfuskation die Nutzlast verbirgt. Ein beeindruckender Härtetest für Sicherheitsmechanismen moderner Firewalls und Netzanalysegeräte.

Das Herzstück von Chatter liegt in seiner Fähigkeit, einen 5-Byte-TLS-ähnlichen Header zu erzeugen, der in Kombination mit einem nachgebildeten Handshake-Header und einer verschleierten Nutzlast über ein Netzwerk gesendet wird. Die Nachrichten werden mittels zlib komprimiert, anschließend mit einem 32-Byte langen Schlüssel XOR-verschlüsselt. Das Ergebnis sieht aus wie ein legitimes TLS 1.2 Paket – zumindest auf den ersten Blick. Dieses Vorgehen führt dazu, dass selbst fortschrittliche Firewalls und Gateway-Systeme häufig keinen Unterschied zwischen echten HTTPS-Verbindungen und dem Chatter-Datenstrom erkennen.

Die Implementierung verzichtet bewusst auf starke Verschlüsselungsverfahren wie AES oder eine echte TLS-Handshake-Simulation. Stattdessen konzentriert sich das Projekt auf Tarnung und Unauffälligkeit. Das Ergebnis ist ein Protokoll, das keine echten Ende-zu-Ende-Verschlüsselungsgarantien liefert, aber dafür nahezu unentdeckt bleibt und sich als echter HTTPS-Traffic tarnt. Das Vorhandensein einer sqlite-basierten Datenbank erlaubt die Speicherung von Nutzern, Gruppen, Einladungen sowie das Verwalten von Sperren durch Fingerabdrücke oder IP-Adressen. Die Sicherheitsarchitektur von Chatter umfasst unter anderem Rate-Limiting, um Missbrauch zu verhindern, und eine auf Einladung basierende Registrierung, die den Zugang kontrolliert.

Administratoren können Nutzer sperren oder einladen sowie IP-Adressen blockieren. Allerdings bleiben Aspekte wie eine überprüfbare Integrität der Datenpakete, ein echtes Schlüsselaustauschverfahren oder HMAC-Absicherung vor Manipulationen noch unimplementiert. In Tests hat sich gezeigt, dass viele etablierte Firewall- und Sicherheitslösungen diesen Chatter-Verkehr nicht zuverlässig als unautorisierte Kommunikation erkennen. Besonders bemerkenswert ist das Verhalten bei Cloud-Anbietern wie AWS, deren Sicherheitsgruppen den Datenverkehr auf Port 443 standardmäßig für HTTPS freigeben, ohne tiefergehende Prüfungen des Protokolls. Trotz der Nutzung des regulären HTTPS-Ports und dem Fehlen von TLS-Handshake-Prozeduren gelingt es Chatter, Verbindungen zwischen mehreren Instanzen aufzubauen und Daten ungehindert auszutauschen.

Die Versuche, den Chatter-Verkehr mit Next-Generation-Firewalls (NGFW) verschiedener Hersteller wie PfSense, Sophos oder Palo Alto zu filtern, schlugen weitgehend fehl. Auch die Windows-Firewall konnte diese Anomalien nicht aussortieren. Dies verdeutlicht die Grenzen heutiger Sicherheitsstrategien, die sich häufig auf vorgefertigte Signaturen und Blackbox-Analysen verlassen, ohne komplexe Verhaltensmuster oder Täuschungsstrategien zu erkennen. Neben der Firewall-Umgehung zeigt das Projekt auch Schwachstellen etablierter Antivirenlösungen auf. Ein selbst entwickelter Schadcode, der mit Chatter kommuniziert, konnte auf virtuellen Maschinen nahezu unerkannt agieren.

Namhafte Anbieter wie Kaspersky, McAfee, Bitdefender und Malwarebytes konnten keine Warnungen auslösen. Dies unterstreicht, dass reine Signatur-basierte Modelle heute nicht mehr ausreichen, um neuartige, täuschende Kommunikationsprotokolle zu identifizieren. Aus der Perspektive eines Sicherheitsingenieurs stellt Chatter ein klassisches Beispiel für die Herausforderungen moderner Netzwerksicherheit dar. Es zeigt eindrucksvoll, wie einfache Verschleierungstechniken und die Nachahmung gängiger Protokolle die Filtermechanismen aushebeln können. Die Idee, den bekannten TLS 1.

2 Verkehr als Schutzschild zu verwenden, offenbart Schwachstellen in der Annahme, dass ein Standardport automatisch legitimen Datenverkehr garantiert. Das Projekt weist dennoch wichtige Grenzen auf. Chatter verzichtet zurzeit auf tatsächliche Verschlüsselung und hat keine realistische Handshake-Phase implementiert. Das bedeutet, dass die Vertraulichkeit der Daten begrenzt und anfällig für Man-in-the-Middle-Angriffe ist. Für den produktiven Einsatz oder als sicheres Kommunikationsmittel müsste Chatter dringend eine echte Ende-zu-Ende Verschlüsselung und Schlüsselvereinbarung integrieren.

Dadurch würde es sich zwar von der aktuellen Tarnstrategie verabschieden, jedoch erheblich an Sicherheit gewinnen. Die Verwendung einer einfachen XOR-Operation als Verschleierungsmaßnahme ist in der Kryptographie längst veraltet. Ihr Einsatz in Chatter macht das Protokoll für einen versierten Angreifer mit entsprechender Beobachtungspotenz identifizierbar, sofern tatsächlich ausreichend Daten gesammelt werden. Trotzdem reicht diese simple Technik, um typische Scanner und Protokollfilter in modernen Netzwerken zu täuschen und unbemerkt zu kommunizieren. Die Einladungsschranke beim Benutzerregistrierungsprozess von Chatter bietet einen praktischen Weg, den Zugang zur Plattform zu kontrollieren.

Dies verringert das Risiko von Massenregistrierungen und automatisierter Ausnutzung, ist jedoch kein Ersatz für umfassende Authentifizierungsmechanismen oder moderne Identity-Management-Systeme. Zwar sind administrative Werkzeuge enthalten, mit denen Nutzer gesperrt oder Rechte verwaltet werden können; dennoch bleiben hier viele Potenziale für weitere Verbesserungen. Chatter ist ein Paradebeispiel für die Kategorie der sogenannten Tarnprotokolle (Steganographic Protocols oder Protocol Mimicry). Diese nutzen bestehende Netzinfrastruktur und etablierte Protokolle als Deckmantel für eigentlich unerwünschten Datenverkehr. Durch gezielte Nachahmung lassen sich diese Protokolle nur schwer erkennen, was sowohl für legale, schützenswerte Kommunikation als auch für Cyberkriminalität gleichermaßen genutzt werden kann.

Für Unternehmen, Netzwerkbetreiber und Sicherheitsverantwortliche ist die Existenz wie auch die Weiterentwicklung von Projekten wie Chatter ein Weckruf. Es wird deutlich, dass die traditionelle Absicherung von Netzwerken über Port- und Protokollfilterung allein nicht mehr ausreicht, um unerwünschte Kommunikation zu verhindern. Eine tiefere Inspektion des Datenverkehrs über Verhaltenserkennung, Anomalieanalyse und zeitgemäße Intrusion-Detection-Systeme ist heute unverzichtbar. Darüber hinaus erinnert Chatter an die Bedeutung von Prinzipien wie Zero Trust und Microsegmentation in IT-Sicherheitskonzepten. Wenn Verbindungen nur über das Filterkriterium „Port 443 = HTTPS“ freigegeben werden, ergibt sich eine verhängnisvolle Sicherheitslücke.

Nur weil ein Dienst auf einem Standardport arbeitet, bedeutet das noch lange nicht, dass er auch vertrauenswürdig oder sicher ist. Zukunftstechnisch könnte Chatter dahingehend erweitert werden, dass es stabile End-to-End-Verschlüsselungen, wie sie in modernen Messengern etabliert sind, implementiert und die Protokollmimikry gleichzeitig optimiert. So würden sich Tarnung und Sicherheit nicht mehr ausschließen, sondern ergänzen. Zudem könnte eine grafische Benutzeroberfläche die Nutzererfahrung deutlich verbessern und den Einsatzbereich erweitern. Eine offene Diskussion über Chatter und ähnliche Projekte ist unerlässlich.

Denn während diese Technologien einem ethischen Zweck dienen können, sind sie auch äußerst attraktive Werkzeuge für böswillige Akteure. Der bewusste Umgang mit der Verbreitung solcher Tools und deren Weiterentwicklung im Rahmen von Legalität und Mobile Sicherheit ist eine Herausforderung, der sich Forscher, Anbieter und Regulierungsinstanzen gleichermaßen stellen müssen. Sicherheit ist nun einmal keine Einmalinvestition, sondern ein kontinuierlicher Prozess aus Ingenieurskunst, Wachsamkeit und Resilienz. Chatter zeigt, dass Sicherheitstechnik ein komplexes Zusammenspiel verschiedenster Komponenten darstellt und sich Angreifer immer wieder neue Wege suchen, um etablierte Systeme zu unterwandern. Für Nutzer digitaler Dienste bleibt zu hoffen, dass innovative Abwehrmechanismen ebenso schnell entwickelt werden, um die Vorteile moderner Technologien gleichzeitig zu schützen und gezielte Täuschungsversuche zu enttarnen.

Nur so lässt sich im digitalen Zeitalter ein tatsächlich vertrauenswürdiger Kommunikationsraum schaffen.