In der heutigen digitalen Landschaft sind Browsererweiterungen aus dem Alltag nicht mehr wegzudenken. Besonders Chrome-Erweiterungen erfreuen sich großer Beliebtheit, da sie die Funktionalität des Browsers erheblich verbessern und personalisieren können. Doch je komfortabler und leistungsfähiger diese Erweiterungen werden, desto größer sind auch die Sicherheitsrisiken, die sie bergen. Eine besonders gefährliche Schwachstelle zeigt sich im Zusammenspiel von Chrome-Erweiterungen mit lokalen MCP-Servern (Model Context Protocol), die eine bisher unterschätzte Angriffsfläche darstellen und die Sicherheitssandbox von Chrome kompromittieren können. Dieses Zusammenspiel kann nicht nur zu erheblichen Datenschutzproblemen führen, sondern in extremen Fällen auch den kompletten Systemzugriff ermöglichen.

Ein Verständnis dieser Problematik ist essenziell, um entsprechende Gegenmaßnahmen zu entwickeln und Sicherheitslücken im Unternehmensumfeld frühzeitig zu erkennen. Das Model Context Protocol ist ein relativ neuer Ansatz, der vor allem in der Interaktion zwischen KI-Agenten und systemnahen Ressourcen auf Endgeräten verwendet wird. MCP-Server fungieren als eine Art Vermittler, die es erlauben, Systeme auf eine einheitliche und standardisierte Weise zu steuern und Informationen auszutauschen. Besonders verbreitet sind Varianten des MCP, die lokale Ressourcen wie das Dateisystem, Kommunikationsdienste wie Slack oder WhatsApp und weitere systemnahe Funktionen zugänglich machen. Ein grundlegendes Problem bei der derzeitigen MCP-Implementierung besteht darin, dass viele Server standardmäßig ohne jegliche Authentifizierung operieren und über offene Schnittstellen auf dem localhost erreichbar sind.

Diese Tatsache allein birgt bereits große Risiken. Angreifer können Prozesse auf dem System nutzen, die in der Lage sind, mit dem MCP-Server zu kommunizieren, um sensible Operationen durchzuführen. Noch alarmierender ist, dass diese Gefahr auch von scheinbar harmlosen Programmen ausgeht – zu denen eben auch Chrome-Erweiterungen zählen. Obwohl die Chrome-Sandbox darauf ausgerichtet ist, Erweiterungen und Webseiten komplett von Betriebssystemressourcen fernzuhalten, existiert eine Schwachstelle, die hier für einen einfachen Umgehungsweg sorgt: Die uneingeschränkte Kommunikation mit lokal laufenden MCP-Servern über HTTP-Anfragen an localhost. Es wurde beobachtet, dass Chrome-Erweiterungen Nachrichten an lokal laufende MCP-Server senden, etwa über das Websockets- oder SSE-Protokoll.

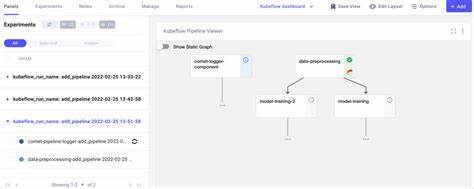

Dabei ist der Zugriff auf die Funktionen des MCP-Servers völlig ungesichert. Der Ablauf selbst ist simpel: Die Erweiterung sendet eine Anforderung, erhält eine Session-ID und eine Nachrichtenendpoint-URL, über die sie später Befehle an den Server schicken und Daten abrufen kann. Weil keine Authentifizierung stattfindet, kann die Erweiterung ohne jegliche Beschränkungen auf das Tool-Set des MCP-Servers zugreifen und so z.B. Dateien lesen, schreiben oder sogar Code ausführen lassen.

Dies bedeutet, dass eine Chrome-Erweiterung exponentiell gefährlicher sein kann als bisher angenommen. Denn selbst eine Erweiterung, die scheinbar keine besonderen Berechtigungen besitzt und von ihrem Entwickler nicht vorsätzlich bösartig programmiert wurde, kann ausgenutzt werden, um auf das lokale Dateisystem zuzugreifen oder andere kritische Ressourcen zu manipulieren. Ähnlich verhält es sich mit MCP-Servern, die integrativ mit Kommunikationsplattformen wie Slack verbunden sind. Erheben sich Risiken bei der Verwendung solcher Server, sind private Konversationen und Unternehmensdaten unmittelbar bedroht. Die Konsequenz daraus ist eine regelrechte Sandbox-Umgehung.

Chrome betont seit Jahren die Sicherheit seiner Sandbox-Architektur, die verhindern soll, dass Browserprozesse auf das zugrunde liegende Betriebssystem zugreifen können. Diese Isolation ist essenziell, um Schadcode-Ausbreitung zu vermeiden und Angriffe einzudämmen. Dass sich diese Trennung durch lokale MCP-Server und Erweiterungen problemlos aushebeln lässt, zeigt die Schwäche des aktuellen Modells auf. Google hat zwar mit der Einführung strengerer Maßnahmen zur Beschränkung von privaten Netzwerkzugriffen durch Webseiten bereits einen Schritt in Richtung besserer Sicherheit unternommen. So blockiert Chrome seit Version 117 beispielsweise private Netzwerkanfragen aus unsicheren Kontexten gegenüber Adressen wie localhost oder IP-Adressen im internen Netzbereich.

Jedoch sind Browsererweiterungen von diesen Beschränkungen weitgehend ausgenommen, da sie aus technischer Sicht als vertrauenswürdig und lokal verankert gelten. Dies öffnet den Türspalt für potenzielle Angriffe, die Missbrauch lokaler Protokolle ermöglichen. Die Problematik verschärft sich durch die Ignoranz vieler Entwickler bezüglich legitimer Zugriffsbeschränkungen innerhalb der MCP-Server. Die meisten MCP-Implementierungen setzen auf offene Schnittstellen ohne Zugangsbeschränkungen, was in einer produktiven Umgebung eine verheerende Schwachstelle darstellt. Dadurch entsteht ein offenes Einfallstor, das Angreifer ausnutzen können, um auf sensibelste Bereiche zuzugreifen – und das im schlimmsten Fall sogar remote, indem sie eine kompromittierte Erweiterung einsetzen oder bösartig beeinflussen.

Unternehmen stehen folglich vor einer neuen Herausforderung im Bereich der Endpoint-Security. Die Kontrolle von Browsererweiterungen war schon immer problematisch, da deren Berechtigungen breit gefächert und oft schwer zu kontrollieren sind. Das Hinzufügen eines TCP/IP-basierten Protokolls, das lokal ohne Authentifizierung zugänglich ist, erhöht die Komplexität enorm. Herkömmliche Sicherheitslösungen sind häufig nicht darauf vorbereitet, diese Angriffsfläche zu überwachen oder gar zu schließen. Für Sicherheitsteams heißt das, dass eine umfassende Überwachung von localhost-Kommunikation notwendig wird, insbesondere die Analyse von Schnittstellen, die MCP-Dienste bereitstellen.

Ebenso wichtig ist es, Nutzung und Installation von Chrome-Erweiterungen zu kontrollieren, Richtlinien zu verschärfen sowie Erweiterungen vor der Freigabe auf potenzielle Missbrauchsszenarien hin zu prüfen. Insbesondere sollten Unternehmen MCP-Serverdienste dahingehend auditieren, ob Authentifizierung eingebaut ist und ob nur legitime Clients Zugriff erhalten können. Die Entwicklung von MCP selbst ist ein Zeichen für die Evolution moderner Softwarearchitektur, die zunehmend prozessübergreifende Automatisierungen und AI-getriebene Interaktionen erlaubt. Dennoch zeigt das Beispiel, wie schnell technische Durchbrüche Sicherheitsrichtlinien unterlaufen können, wenn Sicherheitsaspekte nicht von Anfang an mitgedacht werden. Die fehlende Authentifizierung ist in diesem Fall ein K.

O.-Kriterium, das die sonst solide Sandbox zum Einsturz bringt. Außerdem wird deutlich, dass die zunehmende Verlagerung intelligenter Aufgaben auf lokale KI-Agenten eine neue Dimension von Gefahren einführt. Systeme, die sich eigenständig mit lokalen und Cloud-Diensten verbinden, können eine Schwachstelle darstellen, die auf den ersten Blick kaum wahrnehmbar ist. Die Komplexität steigt, und damit auch die Anforderungen an ein ganzheitliches Sicherheitsmanagement.

![The Manufacturing Behind Shapeoko CNC Routers [video]](/images/0681D454-2722-4C80-A52C-9FEB0E256E71)