Im digitalen Zeitalter, in dem Sicherheit und Datenschutz höchste Priorität besitzen, kann ein einziger versteckter Codeabschnitt verheerende Folgen haben. Die Entdeckung der XZ-Backdoor in der liblzma-Bibliothek, die Teil des XZ-Komprimierungstools ist, erschütterte die Open-Source-Community und verdeutlichte die immense Gefahr von Supply-Chain-Angriffen. Diese hinterhältige Manipulation zielte darauf ab, SSH-Server zu kompromittieren – eine der zentralen Komponenten sicherer Kommunikation im Internet. Doch zum Glück wurde diese Sicherheitslücke rechtzeitig erkannt, bevor sie in stabile Linux-Distributionen Einzug halten konnte. Die Hintergründe der XZ-Backdoor führen zu einem komplexen Szenario gezielter Sabotage durch eine vermutlich hochentwickelte Bedrohungsgruppe.

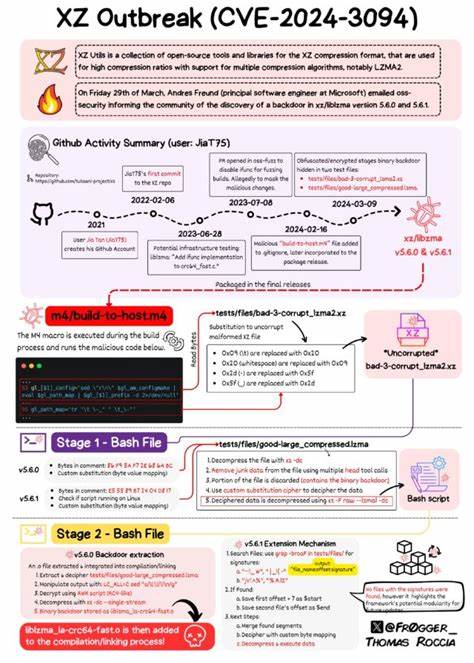

Die liblzma-Bibliothek ist Teil des XZ-Utils-Projekts, das Werkzeug und Bibliotheken zur effizienten Datenkomprimierung bereitstellt. Obwohl sie auf den ersten Blick nichts mit SSH zu tun hat, lädt systemd indirekt liblzma, wodurch die Backdoor in einem pre-authentifizierten Zustand aktiven SSH-Servern eine Remote-Ausführung schädlichen Codes ermöglichen konnte. Über eine ausgeklügelte Kombination aus Code-Injektionen, Obfuskation und systemabhängigen Bedingungen wurde eine schwer erkennbare Hintertür geschaffen. Die Manipulation erfolgte auf mehreren Ebenen. Zum einen befand sich der Angriffscode in den komprimierten Testdateien, die eigentlich zur Qualitätssicherung des Projekts dienen sollten.

Interessanterweise wurden diese Testdateien nicht einmal im Testprozess verwendet, wodurch eine kritische Prüfungsinstanz entfiel. Zum anderen wurde eine Zeile im Build-Skripting (konkret im build-to-host.m4 Macro) hinzugefügt, die bei bestimmten Bedingungen den Build-Prozess modifizierte und so den Schadcode in den Kompilierungsprozess einschleuste. Diese Bedingungen beschränkten die Aktivierung des Backdoors auf bestimmte Distributionen (DEB und RPM), Architekturvarianten (x86_64) sowie Kompilierung mit GCC – eine Tarnung, die den Angriff auf ein spezifisches Zielumfeld ausrichtete. Die technische Raffinesse der Backdoor zeigt sich auch in der Art und Weise, wie Funktionen des dynamischen Linkers manipuliert wurden.

Durch das Austauschen von sogenannten ifunc-Resolvern wurde die Standardfunktion RSA_public_decrypt abgefangen und durch eine modifizierte Implementierung ersetzt, die einer Verschlüsselungsprüfung unterlag. Nur wenn der Authentifizierungsversuch mit einem geheimen Schlüssel erfolgreich entschlüsselt werden konnte, wurde der Schadcode aktiviert. In jedem anderen Fall verhielt sich das System wie gewohnt, was eine Erkennung des Backdoors erschwerte. Der entdeckte Angriff gewährte einem Angreifer auf einem kompromittierten System Remote Code Execution (RCE) mit den Privilegien des SSH-Daemons – eine äußerst kritische Sicherheitsverletzung mit dem Potenzial, ganze Server zu übernehmen. Die Hintertür war noch nicht vollständig analysiert, doch ihre Existenz allein zeugt von einem hohen Maß an Planung und technischer Expertise seitens der Angreifer.

Die Entdeckung der Backdoor wirklich erfolgte durch Zufall und aufmerksames Beobachten. Der PostgreSQL-Entwickler Andres Freund bemerkte unerklärliche Verzögerungen und ungewöhnlich hohe CPU-Auslastungen beim SSH-Login unter Debian Sid. Weitere Analysen führten ihn auf die Spur der verdächtigen liblzma-Bibliothek in den betroffenen XZ-Utils-Versionen 5.6.0 und 5.

6.1. Freund teilte seine Erkenntnisse am 29. März 2024 in der Sicherheitscommunity, was zu schnellen Reaktionen in der Open-Source-Landschaft führte. Die Gegenmaßnahmen wurden umgehend eingeleitet.

GitHub-Accounts, die mit der Erstellung der kompromittierten Pakete in Verbindung standen, wurden deaktiviert. Auch die Repositories des XZ-Utils-Projekts auf GitHub wurden vorübergehend blockiert, was das weitere Verteilen der Backdoors erschwerte. Parallel wurden Warnungen von Sicherheitsbehörden wie CISA veröffentlicht, die Nutzern empfahlen, betroffene Versionen gegen stabile Vorgänger-Versionen zu tauschen. Distributionen wie Red Hat und Debian haben eigene CVEs vergeben – CVE-2024-3094 erhielt die maximale Kritikalitätsbewertung von 10, die ausdrückt, wie gefährlich der Angriff potentiell ist. Die Umstände der Injektion und die Identität der Angreifer bleiben bislang unklar.

Der Hauptverdacht fällt auf den GitHub-Nutzer „Jia Tan“ (JiaT75), der als offizieller Contributor auftrat und von dem die kompromittierten Änderungen stammten. Möglich ist eine Kompromittierung seines Accounts oder ein bewusster Insider-Angriff. Untersuchungen legen nahe, dass es sich um eine Advanced Persistent Threat (APT) handelt, also eine wohlorganisierte, professionell arbeitende Gruppe, die über längere Zeit hinweg operiert hat, um das Vertrauenssystem der Software-Lieferkette zu unterwandern. Erschwerend kam hinzu, dass die eingesetzten Techniken der Tarnung und Obfuskation sehr hoch entwickelt waren. Die Änderungen fanden oft in binären Testdateien statt, die nur schwer von automatisierten Code-Review-Tools analysiert werden können.

Die Codeinjektion in Build-Skripte sind oftmals subtil und können in der komplexen Welt von Automake und Autoconf leicht übersehen werden. Auch die Tatsache, dass die Backdoor nur unter sehr spezifischen Bedingungen aktiv wurde, erschwerte ihre Identifikation. Aus der gesamten Episode ergeben sich mehrere wichtige Lehren für die Softwareentwicklung und -sicherheit. Supply-Chain-Angriffe und das Einbringen von Hintertüren durch vertrauenswürdige Mitwirkende oder durch deren Kompromittierung stellen eine der größten Herausforderungen der modernen IT-Sicherheit dar. Gerade bei Open-Source-Projekten, die weitverbreitet sind, kann ein Angriff an einer zentralen Stelle katastrophale Folgen für die gesamte IT-Landschaft haben.

Ein wichtiger Ansatz zur Prävention liegt in der Prüfung und Sicherung der gesamten Build-Umgebung und nicht nur im Quellcode selbst. Automatisierte Prüfverfahren und die Überwachung des Verhalten von Softwarekomponenten zur Laufzeit sollten verstärkt eingesetzt werden. Darüber hinaus muss die Integrität von Paketen durch signierte Artefakte besser gewährleistet sein – allerdings bleibt die Herausforderung bestehen, das Zusammentreffen von Quellcode und Binärpaket korrekt zu verifizieren. Auch die Rolle von User-Reputationen sowie kollektiven Review-Prozessen wird neu bewertet. Ein einzelner Beitrag, der auf den ersten Blick harmlos scheint, kann Teil eines großangelegten Angriffs sein.

Die Community sollte zu einer Kultur der erhöhten Sensibilität und kritischen Prüfung von Änderungen hinfinden, auch wenn dies zusätzlichen Aufwand bedeutet. Insgesamt zeigt der Fall der XZ-Backdoor eindrücklich, wie wichtig kontinuierliche Wachsamkeit und schnelles Handeln in der IT-Sicherheitslandschaft sind. Die professionelle Reaktion der Community, Sicherheitsbehörden und Distributionen verhinderte Schlimmeres und dient als Vorbild für den Umgang mit kritischen Sicherheitsvorfällen. Die Zukunft muss außerdem technologische Entwicklungen mitdenken, die die Sicherheit komplexer Software-Lieferketten verbessern. Beispiele sind verbesserte Secure Software Supply Chain Frameworks, kontinuierliche Sicherheitsüberprüfungen (Continuous Security Assessment) und der verstärkte Einsatz von statischen sowie dynamischen Analysetools.

Dabei ist ein ganzheitlicher und proaktiver Ansatz entscheidend, um sowohl großflächige Manipulationen wie im Fall der XZ-Backdoor als auch intelligent getarnte Einzelattacken verhindern zu können. Die XZ-Backdoor bleibt ein mahnendes Beispiel für die Gefahren hinter scheinbar unscheinbaren Open-Source-Komponenten und die Tragweite ihres Missbrauchs. Letztlich zeigt sie, dass erst das Zusammenspiel aus technischer Expertise, Gemeinschaftswachsamkeit und institutioneller Koordination in der Lage ist, solche Bedrohungen frühzeitig aufzudecken und einzudämmen. In einer immer stärker vernetzten und softwareabhängigen Welt ist es unerlässlich, diese Lektionen zu beherzigen, um sichere digitale Infrastrukturen zu gewährleisten.