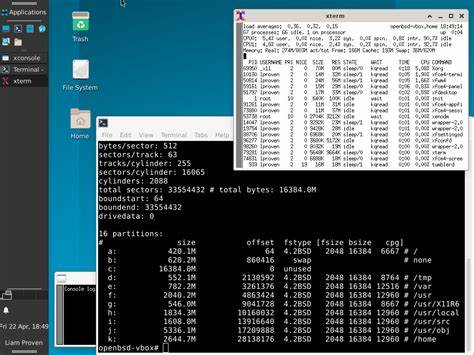

OpenBSD, bekannt für seine starke Fokussierung auf Sicherheit und Stabilität, hat mit der Aufnahme von bpflogd(8) in den -current Zweig einen bedeutenden Fortschritt im Bereich der Paketüberwachung vollzogen. Dieser neue Daemon stellt eine evolutionäre Verbesserung gegenüber dem bisherigen pflogd(8) dar und richtet sich insbesondere an Administratoren, die umfassende und kontinuierliche Netzwerkanalysen durchführen müssen. Das Ziel von bpflogd(8) ist es, den Umgang mit Berkeley Packet Filter (BPF) Interfaces zu optimieren und dabei eine höhere Flexibilität und Performance zu bieten. Die Einführung von bpflogd(8) erfolgt zu einem Zeitpunkt, an dem Netzwerke zunehmend komplexer und anspruchsvoller in der Analyse werden. Die Besonderheit von bpflogd liegt darin, dass es verschiedene BPF-Interfaces und DLTs (Data Link Types) unterstützt und somit nicht auf das traditionelle pflog(4) beschränkt ist.

Das eröffnet völlig neue Möglichkeiten bei der Protokollierung von Netzwerkverkehr, insbesondere wenn mehrere Schnittstellen gleichzeitig überwacht werden sollen. Dies ist ein großer Vorteil für Umgebungen, in denen Netzwerkgeräte wie Switches ihre Daten auf mehreren Ports spiegeln (SPAN-Ports), da bpflogd mehrere Schnittstellen gleichzeitig bedienen kann, ohne dass mehrere Daemons betrieben werden müssen. Die Architektur von bpflogd basiert auf modernsten Programmierkonzepten. Statt wie pflogd auf ein blockierendes pcap_dispatch in einer Schleife zu setzen, verwendet bpflogd die Bibliothek libevent und setzt auf nicht-blockierende File Descriptors. Diese Umstellung hat erhebliche Vorteile hinsichtlich Stabilität und Effizienz, da Hintergrundprozesse nicht durch Signalhandling oder restartbare Systemaufrufe (Restartable Syscalls) unterbrochen werden.

Somit wird die Fehleranfälligkeit deutlich reduziert und das Daemon lässt sich leichter in heterogene Systeme integrieren. Zusätzlich zu den technischen Verbesserungen ist auch die Sicherheitsarchitektur von bpflogd moderner gestaltet. Während pflogd traditionell Chroot und Privilegientrennung über Privilegeseparation (privsep) realisiert, nutzt bpflogd das in OpenBSD verfügbare Unveil-System. Unveil ist ein Sicherheitsmechanismus, der den Zugriff eines Prozesses auf das Dateisystem einschränkt und so die Angriffsfläche minimiert. In Kombination mit dem Privilegien-Dropping nach dem Start schafft bpflogd so eine wesentlich sicherere Umgebung für die Paketprotokollierung, ohne dabei die Funktionalität einzuschränken.

Ein weiterer Vorteil von bpflogd ist seine Fähigkeit, vollständige Pakete aufzuzeichnen. Dies bedeutet, dass nicht wie bei pflogd defaultmäßig lediglich die ersten 160 Bytes eines Pakets erfasst werden, sondern der gesamte Netzwerkverkehr in voller Länge für eine später detaillierte Analyse abgelegt wird. Gerade für die Fehlersuche oder Sicherheitsüberprüfung auf Paketebene ist dieser Detailgrad essenziell. Ein neues Feature, das viele Netzanwender begrüßen werden, ist die Möglichkeit, Filterregeln aus einer Datei einzulesen. Dies ermöglicht eine wesentlich robustere und flexible Handhabung von pcap-Filter-Ausdrücken.

Dadurch lassen sich komplexe Filterkonfigurationen abbilden, um gezielt nur relevante Pakete zu erfassen und unnötige Logdaten zu vermeiden. Die Integration dieser Filterverwaltung in einfache Startskripte erleichtert die Automatisierung und den Betrieb im produktiven Umfeld. Die Motivation hinter der Entwicklung von bpflogd liegt in einem realen Praxisbedarf. Entwickler David Gwynne benötigte ein Tool, das kontinuierlich und zuverlässig Pakete von verschiedenen Ethernet-Schnittstellen überwacht, um schwer reproduzierbare Netzwerkprobleme zu diagnostizieren. Die bisher vorhandenen Werkzeuge hatten in diesem Szenario ihre Grenzen gezeigt, weshalb es erforderlich war, einen moderneren und durchdachten Ansatz zu schaffen.

Die Implementierung reduziert nicht nur den Verwaltungsaufwand, sondern erhöht auch die Transparenz und Nachvollziehbarkeit von Netzwerkproblemen. Neben diesen technischen Aspekten sorgt die neue Struktur mit deutlich weniger Quellcodezeilen für bessere Wartbarkeit und geringere Komplexität beim weiteren Ausbau. Für Entwickler und Maintainer von OpenBSD erleichtert dies die Pflege und beschleunigt das Einbringen von Verbesserungen in zukünftigen Versionen. Für Netzwerktechniker und Systemadministratoren bietet bpflogd eine Vielzahl an Verbesserungen, die im täglichen Betrieb einen erheblichen Mehrwert schaffen können. Insbesondere in Umgebungen mit hoher Netzwerklast und multiplen Interfaces lohnt sich der Einsatz von bpflogd, da durch die zentralisierende Logdatei die Auswertung einfacher und performanter gestaltet werden kann.

Zudem erlaubt das Reopen der Logdateien nach einer Rotation durch das Laufzeitprivilegmanagement eine nahtlose Logpflege ohne Unterbrechungen. Auch in Hinsicht auf die zukünftige Entwicklung von OpenBSD zeigt die Einführung von bpflogd einen klaren Trend: Module werden zunehmend effizienter, sicherer und flexibler gestaltet. Die Verwendung von zeitgemäßen Programmierprinzipien und Sicherheitsmechanismen unterstreicht das Engagement der OpenBSD-Community, nicht nur ein sicheres Betriebssystem, sondern auch leistungsfähige Werkzeuge für Netzwerkmanagement bereitzustellen. Für Anwender empfiehlt es sich, frühzeitig Erfahrungen mit bpflogd zu sammeln und Feedback an die Entwickler zu geben. Die aktive Rückmeldung von professionellen Netzwerkanwendern ist ein entscheidender Faktor, um die Reife und Stabilität des Daemons im produktiven Umfeld weiter zu steigern.

OpenBSD stellt somit auch mit bpflogd den Sinn für praktische Nutzerbedürfnisse unter Beweis und fördert den kontinuierlichen Verbesserungsprozess. Zusammenfassend kann gesagt werden, dass bpflogd(8) eine sinnvolle und moderne Erweiterung der OpenBSD-Werkzeugsammlung zur Netzwerkpaketerfassung darstellt. Es erfolgt eine Abkehr von den begrenzten Möglichkeiten des alten pflogd, hin zu einem vielseitigen Tool, das sowohl in kleinen als auch großen Netzwerken überzeugt. Für Netzwerkanalysen, Sicherheitsüberprüfungen oder Fehlersuchen bietet bpflogd eine robuste, sichere und komfortable Lösung, die sich wunderbar in die Philosophie von OpenBSD einfügt. Die kommenden Monate werden zeigen, wie schnell sich bpflogd in der Community durchsetzt und welche Verbesserungen sich daraus ergeben.

Für alle, die sich mit Packet Capturing und Netzwerkdiagnose beschäftigen, ist bpflogd daher ein Tool, das man im Auge behalten und in den Werkzeugkasten aufnehmen sollte.