Im Bereich der Programmierung auf niedriger Ebene, insbesondere im Kontext von x86-Architekturen, spielt die korrekte Verwendung des Stacks eine entscheidende Rolle. Der Stack ist ein spezieller Speicherbereich, der für temporäre Daten, Funktionsaufrufe und lokale Variablen verwendet wird. Die Allokation von Speicher auf dem Stack erfolgt üblicherweise mithilfe von Instruktionen wie 'push' und 'sub'. Beide Befehle beeinflussen den Stackzeiger, jedoch auf unterschiedliche Art und Weise. Um zu verstehen, wie Stack-Speicher bei Verwendung von 'push' oder 'sub' alloziert wird, ist es wichtig, zunächst die Funktionsweise des Stacks und seine Verwaltung auf der x86-CPU zu betrachten.

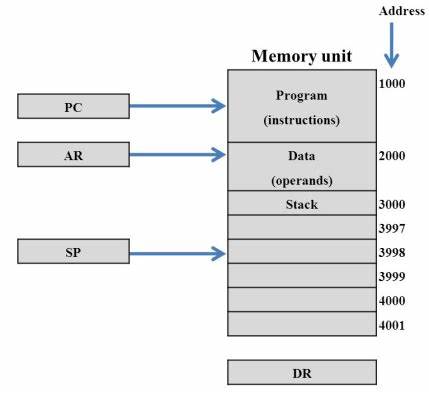

Der Stack ist ein Last-In-First-Out-Speicherbereich, der typischerweise vom höheren zum niedrigeren Speicher wächst. Das bedeutet, dass bei einer Allokation neuer Daten auf dem Stack der Stackzeiger (in x86-Prozessoren häufig in dem Register ESP oder RSP für 64-Bit-Architekturen gespeichert) nach unten bewegt wird, um Platz für die neuen Daten zu schaffen. Das Verschieben des Stackzeigers ist essenziell, um Reserven im Speicherbereich für lokale Variablen oder Funktionsparameter zu schaffen. Der Befehl 'push' wird verwendet, um Daten auf den Stack zu legen. Bei der Ausführung eines 'push'-Befehls wird der Stackzeiger automatisch um die Größe des Operanden (typischerweise 4 Bytes in 32-bit Systemen) verringert.

Anschließend werden die Daten am neuen Zeigerstandort abgelegt. Dies bewirkt eine eindeutige und sichere Allokation von Speicherplatz, da der Stackzeiger erst verschoben und dann die Daten geschrieben werden. Die Dynamicität des 'push'-Befehls macht ihn besonders nützlich für schnelle und einfache Speicheroperationen, da er den Stackzeiger und die Speicheradresse in einer einzigen Instruktion aktualisiert. Im Gegensatz dazu dient die 'sub'-Instruktion zur direkten Manipulation des Stackzeigers. Sie wird üblicherweise verwendet, um einen größeren Speicherausschnitt auf dem Stack für lokale Variablen vor einer Funktion zu reservieren.

Durch das Subtrahieren eines bestimmten Wertes vom Stackzeiger wird der Stackbereich „vergrößert“. Dabei verschiebt der Prozessor den Stackzeiger um die angegebene Anzahl an Bytes nach unten, ohne automatische Speicherung von Daten in diesem Bereich. Programmierer oder Compiler verwenden anschließend separate Befehle, um die entsprechenden Daten an den nun reservierten Speicherstellen abzulegen oder zu modifizieren. Die Wahl zwischen 'push' und 'sub' hängt von der Anwendung ab. 'Push' ist einfach und führt gleichzeitig eine Operation - das Reservieren von Speicherplatz und das Ablegen eines Werts - aus.

Es ist daher gut geeignet für einzelne Werte wie Funktionsargumente oder Rückgabewerte. 'Sub' hingegen erlaubt eine flexible Reservierung eines größeren Speicherblocks auf einmal, was bei der Erstellung von Stack-Frames für Funktionen nützlich ist, in denen verschiedene lokale Variablen mit unterschiedlicher Größe gespeichert werden müssen. Der Vorteil von 'sub' besteht darin, dass man durch eine einzige Instruktion den Stackzeiger anpassen kann, um den gesamten benötigten Speicherbereich zu reservieren. Das ist effizient und übersichtlich, wenn viele Variablen angelegt werden oder wenn unbestimmte Speichergrößen zu verwalten sind. Da 'push' jedoch den Wert direkt auf den Stack schreibt, kann dies bei vielen push-Befehlen zu einer Serie von kleineren Speicheroperationen führen.

Dadurch kann der Code komplexer aussehen und potenziell mehr Zeit benötigen. In Bezug auf Sicherheit und Stabilität ist es wichtig zu erwähnen, dass beide Befehle korrekt und vorsichtig verwendet werden müssen, um Stacküberläufe oder unbeabsichtigte Überschreibungen zu vermeiden. Ein falscher Umgang mit dem Stackzeiger kann leicht zu instabilem Programmverhalten, Speicherbeschädigung oder Sicherheitslücken führen. Insbesondere bei der manuellen Verwendung von 'sub' zur Speicherreservierung muss der Programmierer eindeutig wissen, wie groß die benötigte Speicherfläche ist und diese anschließend sicher benutzen. Darüber hinaus beeinflusst die Compileroptimierung oft die Kombination beider Befehle, weshalb beim Low-Level-Debugging oder bei der Entwicklung von Betriebssystemkomponenten die genaue Kenntnis darüber, wie der Compiler den Stack manipuliert, unerlässlich ist.

Effektive Verwaltung des Stacks durch gezielten Einsatz von 'push' und 'sub' verbessert die Effizienz des Codes und unterstützt gleichzeitig die Wartbarkeit. Zusammenfassend lässt sich sagen, dass 'push' und 'sub' grundlegende und dennoch essentiell unterschiedliche Werkzeuge zur Allokation von Stack-Speicher auf x86-Systemen sind. Während 'push' eine Kombination aus Zeigeranpassung und Datenspeicherung in einem Schritt bietet, ermöglicht 'sub' eine flexible Reservierung von Speicher zusammen mit genauem Speicherplatzmanagement. Ein tiefes Verständnis dieser Befehle hilft Entwicklern, ressourcenschonende und sichere Programme zu schreiben, insbesondere hier, wo Hardware-nahes Programmieren gefragt ist.