Apple ist weltweit bekannt für seine strengen Sicherheitsstandards und den Schutz seiner Nutzer vor Angriffen durch Malware oder andere Sicherheitslücken. Dennoch besteht weiterhin ein kritisches Problem, das immer wieder für Schlagzeilen sorgt: Fehlformatierten oder gar manipulierten Mediendateien gelingt es, Apples Decoder zu erreichen und potenziell Sicherheitslücken auszunutzen. Zwar sind bisherige Schutzmechanismen robust, doch ein architektonischer Ansatz wurde bislang kaum umgesetzt, der diesen Schwachpunkt systematisch angeht. Warum passiert das, welche Risiken entstehen daraus und wie könnte Apple dieses risikoanfällige Szenario erfolgreich beheben? Die Gründe dafür, dass fehlerhafte oder manipulierte Mediendateien bis zum Decoder gelangen, sind tief in der technischen Architektur und den bestehenden Workflows verankert. Medienformate wie MP4, MOV, PNG und andere nutzen komplexe Containerstrukturen, die aus diversen Boxen, Atomen oder Frames bestehen.

Diese beinhalten nicht nur die eigentlichen Mediendaten, sondern auch Metadaten und Strukturinformationen zum Abspielen oder Bearbeiten. Decoder sind darauf ausgelegt, diese Strukturen zu interpretieren und den Inhalt korrekt wiederzugeben. Allerdings prüfen viele Decoder die eingehenden Mediendateien nicht strikt auf ihre korrekte Struktur oder potenzielle Manipulationen, bevor der eigentliche Dekodierprozess beginnt. Dies wird durch den Fokus auf Performance, Kompatibilität und die Unterstützung zahlreicher Formate und Versionen gesteuert. Performance ist durch Apple stets ein wichtiges Kriterium, was zu einer niedrigen Toleranz gegenüber zusätzlicher Verarbeitung oder Validierungsschichten vor der Decodierung führt.

Ein Kontrollverlust auf diesem Level hat jedoch gravierende Folgen. Fehlformatierte Dateien können genau jene Sicherheitslücken ausnutzen, die in den teils riesigen, legacy-basierten Decodern bestehen. Diese Lücken ermöglichen unter Umständen sogenanntes Zero-Click-Hacking, bei dem ein Angreifer beispielsweise allein durch das Zusenden einer manipulierten Mediendatei auf einem iPhone oder Mac Systemschäden anrichten kann – ohne dass der Nutzer einen einzigen Klick ausführen muss. Die Wahrscheinlichkeit, dass Decoder von solchen Attacken betroffen sind, ist aufgrund der sehr komplexen und umfangreichen Codebasis hoch und kaum vollständig durch traditionelle Sandboxing-Techniken abzusichern. Bisherige Maßnahmen wie Sandboxing, Signaturen und systemweite Sicherheitsfeatures setzen zwar an verschiedenen Stellen an, wirken jedoch nicht tiefgehend genug, um diese gefährliche Angriffsfläche zu schließen.

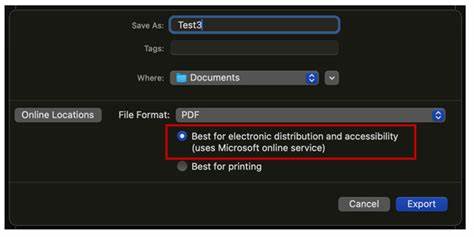

Zudem stellt die große Bandbreite an Mediendateien, Verwendungszwecken und Applikationen eine Herausforderung dar, die eine einheitliche, umfassende Validierung erschwert. Der Decoder muss bereit sein, alle möglichen Variationen eines Formats ohne Fehler zu verarbeiten, was in der Praxis jedoch oft dazu führt, dass er auch fragwürdige oder schädliche Strukturen akzeptiert und verarbeitet. Ein revolutionärer Lösungsansatz wurde kürzlich in der Community vorgeschlagen, der das Problem radikal an der Wurzel packt: die Einführung einer separaten, vorgelagerten Validierungsschicht, die vor jeder Decodierung aktiv wird. Diese Schicht würde als unabhängige Instanz fungieren und strukturale Integritätsprüfungen der Mediendatei durchführen, ohne selbst eine vollständige Decodierung vorzunehmen. Anders formuliert bedeutet das, dass ein Mediendatei-Validator die Datei reinszeniert und sicherstellt, dass alle Containerboxen, Frames oder Atome in ihrer Größe, Anordnung und Typ korrekt und innerhalb der spezifizierten Grenzen liegen.

Diese vorgeschlagene Architektur hat zahlreiche Vorteile. Da sie vorexerziert, bevor ein Decoder überhaupt angesteuert wird, verhindert sie wirkungsvoll, dass fehlerhafte oder bösartige Dateien im System Schaden anrichten können. Die Validierungsschicht wäre gleichzeitig format-unabhängig, im Sinne dass sie objektorientiert auf Containerstrukturen prüft, die in vielen Medienformaten ähnlich implementiert sind. Dadurch ließe sich dieser Validator modulhaft bauen und einfach in bestehende Systeme wie AirDrop, Mail, Safari und andere Apple-Dienste integrieren, ohne dass Entwickler jeweils die Decoder selbst massiv anpassen müssten. Das wäre ein entscheidender Fortschritt, denn die bestehenden Decoder-Implementierungen sind oft mit Legacy-Code durchzogen und bieten wenig Möglichkeiten, solche Validierungen sauber und performant nachzurüsten.

Der vorgeschlagene Validator würde stattdessen auf niedriger Ebene und als Gatekeeper vor der Decodierung agieren. Zudem hätte Apple so mehr Kontrolle darüber, welche Mediendateien überhaupt zugelassen werden – ähnlich wie es schon heute bei ausführbarem Code durch Signaturen und Zertifizierungen der Fall ist. Einige Experten bemängeln, dass solch eine Validierung auf Betriebssystemebene ähnlich zu einem Antivirenprogramm wirken könnte und die Komplexität der Integration erhöht. Auch wird diskutiert, ob der Validator mit der Fülle der Formate und deren verschiedenen Versionen mithalten kann, ohne es zu Fehlalarmen oder Blockierungen legitimer Dateien zu kommen. Allerdings wird diesem Einwand entgegengehalten, dass es eben gerade nicht darum geht, sämtliche Feinheiten der Dekodierung zu übernehmen, sondern eine strukturelle Basiskontrolle durchzuführen.

Somit bleibt der Validator schlank und effektiv, ohne in die Detailebene der Mediendaten selbst einzudringen. Der Vorschlag setzt auch auf bereits existierende Mechanismen bei Apple, wie das xProtect-System oder die Apple Mobile File Integrity (AMFI), um auf Betriebssystemebene Schadsoftware abzufangen. Durch diese Synergien könnte die Validierung von Mediendateien nahtlos in die Sicherheitsarchitektur integriert werden und so die Risiken deutlich reduzieren. Es ist noch unklar, warum Apple bislang nicht auf diesen architektonischen Ansatz gesetzt hat. Möglicherweise spielen Kosten und Aufwand für die Entwicklung eine Rolle, ebenso wie das Streben nach maximaler Kompatibilität, bei der eine strikte Validierung frühzeitig Dateien ablehnen könnte, die in bestimmten Fällen dennoch problemlos abgespielt werden.

Doch aus Sicherheitsperspektive wäre ein derartiger Schritt dringend notwendig und würde den Schutz der Nutzer wesentlich erhöhen. Im Ergebnis offenbart die aktuelle Situation bei Apple, dass selbst bei einem Unternehmen mit hohem Sicherheitsbewusstsein weiterhin systemische Risiken bestehen, die vor allem aus technischen und organisatorischen Entscheidungen resultieren. Die Einführung einer vorgelagerten Validierungsschicht könnte solche Gefahren minimieren und darüber hinaus zeigen, wie moderne Sicherheit nicht nur durch reaktive Maßnahmen, sondern durch proaktive Architekturverbesserungen gesteigert werden kann. Für die Zukunft bleibt abzuwarten, ob Apple diesen vielversprechenden Ansatz aufgreift und in seine Betriebssysteme und Sicherheitsframeworks integriert. Nutzer und Sicherheitsforscher hoffen darauf, dass eine solche Innovation bald Realität wird, um die Sicherheit von MacOS und iOS auf ein neues Level zu heben und Zero-Click-Exploits effektiv einzudämmen.

Bis dahin bleibt Aufmerksamkeit und Wachsamkeit gefragt, um potenzielle Risiken durch fehlerhafte Mediendateien möglichst zu minimieren.