Die Debatte über die besten Programmiersprachen für sichere und zuverlässige Softwareentwicklung ist so alt wie die Informatik selbst. Besonders im Bereich der eingebetteten Systeme, der Infrastruktur für das Internet der Dinge (IoT) und kritischer Systemsoftware gewinnt die Diskussion immer mehr an Bedeutung. Hier stehen vor allem zwei Sprachen im Mittelpunkt: das etablierte C und das aufstrebende Rust. Aktuelle Experimente und Forschungsergebnisse legen nahe, dass Rust in puncto Sicherheit und Entwicklungsqualität gegenüber C deutliche Vorteile bietet – speziell wenn es um die Absicherung von Milliarden vernetzter Geräte geht. Im Zentrum der Diskussion steht ein Sicherheitsproblem, das unter dem Namen NAME:WRECK bekannt wurde.

Dabei handelt es sich um eine Reihe von Schwachstellen in Siemens’ Nucleus Echtzeitbetriebssystem, das weltweit auf über drei Milliarden Geräten eingesetzt wird. Diese Schwachstellen ermöglichen es Angreifern, manipulierte DNS-Antworten zu erstellen, die das System zum Absturz bringen oder sogar die vollständige Kontrolle über das Gerät erlangen können. Die potenziellen Folgen einer solchen Kompromittierung reichen von Ultraschallgeräten im Medizinbereich über Datenspeicherlösungen bis hin zu kritischen Avioniksystemen, in denen Fehler gravierende Auswirkungen haben können. Ein niederländisches Rust-Engineering-Unternehmen namens Tweede golf führte deshalb ein aufschlussreiches Experiment durch, das verdeutlicht, wie unterschiedliche Programmiersprachen mit solchen Problemen umgehen. Vier Entwickler, darunter erfahrene Mitarbeiter und Praktikanten, wurden darum gebeten, eine Implementierung des DNS-Protokolls gemäß RFC1035 in Rust zu erstellen, wobei sie nichts von den bestehenden Sicherheitslücken wussten.

Diese neuen Rust-Programme wurden im Anschluss mit denselben Eingaben getestet, die die ursprüngliche C-basierte Implementierung zum Absturz brachten. Die Ergebnisse waren beeindruckend. Während die C-Programme in sieben von zwölf Testfällen sicherheitskritische Fehler aufwiesen, führten die Rust-Lösungen unter keiner Bedingung zu Ausführbarkeit von schädlichem Code. Selbst der Bedarf an sogenanntem "unsafe Rust" wurde komplett vermieden, was zeigt, dass Rusts Design für Speicher- und Typsicherheit von Anfang an zu robusteren Systemen führt. Zudem waren die Rust-Programme „panic-sicher“, das heißt, sie reagierten auf unerwartete Eingaben mit kontrollierbaren Fehlern, anstatt das Programm oder System abstürzen zu lassen.

Neben der funktionalen Sicherheit zeigte sich auch, dass die Entwickler in Rust trotz der kurzen Zeitvorgabe von drei bis vier Stunden umfangreiche Tests inklusive Fuzzing integriert hatten, um das Verhalten gegenüber unerwarteten oder bösartigen Eingaben zu validieren. Diese ausgeprägte Testkultur ist ein wesentlicher Faktor, der die Zuverlässigkeit von Rust-Projekten unterstützt – ein Aspekt, der bei C-Projekten häufig fehlt oder extrem aufwendig ist. Experten aus der Community bekräftigen die Bedeutung dieser Erkenntnisse. So erklärt David Mytton, Geschäftsführer eines auf Sicherheit fokussierten Entwicklerplattformanbieters, dass Rust drei Kernvorteile bringe: eingebaute Speicher- und Typsicherheit, strenge Kompilierzeitprüfungen, die Fehler früh abfangen, sowie herausragende Testwerkzeuge, die zu hoher Testabdeckung führen. Die Wahl der Programmiersprache beeinflusst damit maßgeblich das Risiko von schwerwiegenden Sicherheitslücken in der Software, die auf Milliarden Geräten weltweit betrieben wird.

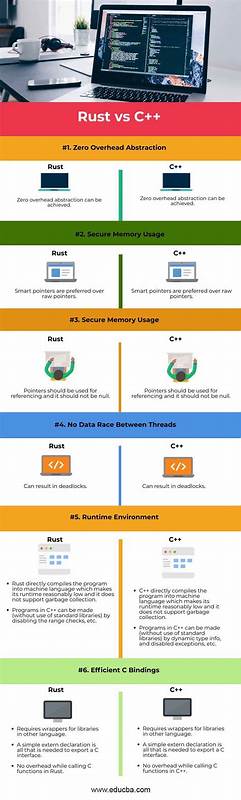

Die grundlegenden Probleme im ursprünglichen C-Code sind typisch für viele traditionelle Systemprogrammiersprachen. Ungeprüfte Speicherzugriffe ermöglichen das Lesen und Schreiben an beliebigen Speicheradressen, was Angreifern Tür und Tor öffnet. Die blinde Vertrauensstellung gegenüber Eingangsdaten und der Verzicht auf Pufferüberlauf-Sicherungen sowie die Gefahr von unendlichen Schleifen durch zirkuläre Referenzen unterstreichen die Schwächen von C in sicherheitskritischen Umgebungen. Rust begegnet diesen Problemen mit einem eigens entwickelten Ownership-Konzept, das sämtliche Speicherzugriffe konsequent regelt und die meisten Speicherfehler bereits zur Kompilierzeit ausschließt. In Kombination mit einem ausgefeilten Typsystem fördert Rust klare Datenvalidierung und detailliertes Fehlerhandling, was die Grundlage für robuste und wartbare Anwendungen bildet.

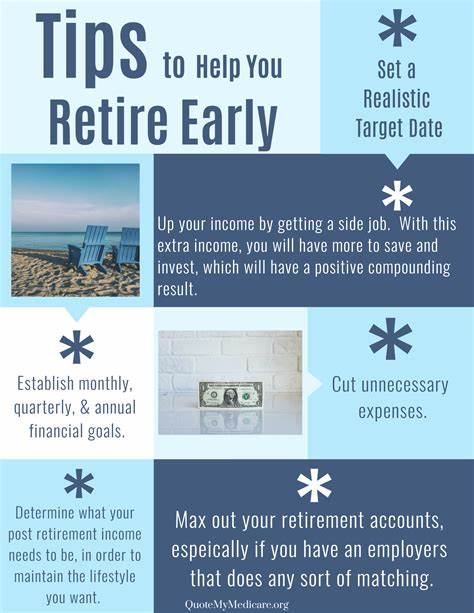

Die Rust-Community legt zudem großen Wert auf automatisiertes Testen, insbesondere auf Property-Based Testing und Fuzzing, die auch unerwartete Ausnahmefälle abdecken. Neben den rein technischen Argumenten bringt das Experiment von Tweede golf auch einen wichtigen wirtschaftlichen Aspekt ins Spiel: die Entwicklungszeit. Während sichere C-Implementierungen des DNS-Decoders mit Kenntnis der Schwachstellen mindestens dreimal so lange dauerten, entstanden funktionierende Rust-Implementierungen bereits in wenigen Stunden. Für Unternehmen bedeutet dies, dass sicherere Software nicht zwangsläufig mit einem Zeit- oder Kostenplus verbunden sein muss – im Gegenteil, moderne Sicherheitsansätze können Entwicklungsprozesse sogar beschleunigen. Die Ergebnisse dieser Studie sind kein Einzelfall.

Große Tech-Unternehmen wie Google und Microsoft unterstützen die Philosophie, dass Speicherfehler eine Hauptquelle für Sicherheitslücken darstellen und moderne, speichersichere Sprachen wie Rust die Zukunft der Systemprogrammierung markieren. Projekte wie ISRGs Prossimo oder Hickory DNS zeigen den praktischen Nutzen von Rust für sichere, performante Netzwerkanwendungen im industriellen Maßstab. Gleichzeitig wird auch ein differenziertes Bild sichtbar, wenn es um Vergleiche mit anderen sicheren Sprachen wie Python oder Go geht. Diese bieten wegen ihrer dynamischen Natur oder einfacheren Lernkurve Vorzüge in bestimmten Projekten, besonders in schneller Prototypentwicklung oder im Hochsprachenbereich. Die Wahl der Sprache bleibt also eine Frage des Erwartungshorizonts, des Projektumfangs und der Entwicklerressourcen.

Doch für hardwarenahe, sicherheitskritische Anwendungen steht Rust heute als klare Empfehlung da, um Risiken in Milliarden von vernetzten Geräten zu minimieren. Die fortschreitende Vernetzung und digitale Transformation erzeugen immer größere Anforderungen an die Sicherheit, Stabilität und Wartbarkeit von Software. In diesem Kontext wird deutlich, dass restaurierte Klassiker wie C zwar weiterhin relevant sind, sich jedoch durch moderne Alternativen ergänzen oder teilweise ersetzen lassen. Rust eröffnet einen neuen Weg, der nicht nur Fehler früher und besser erkennt, sondern auch Entwickler dabei unterstützt, qualitativ hochwertige Software schneller und mit weniger Risiko zu liefern. Für Entwickler, IT-Leiter und sicherheitsbewusste Unternehmen ist es heute essenziell, diese Entwicklungen genau zu verfolgen und ihre Technologieentscheidungen entsprechend auszurichten.

Das Beispiel des DNS-Protokolls und der realen Schwachstellen in Milliarden von Geräten illustriert eindrucksvoll, wie sehr die Wahl der Programmiersprache unmittelbar Auswirkungen auf die Sicherheit und damit auch auf das Vertrauen in digitale Systeme hat. In der Zukunft wird der Kampf um die sicherste und qualitativ hochwertigste Softwareentwicklung weitergehen. Rust hat in diesem Gefecht bereits entscheidende Schritte gemacht und zeigt, wie technologische Innovationen entscheidend dazu beitragen können, die digitale Welt sicherer zu machen. Für Unternehmen und Entwickler, die Verantwortung tragen, ist die Botschaft klar: Rust ist heute eines der besten Werkzeuge, um Sicherheitsrisiken zu minimieren und gleichzeitig effiziente Softwareentwicklung zu gewährleisten.