Die Absicherung von Datenübertragungen im Internet ist eine der wichtigsten Aufgaben der modernen Netzwerktechnik. Seit Jahren dominiert das TLS-Protokoll (Transport Layer Security) als Standard für sichere Verbindungen. Traditionell basierte TLS auf X.509-Zertifikaten, die von vertrauenswürdigen Zertifizierungsstellen (CAs) ausgegeben werden. Doch mit RFC 5081 wurde ein experimenteller, aber richtungsweisender Ansatz definiert, der die Nutzung von OpenPGP-Schlüsseln für TLS-Authentifizierung ermöglicht und somit eine attraktive Alternative zu den herkömmlichen X.

509-Zertifikaten bietet. Diese Innovation hat großes Potenzial, das Sicherheitsuniversum im Internet entscheidend zu verändern. Im Kern adressiert RFC 5081 das Problem der begrenzten Zertifikatstypen im TLS-Protokoll. Bis zu seiner Veröffentlichung war TLS ausschließlich auf X.509-Zertifikate ausgelegt, was einerseits eine weit verbreitete und standardisierte Lösung darstellte, andererseits aber auch Einschränkungen hinsichtlich Flexibilität und Vertrauensmodellen mit sich brachte.

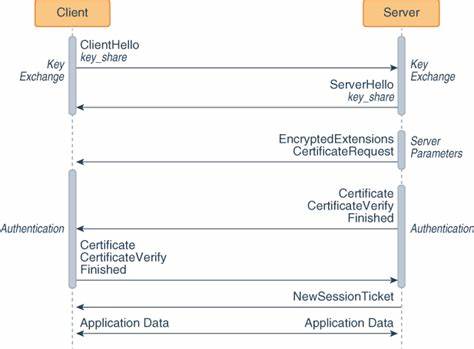

OpenPGP hingegen ist seit Jahrzehnten eine bewährte Technologie zur Verschlüsselung und zur Echtheitsbestätigung von Nachrichten, die eine dezentrale Vertrauenskette, den sogenannten Web of Trust, nutzt. Durch die Verbindung dieser beiden Welten soll es möglich werden, TLS-Verbindungen aufzubauen, die OpenPGP-Schlüssel als Authentifizierungsgrundlage akzeptieren und so die Netzwerksicherheit erweitern. Die Umsetzung dieser Vision erforderte eine Erweiterung des TLS-Protokolls, das in RFC 5081 beschrieben wird. Eine der zentralen Neuerungen betrifft die Einführung einer Zertifikatstyp-Verhandlung innerhalb des Handshake-Prozesses. Während TLS üblich nur X.

509-Zertifikate verwendet, ermöglicht nun eine neue TLS-Erweiterung namens „cert_type“ den Clients und Servern, während der Verbindungsaushandlung auszuhandeln, welcher Zertifikatstyp – X.509 oder OpenPGP – genutzt werden soll. Diese Erweiterung ist vollständig rückwärtskompatibel, sodass bestehende Implementierungen nicht beeinträchtigt werden. Die Integration der „cert_type“-Erweiterung beginnt bereits beim Client Hello, dem ersten Schritt im TLS-Handshake. Hier signalisiert der Client seine Unterstützung für verschiedene Zertifikattypen, sortiert nach Präferenz.

Eine solche Auflistung kann beispielsweise OpenPGP als bevorzugte Option enthalten, gefolgt von X.509. Nimmt der Server diese Erweiterung wahr und unterstützt selbst OpenPGP-Zertifikate, wählt er den geeigneten Zertifikatstyp aus und antwortet im Server Hello mit einer entsprechenden Erweiterung. Sollte der Server OpenPGP nicht unterstützen, sieht das Protokoll vor, dass er die Verbindung mit einem Fehlerabbruch beendet oder schlichtweg das Standardverhalten mit X.509-Zertifikaten fortsetzt.

Der eigentliche Austausch der Zertifikate erfolgt dann in Nachrichtenaustauschen, die entsprechend angepasst wurden. Die Zertifikatnachricht wird je nach ausgehandeltem Typ entweder einen OpenPGP-Schlüssel oder ein traditionelles X.509-Zertifikat enthalten. Falls OpenPGP gewählt wurde, muss das Zertifikat den Spezifikationen gemäß RFC 4880 entsprechen und einen passenden Schlüssel enthalten, der dem ausgewählten Schlüsselaustauschverfahren entspricht – beispielsweise einen RSA-Schlüssel für RSA-basierte Verfahren oder einen DSS-Schlüssel für DHE_DSS. Ein zusätzlicher Vorteil von OpenPGP in diesem Kontext ist die Möglichkeit, statt des gesamten Zertifikats nur dessen Fingerabdruck zu senden.

Diese kompakte Darstellung reduziert den Overhead bei der Übertragung und ermöglicht es Clients, die Zertifikate bei Bedarf eigenständig aus externen Quellen abzurufen. Sollte das Zertifikat nicht beschaffbar sein, dann ist gemäß dem Protokoll eine entsprechende Fehlermeldung vorgesehen, um die Integrität und Sicherheit der Verbindung zu bewahren. Auch auf der Client-Seite sind Anpassungen erforderlich, wenn der Zertifikatstyp „OpenPGP“ ausgehandelt wurde. Der Client muss ein geeignetes OpenPGP-Zertifikat bereitstellen, falls die Zertifikatsanfrage vom Server kommt, oder alternativ eine leere OpenPGP-Zertifikatstruktur senden, wobei dies zu einem Verbindungsabbruch durch den Server führen kann, wenn eine Client-Authentifizierung zwingend erforderlich ist. Damit wird gewährleistet, dass die Authentizität beider Verbindungsparteien zuverlässig verifiziert werden kann.

Die Erweiterungen von RFC 5081 wurden als experimentell klassifiziert, was bedeutet, dass sie bewusst Raum für Weiterentwicklung bieten und noch nicht den Status eines Internetstandards besitzen. Dennoch haben sie wichtige Implikationen für unterschiedliche Anwendungszwecke, insbesondere in Umgebungen, die bereits umfangreich OpenPGP nutzen, wie etwa bei E-Mail-Verschlüsselung oder in Open-Source-Communities. Die Kombination dieser beiden Technologien kann die Abhängigkeit von zentralen Zertifizierungsstellen verringern und ermöglicht es Nutzern, auf dezentrale Vertrauensnetzwerke zu setzen. Aus Sicht der Sicherheit gelten die bisherigen TLS-Sicherheitsmechanismen weiterhin. Die offene Diskussion in RFC 5081 hebt hervor, dass sämtliche gängigen Sicherheitsbedenken bei der Implementierung berücksichtigt wurden.

Die Verhandlung des Zertifikattyps nutzt ähnliche Schutzmechanismen wie die Aushandlung der Cipher Suites, wodurch das Risiko von Manipulationen während des Handshakes limitiert wird. Zudem ist zu beachten, dass das Versenden von OpenPGP-Fingerabdrücken, statt vollständiger Zertifikate, zwar den Austausch erleichtert, jedoch potenziell neue Herausforderungen an die Verifikation und Vertrauenswürdigkeit der Schlüssel stellt. Einzelne Anwendungen können hier eigene Policies definieren, um die Vertrauenswürdigkeit sicherzustellen. Ein Aspekt, der in RFC 5081 ausdrücklich nicht behandelt wird, ist das Identitätsmanagement sowie die Validierung von OpenPGP-Schlüsseln im Kontext des Web of Trust. Dieses Thema bleibt auf der Ebene der Anwendungsschicht verankert und stellt eine offene Herausforderung dar.

Gerade im Zusammenspiel mit TLS könnte eine engere Verzahnung von OpenPGP-basierten Vertrauensmodellen und traditionellen PKI-Mechanismen zukünftig von großem Interesse sein, um die Benutzererfahrung zu verbessern und Sicherheitslücken zu minimieren. Darüber hinaus definiert RFC 5081 auch neue Registrierungen für die IANA (Internet Assigned Numbers Authority) in Bezug auf die TLS ExtensionType und die TLS Certificate Types, wodurch standardisierte Werte für die Nutzung von OpenPGP im TLS-Protokoll festgelegt werden. Dies unterstützt eine einheitliche Implementierung quer durch verschiedene Softwarelösungen hinweg. Obwohl RFC 5081 mittlerweile von RFC 6091 teilweise abgelöst wurde, bleibt die Grundidee, OpenPGP in TLS zu integrieren, ein wichtiger Meilenstein. OpenPGP bringt eine lange Historie zuverlässiger Verschlüsselung und interessanterweise eine alternative Vertrauensinfrastruktur mit, die gerade in besonderen Anwendungsfällen wie Peer-to-Peer-Kommunikation,dezentrale Netzwerke oder auch im Embedded-Bereich erhebliche Vorteile bringt.

Im heutigen Zeitalter zunehmender Datenschutzanforderungen und wachsender Bedeutung von sicheren Online-Transaktionen ist es essenziell, diverse Authentifizierungsverfahren zu unterstützen. Die Weiterentwicklung von Standards wie TLS, die Alternativen zu traditionellen Zertifikaten ermöglichen, trägt entscheidend dazu bei, die Sicherheit und Vielfalt im digitalen Raum zu fördern. Insgesamt zeigt der Ansatz von RFC 5081, dass sich etablierte Internet-Protokolle stetig an neue Anforderungen und Technologien anpassen können. Durch die Einbindung von OpenPGP-Schlüsseln in das TLS-Protokoll wird nicht nur eine technische Erweiterung geschaffen, sondern auch ein wichtiges Signal an die Sicherheitsgemeinschaft ausgesandt, dass Offenheit, Flexibilität und dezentrales Vertrauen wesentliche Faktoren für die Zukunft sicherer Kommunikation sind.