Im Jahr 2025 steht die Cybersecurity-Branche vor einer zunehmend komplexen und herausfordernden Landschaft. Der State of Pentesting Report 2025 bietet wertvolle Einsichten in die Strategien, Taktiken und Tools, die Chief Information Security Officers (CISOs) weltweit einsetzen, um den stetig wachsenden Cyberbedrohungen zu begegnen. Die Ergebnisse des Berichts zeichnen ein Bild von Fortschritten und gleichzeitig von tiefgreifenden Herausforderungen, die Unternehmen beim Umgang mit der dynamischen Sicherheitsumgebung betreffen. Die zentrale Erkenntnis lautet, dass trotz der zahlreichen eingesetzten Sicherheitstechnologien keine absolute Sicherheit garantiert werden kann. Die stetig steigende Anzahl von Sicherheitstools, die von Unternehmen eingesetzt wird, verbessert zwar grundsätzlich das Sicherheitsniveau, doch mit wachsenden technischen Stacks nehmen auch Komplexität und Herausforderungen zu.

Im Durchschnitt verwalten Unternehmen heute rund 75 verschiedene Sicherheitslösungen, wobei fast die Hälfte der Organisationen ihre Sicherheitsinfrastruktur im letzten Jahr erweitert hat. Interessanterweise weist der Bericht darauf hin, dass Unternehmen, die weniger als 50 Sicherheitstools nutzen, eine deutlich höhere Breach-Rate zu verzeichnen haben. Tatsächlich wurden bei 93% der Unternehmen mit kleinerem Sicherheits-Stack Sicherheitsvorfälle innerhalb der letzten zwei Jahre verzeichnet. Diese Quote sinkt mit zunehmender Anzahl der eingesetzten Tools, bei Organisationen mit über 100 Sicherheitslösungen liegt sie noch bei 61%, was einige Fortschritte widerspiegelt, aber auch verdeutlicht, dass mehr Technik allein keine vollständige Sicherheit gewährleistet. Ein zentraler Negativfaktor mit zunehmender Komplexität der Sicherheitslandschaft ist die Alarmmüdigkeit („Alert Fatigue“).

Unternehmen, die mehr als 75 Sicherheitstools gleichzeitig betreiben, sehen sich mit etwa 2000 sicherheitsrelevanten Alarmmeldungen pro Woche konfrontiert. Diese Flut an Warnungen wird mit steigender Anzahl der eingesetzten Tools noch intensiver – Organisationen mit mehr als 100 Lösungen erhalten sogar über 3000 Alerts wöchentlich. Die große Menge an Informationen setzt die Sicherheitsteams unter enormen Druck. Effektive Priorisierung ist essenziell, denn ohne ein effizientes Sortieren gehen kritische Bedrohungen in der Masse an Warnungen leicht verloren. Hier spielen kontinuierliche Penetrationstests eine wichtige Rolle.

Regelmäßige und automatisierte Tests ermöglichen es, Schwachstellen zu identifizieren, bevor Angreifer diese ausnutzen. Damit gewinnen Unternehmen an Übersicht und können Ressourcen zielgerichteter einsetzen. Traditionell wurden Penetrationstests als manuelle, zeitintensive und oft riskante Verfahren angesehen, die nicht ohne weiteres in produktive Umgebungen integriert werden konnten. Doch diese Ansicht hat sich in den letzten Jahren merklich gewandelt. Die Akzeptanz und das Vertrauen in softwarebasierte Penetrationstest-Tools sind erheblich gestiegen.

Innerhalb der letzten Dekade entwickelten sich automatisierte Methoden von einer exotischen Ausnahme zu einem Standard in der Branche. Mehr als 50% der Unternehmen nutzen heute softwarebasierte Pentesting-Lösungen als primäre Methode zur Identifikation von Sicherheitslücken. Die Vorteile dieser Technologien liegen auf der Hand: Skalierbarkeit, schnelleres Feedback und die Möglichkeit, Tests kontinuierlich durchzuführen, passen ideal zu den heutigen dynamischen IT-Umgebungen, die sich ständig verändern und erweitern. Der Wandel hin zu digital unterstützten Methoden hilft auch, potenzielle Ausfallzeiten zu minimieren und die Sicherheitsmaßnahmen agiler zu gestalten. Neben den internen Strategien und Maßnahmen gewinnt ein externes Momentum in der Cybersecurity-Community zunehmend an Einfluss: Cyberversicherungen.

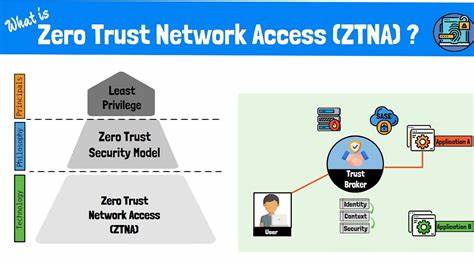

Laut dem Report haben 59% der befragten CISOs mindestens eine Sicherheitslösung eingeführt, die ursprünglich nicht auf der internen Agenda stand, sondern aufgrund von Vorgaben und Empfehlungen ihrer Versicherer installiert wurde. Dieses Phänomen verdeutlicht, dass Versicherer nicht mehr nur als reine Risikopreiser agieren, sondern aktiv in die Gestaltung und Priorisierung von Sicherheitsmaßnahmen eingreifen. Durch ihre Anforderungen an Versicherungsnehmer tragen sie maßgeblich dazu bei, Standards zu setzen und bessere Absicherungen zu fördern. Dabei entsteht ein Effekt, der weit über die klassische Risikoabsicherung hinausgeht: Die Versicherungsbranche entwickelt sich zu einem maßgeblichen Gestalter der Unternehmens-Cybersicherheitsstrategie. Trotz der technischen Fortschritte und externen Einflüsse bleiben Zweifel an der Rolle staatlicher Stellen bestehen.

Nur 14% der CISOs sind der Meinung, dass Regierungen wie CISA in den USA oder ENISA in der EU ausreichend Unterstützung bei der Bewältigung aktueller Cyberbedrohungen leisten. Eine Mehrheit von 64% erkennt zwar den Einsatz der Behörden an, hält ihn jedoch für nicht ausreichend ausgebaut. Fast ein Viertel der Befragten betrachtet staatliche Unterstützung gar als völlig unzuverlässig. Dies spiegelt eine deutliche Kluft zwischen den Erwartungen an öffentliche Institutionen und der wahrgenommenen Realität wider. Diese Zurückhaltung könnte Unternehmen dazu veranlassen, ihre Abhängigkeit von staatlichen Ressourcen zu verringern und stattdessen eigene Kapazitäten und Partnerschaften mit der Privatwirtschaft auszubauen.

Der berichtete Trend lässt auch auf zukünftige Veränderungen schließen: Eine intensivere Zusammenarbeit zwischen staatlichen Stellen, Versicherern und Unternehmen wäre wünschenswert, um ein stärker vernetztes und effektives Sicherheitsnetz zu schaffen. Abschließend unterstreicht der State of Pentesting Report 2025, dass Unternehmen sich in einem stark umkämpften Umfeld bewegen, das durch eine steigende Zahl an akuten Bedrohungen, komplexeren Tools, wachsender Alertflut und einem veränderten Bewusstsein für Sicherheit gekennzeichnet ist. Der Trend zu automatisierten und softwarebasierten Penetrationstests zeigt den Weg in eine agil gestaltete und skalierbare Sicherheitsstrategie, die dringend erforderlich ist, um mit der Geschwindigkeit moderner Cyberangriffe Schritt zu halten. Gleichzeitig muss die Balance zwischen Technologieeinsatz und personeller Expertise gefunden werden, damit nicht wichtige Signale verloren gehen und Sicherheitslücken frühzeitig geschlossen werden können. Im nächsten Schritt gilt es zudem, externe Stakeholder wie Versicherungen und Behörden besser zu integrieren, um ganzheitliche Sicherheitsansätze zu entwickeln.

Die Herausforderungen sind groß, doch mit den richtigen Prioritäten und kontinuierlichen Anpassungen an die sich wandelnden Bedingungen kann die Cyberabwehr effektiver und resilienter gestaltet werden. Für Unternehmen lohnt es sich, diese Einblicke aus dem State of Pentesting Report 2025 genau zu analysieren und ihre Sicherheitsstrategien sehr bewusst darauf auszurichten. Nur so bleibt die IT-Infrastruktur langfristig geschützt und widerstandsfähig gegenüber zukünftigen Cyberbedrohungen.

![I Tried to Jailbreak a 'Pay-to-Ride' Ebike – Total Nightmare [video]](/images/C4D4C489-DC6A-4DA1-AC5C-BBA596A5A1A5)