In der heutigen digitalen Landschaft sind nicht-menschliche Identitäten, oft als Maschinenidentitäten bezeichnet, ein entscheidender Bestandteil der IT-Infrastruktur von Unternehmen. Während die Verwaltung menschlicher Identitäten seit Jahren gut etabliert ist und durch zahlreiche Tools, Frameworks und Best Practices unterstützt wird, entstehen bei nicht-menschlichen Identitäten zunehmend Sicherheitslücken, die häufig übersehen werden. Diese maschinellen Entitäten umfassen Dienstkonten, API-Schlüssel, Bots, Automatisierungen und Workload-Identitäten, die teils die Anzahl menschlicher Nutzer um ein Vielfaches übersteigen können. Die Folge: Eine immense Angriffsfläche, die es zu kontrollieren gilt, um die Sicherheit der gesamten digitalen Infrastruktur zu gewährleisten.Viele Unternehmen verlieren nach wie vor den Überblick über ihre nicht-menschlichen Identitäten.

Ohne ein robustes Governance-Modell bilden diese einen potenziellen Einfallstor für Angreifer. Insbesondere verwaiste Zugangsdaten, überprivilegierte Konten und sogenannte „Zombie“-Secrets schaffen anhaltende Sicherheitsrisiken. Die Herausforderung wird durch die zunehmende Cloud-Adaption, den Einsatz AI-basierter Agenten und Automatisierungstechnologien zusätzlich verschärft. In diesem Kontext ist es entscheidend, dass Unternehmen ihre Secrets und Zugriffsrechte stringent verwalten, da oft kritische Informationen fragmentiert innerhalb diverser Systeme verteilt sind – sei es in Quellcode-Repositorien, CI/CD-Pipelines, Cloud-Umgebungen oder sogar in Ticketing-Systemen. Diese dezentrale Verteilung erschwert es Sicherheitsteams enorm, eine vollständige Übersicht zu erhalten und rechtzeitig auf potentielle Risiken zu reagieren.

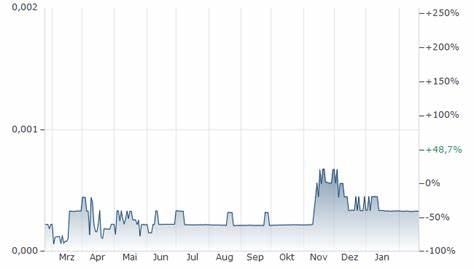

Die Forschung von Sicherheitsanbietern verdeutlicht die Problematik weiter: Studien zeigen, dass ein großer Teil der validen Geheimnisse, die in öffentlich zugänglichen Repositories entdeckt wurden, über Jahre hinweg aktiv und somit anfällig für Missbrauch bleiben. Konkrete Beispiele bekannter Sicherheitsvorfälle, etwa bei Finanzinstituten oder multinationalen Konzernen, bestätigen das hohe Risiko, das von geleakten oder schlecht verwalteten Maschinenidentitäten ausgeht. Sicherheitsrahmenwerke wie der OWASP Top 10 Non-Human Identity Risks führen das Risiko der Geheimnisleckage sogar als einen der Hauptfaktoren für Sicherheitsvorfälle an. Kompromittierte Zugangs- oder API-Schlüssel sind an wesentlich mehr als 80 Prozent der erfolgreichen Cyberangriffe beteiligt, was die Dringlichkeit unterstreicht, diesen Bereich zu sichern.Traditionelle Secrets-Manager, etwa bekannte Lösungen wie HashiCorp Vault oder AWS Secrets Manager, bieten zwar eine sichere Ablage für Zugangsdaten, stoßen aber beim umfangreichen Lebenszyklusmanagement von nicht-menschlichen Identitäten schnell an ihre Grenzen.

Sie können häufig keine Secrets außerhalb ihrer eigenen Systeme erkennen und bieten nur eingeschränkte Einblicke in Berechtigungen und Kontext, geschweige denn automatisierte Maßnahmen bei Entdeckung von Geheimnislecks. Dies führt mitunter zu einem paradoxen Effekt: Organisationen, die auf solche Lösungen setzen, weisen nicht zwangsläufig weniger Sicherheitsvorfälle auf. Die erhöhte Handhabung sensibler Daten kann sogar zu einer höheren Wahrscheinlichkeit von versehentlichem Informationsverlust führen.Um diesen Herausforderungen wirksam zu begegnen, müssen Unternehmen eine ganzheitliche Identity and Access Management (IAM)-Strategie implementieren, die speziell auf nicht-menschliche Identitäten zugeschnitten ist und die Bedürfnisse von DevOps- und SRE-Teams adressiert. Die Grundlage einer erfolgreichen Governance ist die kontinuierliche und automatisierte Entdeckung sowie das korrekte Inventar aller Maschinenidentitäten in der IT-Umgebung.

Manuelle Aufgliederungen sind angesichts der Vielfalt und Mobilität dieser Objekte kaum praxistauglich. Ein modernes Sicherheitssystem muss daher in der Lage sein, dynamisch sämtliche Secrets und Zugangsdatensätze in heterogenen Systemen zu identifizieren und relevante Metadaten zu erfassen, um eine zentrale und kontextualisierte Übersicht zu ermöglichen.Ein weiterer wesentlicher Punkt ist die standardisierte und sichere Onboarding-Phase nicht-menschlicher Identitäten. In vielen Unternehmen werden Berechtigungen während der Einrichtung noch zu lax vergeben oder manuell angepasst, was potenziell zu Überprivilegierung und Fehlkonfigurationen führt. Einheitliche Workflows, die Least Privilege Prinzipien durchsetzen und gleichzeitig nahtlos in die bereits vorhandene Secrets-Management-Infrastruktur eingebunden sind, schaffen hier wichtige Sicherheitspfeiler.

Die kontinuierliche Sichtbarkeit der vergebenen Zugriffsrechte gewährleistet zudem die Einhaltung von Compliance-Anforderungen und minimiert das Risiko von Fehlbenutzungen.Um den Gefahren frühzeitig vorzubeugen, ist eine dauerhafte Überwachung unbedingt erforderlich. Die Tatsache, dass Maschineneinheiten über unterschiedlichste Systeme kommunizieren und oftmals verschiedene Logging-Mechanismen verwenden, erschwert die konsistente Kontrolle erheblich. Häufig nutzen Unternehmen eine Vielzahl unterschiedlicher Secrets-Management-Instanzen, was zu einer fragmentierten Sicht auf Geheimnisnutzung und Berechtigungen führt. Fortschrittliche Plattformen mit zentralisiertem Monitoring und Normalisierung verschiedenartiger Datenquellen sind daher unerlässlich.

Mit Hilfe von Analytics und anomaly detection lassen sich ungewöhnliche Aktivitäten in Echtzeit erkennen, um zeitnah auf potentiell gefährliche Situationen oder Policy-Verstöße zu reagieren.Der Lebenszyklus von Zugangsgeheimnissen ist ohne eine automatisierte Rotation ineffizient und fehleranfällig. CyberArk berichtet, dass viele Unternehmen in den letzten Jahren Zertifikatsausfälle erlitten haben – zum Teil mehrfach. Gerade bei komplexen Systemabhängigkeiten wird die Koordination von Intervallen zur Aktualisierung zu einer organisatorischen Herausforderung. Ein verlässliches System muss deshalb nicht nur Rotation automatisieren, sondern auch Kontextinformationen liefern, um Verantwortlichkeiten eindeutig zuzuweisen und schnelle Behebungsmaßnahmen sicherzustellen.

So lassen sich negative Auswirkungen von Sicherheitsvorfällen signifikant reduzieren.Ein weiterer kritischer Aspekt ist die Abmeldung und Löschung veralteter Identitäten, um das Phänomen der sogenannten Zombie-Zugangsdaten zu vermeiden. Diese inaktiven oder ungenutzten Accounts bieten ein enormes Risiko für unerlaubte Zugriffe. Schlechte Prozesse und fragmentierte Überwachung führen häufig dazu, dass solche potentiellen Schwachstellen unentdeckt bleiben. Eine kontinuierliche Überprüfung und Deaktivierung nicht mehr benötigter Secrets gehört daher zu den zentralen Sicherheitsmaßnahmen, die in vielen modernen IAM-Strategien Einzug halten müssen, um bestehende Angriffspunkte zu minimieren.

Die Sicherheitslandschaft entwickelt sich stetig weiter, und auch gesetzliche sowie regulatorische Anforderungen setzen klare Maßstäbe. Richtlinien wie PCI DSS 4.0 oder Vorgaben des NIST definieren explizit Maßnahmen für den Umgang mit nicht-menschlichen Identitäten. Diese umfassen die Durchsetzung von Prinzipien wie Least Privilege, sichere Onboarding-Prozesse und eine dauerhafte Überwachung der Secrets und Zugriffsrechte. Sicherheitsplattformen, die sich an diesen modernen Standards orientieren, unterstützen Unternehmen dabei, regulatorische Anforderungen effizient umzusetzen und Compliance-Risiken zu verringern.

Die finanziellen und reputationsbezogenen Konsequenzen eines Datenlecks aufgrund unzureichend gesicherter Maschinenidentitäten können gravierend sein. Neben direkten wirtschaftlichen Verlusten drohen auch langfristige Schäden am Markenimage und erhebliche Strafzahlungen wegen Compliance-Verstößen. Deshalb setzen immer mehr Führungskräfte im Bereich Informationssicherheit darauf, nicht-menschliche Identitäten fest in ihre Sicherheitsstrategien zu integrieren. Die Umsetzung eines ganzheitlichen und automatisierten Managements für diese digitale Infrastrukturkomponente ist heute unerlässlich, um zukünftigen Angriffen zuvorzukommen und den Geschäftsbetrieb nachhaltig abzusichern.Unternehmen, die frühzeitig auf integrierte Lösungen setzen, profitieren von vollständiger Transparenz, vereinfachter Verwaltung und erhöhter Widerstandsfähigkeit ihrer IT-Systeme.

Eine klare strategische Ausrichtung, verbunden mit automatisierten Sicherheitsprozessen, ermöglicht es den verantwortlichen Teams, sich auf das Wesentliche zu konzentrieren und innovative Geschäftsziele zu verfolgen. Innovation und Sicherheit sind somit keine Gegensätze, sondern können sich gegenseitig beflügeln – vorausgesetzt, die Grundlagen für eine effektive Verwaltung nicht-menschlicher Identitäten sind gelegt. Die Zukunft der IT-Sicherheit gehört denjenigen Organisationen, die diese Herausforderungen erkennen und proaktiv bewältigen.