GitOps ist in der modernen IT-Welt zu einem integralen Bestandteil geworden, um Infrastructure as Code effizient umzusetzen und zugleich eine transparente, reproduzierbare Automatisierung der IT-Umgebung sicherzustellen. Vor allem für kleine bis mittlere Umgebungen wie Heimlabore oder kleine Firmeninfrastrukturen stellt sich jedoch häufig die Frage, wie sich ein sicherer und dennoch praktischer GitOps-Workflow realisieren lässt, der nicht auf große, cloudbasierte Lösungen angewiesen ist. In diesem Kontext gewinnen Gitea Actions und Ansible immer mehr an Bedeutung. Sie bieten eine schlanke, selbstgehostete Alternative, mit der sich komplexe Deployment- und Automatisierungsprozesse zuverlässig abbilden lassen, ohne dabei den Überblick oder die Kontrolle über sensible Daten zu verlieren. Die effiziente Verwaltung und Nutzung von Ansible-Playbooks ist für viele Administratoren der Kern erfolgreicher Automatisierung.

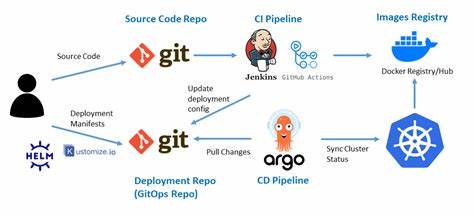

Ansible überzeugt durch seine einfache YAML-Syntax und seine Fähigkeit, eine Vielzahl von Maschinen und Services gleichzeitig zu konfigurieren. Doch gerade bei kleineren Setups ist der manuelle Einsatz von Ansible eine zeitraubende Aufgabe. Jede Änderung muss akribisch auf allen Zielsystemen umgesetzt werden. Genau hier setzen Gitea Actions an und verwandeln den Workflow grundlegend: Durch das Verknüpfen von GitOps mit CI/CD-Pipelines können Änderungen zentral verwaltet und automatisiert auf alle Maschinen ausgerollt werden. Gitea ist ein quelloffenes, selbstgehostetes Git-Dienstleistungs-Tool, das als direkte Alternative zu GitHub fungiert.

Seine eingebaute Funktion „Gitea Actions“ bietet ein flexibles, YAML-basiertes Workflow-System, das auf dem bekannten Prinzip von GitHub Actions basiert. Diese Workflows werden direkt im Repository abgelegt, was die Nachvollziehbarkeit der Automatisierungsschritte fördert und den gesamten Prozess transparent sowie reproduzierbar macht. Besonders nützlich ist dabei die Möglichkeit, die Actions auf eigenen Hosts – den sogenannten Runnern – auszuführen, statt auf externen Cloud-Diensten. Das bedeutet vor allem für sicherheitsbewusste Nutzer, dass sensible Operationen wie Deployments über SSH-Schlüssel ausschließlich in der eigenen Infrastruktur stattfinden, ohne Abhängigkeiten von Fremdanbietern oder Risiken durch unkontrollierte externe Zugriffe. Die Einrichtung eines solchen Workflows beginnt mit der Definition der Automatisierungsschritte in YAML-Dateien, die in einem speziellen Verzeichnis im Git-Repository abgelegt werden.

Ein Beispiel hierfür ist die Konfiguration eines einfachen Build-Prozesses für statische Webseiten mit Hugo – ein Szenario, das zeigt, wie Dependencies installiert, Quellcode ausgecheckt und Befehle zur Erstellung der Seiten ausgeführt werden. Obwohl dieses Beispiel auf den ersten Blick sehr grundlegend wirkt, illustriert es das Prinzip einer klar strukturierten und wiederholbaren Automatisierungsschleife. Im Zentrum der GitOps-Automatisierung für Infrastrukturkonfigurationen steht häufig die Ausführung von Ansible-Playbooks. Im homelab-Umfeld, in dem oft verschiedene Linux-Container und virtuelle Maschinen nebeneinander betrieben werden, ermöglicht ein guter Workflow die gleichzeitige Durchführung mehrerer Playbooks. Die Nutzung einer Matrixstrategie erlaubt es dabei, unterschiedliche Ziel-Playbooks parallel auszuführen, was Zeit spart und die Einheitlichkeit der Konfiguration sicherstellt.

Eine weitere wichtige Komponente ist das Handling von SSH-Zugängen zu den Zielsystemen. Durch den Einsatz von SSH-Schlüsseln, verwahrt als verschlüsselte Secrets im Gitea-Repository, wird ein sicherer, passwortloser Zugriff gewährleistet. Damit bleibt die Authentifizierung automatisiert, ohne dass sensible Schlüssel und Zugangsdaten jemals direkt im Code liegen und so potenziellen Sicherheitslücken ausgesetzt sind. Die Vorbereitung der Ausführungsumgebung ist ein weiterer essenzieller Schritt im Workflow. Durch gezielte Installation von benötigten Paketen und Tools wird sichergestellt, dass Ansible stets in der gewünschten Version vorliegt, was Kompatibilitätsprobleme ausschließt.

Praktisch ist hier auch das Caching von Python-Abhängigkeiten, welches wiederholte Workflow-Durchläufe beschleunigt und unnötigen Traffic vermeidet. Die vollständige Installation der Ansible-Rollen und Collections, etwa über die Anforderungen aus einer requirements.yaml, garantiert, dass alle für die Playbooks erforderlichen Komponenten zum Zeitpunkt der Ausführung bereitstehen. Während der Deployment-Schritt selbst oft den Höhepunkt der Automatisierung darstellt, darf die Qualitätssicherung nicht vernachlässigt werden. Hier kommt das Tool ansible-lint ins Spiel, das automatisiert über Workflows ausgeführt werden kann.

Es prüft die Playbooks auf Konformität mit Best Practices, mögliche Fehlerquellen und codetechnische Verbesserungen. Dadurch lassen sich potenzielle Probleme frühzeitig erkennen und beheben, noch bevor ein Playbook in der produktiven Umgebung angewandt wird. Der Einsatz von Ansible Vault ergänzt diesen Schutzmechanismus durch die sichere Handhabung geheimen Konfigurationsinhalte. Geheimnisse wie Passwörter oder API-Schlüssel werden verschlüsselt gespeichert und mittels eines Vault-Passworts geschützt. Dieses Passwort wiederum kann ebenfalls als Git-Secret hinterlegt werden, wodurch keine sensiblen Informationen in Klartext auf den Servern oder im Repository liegen.

Die Kombination aus verschlüsselten Secrets und automatisierten Deployments gewährleistet ein hohes Maß an Sicherheit, was in selbstgehosteten Umgebungen oft eine große Herausforderung darstellt. Die Vorteile dieses Ansatzes sind vielfältig. Neben der offensichtlichen Verbesserung der Automatisierung vereinfacht er den gesamten Betriebsablauf durch die Transparenz und Nachvollziehbarkeit jeder Änderung. Ein Audit-Trail entsteht automatisch durch die Versionierung im Git-Repository. Zudem sinkt das Risiko menschlicher Fehler, wenn Prozesse nicht mehr manuell durchgeführt werden müssen.

Für Heimlabore bedeutet dies eine deutlich reduzierte Zeitinvestition bei gleichzeitig stabilerer Infrastruktur. Die eigene Kontrolle über alle Komponenten und die Unabhängigkeit von Cloud-Diensten schaffen zusätzlich eine solide Basis für Sicherheitskonzepte. Nicht zuletzt trägt die Verwendung von Open-Source-Technologien wie Gitea und Ansible zur Kostenersparnis bei und fördert die Anpassbarkeit der Tools an individuelle Bedürfnisse. Die große Community hinter diesen Projekten sorgt zudem für stetige Weiterentwicklung und Sicherheitsupdates, die auch kleine Nutzergruppen profitieren lassen. Die Minimalabhängigkeit von proprietärer Software hebt außerdem die Flexibilität bei der Wahl der Hardware und des Hosting-Umfeldes.

Zusammenfassend lässt sich sagen, dass die Kombination von Gitea Actions und Ansible ein leistungsfähiges und sicheres Framework für moderne GitOps-Implementierungen bietet. Sie ermöglicht sowohl Einsteigern als auch erfahrenen Administratoren, ihre Infrastrukturantworten automatisiert und nachvollziehbar zu gestalten, ohne auf umfangreiche Cloud-Lösungen angewiesen zu sein. Dadurch werden Ressourcen geschont, Sicherheitsrisiken minimiert und der Betriebsaufwand reduziert. Der praktische Betrieb solcher Automatisierungen erfordert zwar anfängliche Einrichtung und eine gewohnte Disziplin in Bezug auf Versionskontrolle und Geheimnismanagement, doch die nachhaltigen Vorteile überwiegen deutlich. Die implementierten Workflows sind nicht nur eine Absicherung gegen unerwünschte Konfigurationsabweichungen, sondern auch ein Wissensträger, der im Repository dokumentiert, wie Systeme aufgebaut und gewartet werden.