In einer Zeit, in der digitale Bedrohungen stetig an Komplexität und Gefährlichkeit zunehmen, hat die renommierte Sicherheitseinheit Unit 42 eine interessante und beunruhigende Entwicklung aufgedeckt. Iranische Cyberakteure haben eine ausgeklügelte Operation gestartet, bei der sie eine deutsche Modelagentur imitieren, um damit gezielt Informationen zu sammeln und möglicherweise Spionage an der Zielgruppe zu betreiben. Dieser Vorgang gibt nicht nur Aufschluss über die Methoden moderner Cyberattacken, sondern unterstreicht auch die sich wandelnden Angriffsstrategien im digitalen Zeitalter. Die betreffende Modelagentur mit Sitz in Hamburg, die Mega Model Agency, ist das objekt der Nachahmung. Die Operateure registrierten im Februar 2025 eine Domain, die der echten Webseite zum Verwechseln ähnlich sieht und seit März unter der IP-Adresse 64.

72.205.32 gehostet wird. Die gefälschte Webseite ist eine nahezu exakte Reproduktion des Originalportals, komplett mit Branding, Layout und Texten. Der Unterschied liegt jedoch in einem eingebetteten, obfuskierten JavaScript, das im Hintergrund Besucherprofile erstellt, ohne dass die Nutzer es merken.

Dieses Skript sammelt auf geschickte Weise umfassende und technisch hochentwickelte Daten über die Besucher der Seite. Es erfasst beispielsweise die vom Browser bevorzugten Sprachen, die Bildschirmauflösung, IP-Adressen – sowohl lokale als auch öffentliche – sowie einen so genannten Canvas-Fingerabdruck. Letzterer nutzt die HTML5-Canvas-Technologie, um einzigartige Gerätemerkmale zu ermitteln und in einem Hashwert zu kodieren. Diese gesammelten Informationen ermöglichen es den Angreifern, Besucher eindeutig zu identifizieren und gezielt auszuwählen, was auf eine geplante, differenzierte Ansprache schließen lässt. Ein besonders perfides Detail des Angriffs ist die Manipulation der Inhalte.

Statt einer echten Model-Profile präsentiert die Webseite das fiktive Profil einer Modellperson mit dem Namen Shir Benzion. Dieses Profil soll als Köder dienen und enthält einen anklickbaren, aber momentan inaktiven Link zu einem privaten Album. Experten vermuten, dass dabei sogenannte Social-Engineering-Taktiken zum Einsatz kommen. Es könnte sich um einen vorbereitenden Schritt handeln, um mit interessierten Nutzern in Kontakt zu treten oder sie dazu zu verleiten, weitere sensible Informationen preiszugeben oder Schadsoftware herunterzuladen. Obwohl bislang keine direkten Opfer identifiziert wurden, besteht die erhebliche Gefahr, dass potentielle Ziele beispielsweise durch gezielte Phishing-Kampagnen auf die falsche Webseite gelockt werden.

Aufgrund der ersichtlichen Komplexität und der eingesetzten technischen Mittel gehen Sicherheitsexperten mit großer Wahrscheinlichkeit davon aus, dass es sich um die Arbeit iranischer Cyberbedrohungsgruppen handelt. Das Profil und die Vorgehensweise stimmt mit dem sogenannten Agent Serpens überein, auch bekannt unter den Decknamen APT35 oder Charming Kitten. Diese Gruppe gilt als besonders aktiv bei der Ausspähung von iranischen Dissidenten, Journalisten und politisch engagierten Personen, vorwiegend im Ausland. Die technische Analyse der falschen Webseite zeigt klar den Einsatz moderner Methoden zur Umgehung der Entdeckung. Das Sammeln der Besucherinformationen erfolgt über scheinbar harmlose Webseitenfunktionen, die Daten dann verpackt als JSON-Daten an einen Server gesendet werden.

Diese Übertragung wird bewusst als Werbedaten getarnt, um keinen Verdacht zu erregen. Es handelt sich um eine gezielte Täuschung, die nur erfahrene Sicherheitssoftware erkennen kann. Ein weiterer Aspekt der Gefährdung ist die Möglichkeit, dass das eingebaute Profil „Shir Benzion“ später zum Einsatz kommt, um Nutzer in direkte Kommunikationswege zu locken. Diese Herangehensweise entspricht bewährten Social-Engineering-Strategien, bei denen Interessenten durch persönliche oder attraktive Ansprachen dazu gebracht werden sollen, ihre Wachsamkeit aufzugeben. Unabhängig von der Art der finalen Zielsetzung – sei es Datendiebstahl, Malware-Installation oder Spionage – zeigt diese Methode die raffinierte Kombination von technischer Täuschung und psychologischem Druck.

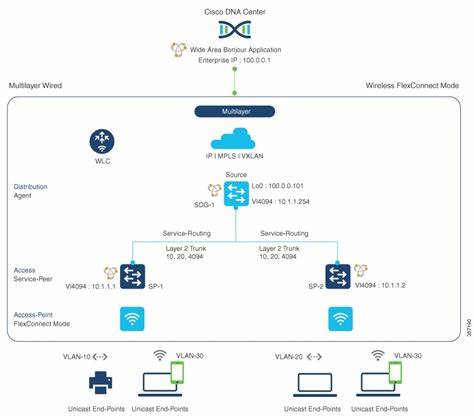

Die Erkenntnisse der Unit 42 sind vor allem für Personen und Organisationen relevant, die in Zusammenhang mit iranischen Aktivisten, politisch kritischen Gruppen oder Menschenrechtskampagnen stehen. Da die Angreifer keine Hemmungen zeigen, tarnten sie sich in einem vertrauten und vermeintlich unverdächtigen Umfeld, um Vertrauen zu erzeugen und Fallen zu stellen. Um dieser Bedrohung wirksam zu begegnen, empfiehlt sich eine Mischung aus technischer und organisatorischer Vorsicht. Unternehmen sollten auf Firewall-Lösungen mit Funktionen wie Advanced URL Filtering und Advanced DNS Security setzen, da diese verdächtige Domains und URLs schnell identifizieren können. Zusätzlich spielt maschinell gestützte Erkennungstechnologie wie Advanced Threat Prevention eine große Rolle, um neue Exploits in Echtzeit zu entdecken und zu blockieren.

Nutzer sind angehalten, unbekannten oder unerwarteten Kontaktanfragen gegenüber skeptisch zu sein und zweifelhafte Webseiten vor dem Interagieren genau zu prüfen. Die Offenlegung der Indicators of Compromise (IoCs) durch Unit 42 erleichtert es Sicherheitsexperten weltweit, entsprechende Schutzmaßnahmen zu implementieren und ähnliche Gefahren gezielt abzuwehren. Der Domainname megamodelstudio.com sowie die IP-Adresse 64.72.

205.32 und spezifische URL-Pfade können in vorhandene Sicherheitslösungen integriert werden, um den Zugriff schnell zu blockieren und eine mögliche Infektion zu verhindern. Zusammenfassend ist die Nachahmung einer Modelagentur durch iranische Cyberakteure Ausdruck einer modernen und zielgerichteten Cyberespionage, die sich durch Technologiewahl, soziale Manipulation und strategische Tarnung auszeichnet. Die Fallstudie verdeutlicht, wie Angreifer zunehmend auf kreativere und kontextspezifische Tarnungen zurückgreifen, um ihre Opfer zu täuschen und langfristige Zugangsmöglichkeiten zu schaffen. Im Umgang mit solchen komplexen Bedrohungen ist ein ganzheitlicher Sicherheitsansatz essenziell.

Neben hochentwickelten technischen Schutzmaßnahmen müssen auch sensibilisierte Mitarbeiter und klar definierte Prozesse im Umgang mit verdächtigen Onlinekontakten etabliert werden. Nur so lässt sich die Gefahr durch cyberspionagegetriebene Operationen effektiv minimieren. Behörden, Unternehmen und NGOs, die mit gefährdeten Gruppen in Verbindung stehen, sollten wachsam bleiben und ihre IT-Sicherheit regelmäßig überprüfen. Darüber hinaus ist die Zusammenarbeit zwischen Sicherheitsdienstleistern, internationalen Behörden und der Forschung unverzichtbar, um dem ständig weiterentwickelten Vorgehen staatlicher und nichtstaatlicher Akteure einen Schritt voraus zu sein. Die Erkenntnisse aus der Analyse der falschen Modelagentur-Website liefern wertvolle Hinweise darauf, wie Bedrohungsakteure menschliche und technische Schwächen ausnutzen.

Zugleich verdeutlichen sie die Wichtigkeit, kontinuierlich in Cybersicherheit zu investieren und aktuelle Bedrohungslandschaften genau zu beobachten. Nur mit einem derart umfassenden und vorausschauenden Schutzkonzept können sensible Gemeinschaften und kritische Personen besser vor digitalen Angriffen bewahrt werden.