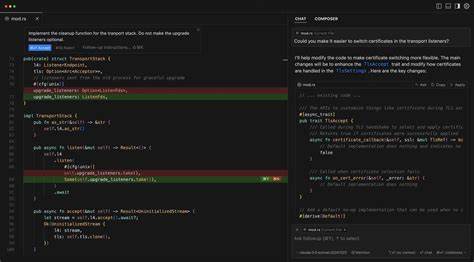

Cisco hat eine kritische Sicherheitslücke mit einem CVSS-Basiswert von 10.0 in seiner IOS XE Software für Wireless LAN Controller (WLC) öffentlich bekannt gegeben. Die Schwachstelle ermöglicht es einem unautorisierten, entfernten Angreifer, beliebige Dateien auf betroffene Systeme hochzuladen und beliebigen Code mit Root-Rechten auszuführen. Ursache hierfür ist die Verwendung eines fest codierten JSON Web Tokens (JWT), welches zur Authentifizierung im AP-Dateiübertragungsprozess missbraucht werden kann. Der Schweregrad dieser Sicherheitsanfälligkeit hebt die Dringlichkeit von Schutzmaßnahmen und Software-Updates hervor, um Unternehmensnetzwerke zu sichern und potenzielle Angriffe abzuwehren.

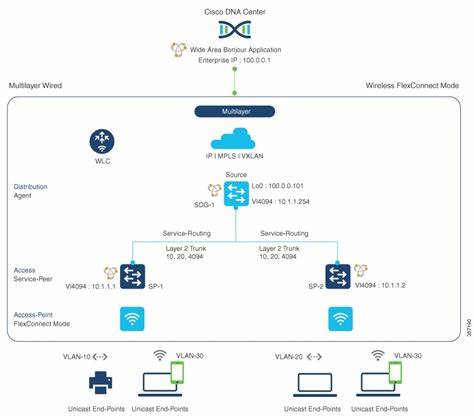

Die betroffenen Cisco WLAN-Controller sind insbesondere die Catalyst 9800-CL für die Cloud, Embedded Wireless Controller in Catalyst Switches der Serien 9300, 9400 und 9500 sowie weitere Produkte der Catalyst 9800-Serie und Embedded Wireless Controller auf Catalyst Access Points. Die Lücke manifestiert sich in Funktionen wie dem Out-of-Band Access Point Image Download, dem Clean Air Spectral Recording und den Client Debug Bundles, die über HTTPS-Anfragen angreifbar sind. Durch speziell manipulierte HTTPS-Anfragen an die AP-Datei-Upload-Schnittstelle kann ein Angreifer eine Pfad-Traversal-Attacke durchführen und beliebige Dateien hochladen. Die Konsequenz daraus ist eine Kompromittierung des Geräts mit vollen Root-Rechten, was erhebliche Sicherheitsrisiken für die gesamte Netzwerkumgebung mit sich bringt. Besonders bedenklich ist, dass der Angreifer hierzu keine Authentifizierung benötigt, da das JWT-Token fest im System hinterlegt ist und somit von Angreifern leicht extrahiert und missbraucht werden kann.

Cisco hat als Reaktion auf die Entdeckung der Schwachstelle umfassende Software-Updates bereitgestellt, die das Problem beheben. Neben den Updates empfiehlt Cisco auch mehrere Workarounds und Zugangskontrollmaßnahmen, die jedoch mit Vorsicht in produktiven Systemen getestet werden sollten, um negative Auswirkungen auf die Netzwerkfunktionalität zu vermeiden. Ein wichtiger Ansatz zur Minderung der Risiken besteht im Einsatz von Infrastruktur Access Control Lists (iACLs), die den Netzwerkzugriff auf Port 8443 – der für die Dateiübertragung verwendet wird – einschränken. Dabei sollte der Zugriff nur von vertrauenswürdigen Quellen und internen Infrastrukturadressen erlaubt werden. Wenn die betroffenen Funktionen auf einem Controller nicht genutzt werden, kann der Zugriff auf diesen Port komplett blockiert werden, um eine mögliche Ausnutzung zu verhindern.

Sollte die Funktionalität der betroffenen Features erforderlich sein, kann der iACL-Einsatz den Angriffsvektor deutlich reduzieren, indem nur legitimer Traffic zugelassen wird. Zusätzlich bietet Cisco eine temporäre Maßnahme an, bei der durch das manuelle Triggern eines Client-Debug-Bundles für einen beliebigen Client das Verhalten der AP-Datei-Upload-Schnittstelle so modifiziert wird, dass der Angriff nicht möglich ist. Dieses Verfahren muss jedoch nach jedem Neustart des Geräts erneut durchgeführt werden, da es nicht persistent ist. Die Umsetzung dieser Workarounds sollte sorgfältig geprüft werden, um mögliche Nebenwirkungen auf den Netzwerkbetrieb zu minimieren. Die Bedeutung dieser Schwachstelle wird durch die Tatsache verstärkt, dass bereits öffentlich zugänglicher Proof-of-Concept-Code existiert.

Dies erhöht die Gefahr von gezielten Angriffen signifikant, da Angreifer die Schwachstelle schnell und effektiv ausnutzen können. Bisher sind keine bekannten Fälle von aktiver Ausnutzung im Feld gemeldet, aber die Empfindlichkeit der betroffenen Netzwerkinfrastrukturen macht ein schnelles Handeln unabdingbar. Unternehmen sollten ihre eingesetzten Cisco Wireless LAN Controller umgehend auf Updates prüfen und diese zeitnah einspielen. Auch eine Überprüfung der verwendeten Hard- und Softwareversionen ist ratsam, um die Angriffsfläche zu erkennen und zu minimieren. Cisco stellt hierzu neben den Updates auch eine Software Checker Funktion bereit, mit der sich feststellen lässt, ob ein verwendetes Software-Release vom Problem betroffen ist und ab welcher Version ein Fix vorliegt.

Die Schwachstelle mit dem CVE-Code CVE-2025-20188 gehört zur Kategorie CWE-798 (Use of Hard-coded Credentials), was die grundsätzliche Gefahr von fest eingebetteten Zugangsdaten oder Tokens unterstreicht. In Zeiten von zunehmender Vernetzung und immer komplexeren Bedrohungen steigt die Relevanz sicherer Authentifizierungsmechanismen und die Notwendigkeit, solche sicherheitskritischen Fehler frühzeitig zu erkennen und zu beheben. Cisco empfiehlt darüber hinaus, nur Softwareversionen mit gültigen Lizenzen zu verwenden und Upgrades stets über offizielle Kanäle zu beziehen, wodurch Supportansprüche erhalten bleiben und die Aktualität von Patches gewährleistet ist. Kunden ohne Wartungsvertrag sollten den technischen Support von Cisco kontaktieren, um die entsprechenden Sicherheitsupdates zu erhalten. Abschließend zeigt der Vorfall exemplarisch, wie essenziell ein gut durchdachtes Sicherheitsmanagement im Unternehmensumfeld ist.

Automatische Sicherheitschecks, zeitnahe Reaktion auf Sicherheitsmeldungen und der Einsatz von Netzwerksegmentierung sowie Zugriffssteuerungsmechanismen sind unerlässlich, um Systeme gegen solche kritischen Schwachstellen wirkungsvoll zu schützen. Die Kombination aus Software-Patches, angepassten Sicherheitsrichtlinien und Awareness beim IT-Personal schafft dabei die beste Grundlage, um Gefahren von außen abzuwehren und einen stabilen, sicheren Betrieb von drahtlosen Netzwerken zu gewährleisten. Die kontinuierliche Überwachung der Infrastruktur und regelmäßige Audits helfen zudem, Sicherheitslücken frühzeitig aufzudecken und proaktiv zu beseitigen.