In der heutigen Zeit, in der Künstliche Intelligenz und komplexe Systeme immer stärker miteinander vernetzt sind, stellt die Sicherheit von Model Context Protocols (MCPs) eine wachsende Herausforderung dar. MCPs sind entscheidend für die Kommunikation zwischen verschiedenen KI-Komponenten und gewährleisten die reibungslose Integration von Werkzeugen innerhalb smarter Agenten. Mit steigender Beliebtheit und Verbreitung dieser Protokolle wächst allerdings auch die Angriffsfläche für Cyberkriminelle. Genau hier setzt mcp-scan als modernes, umfassendes Sicherheitswerkzeug an und etabliert sich als unverzichtbarer Bestandteil moderner Agent-Umgebungen. MCP-Scan fungiert als eine Art npm-audit für die Welt der Agenten.

Während npm-audit das bekannte Werkzeug zur Sicherheitsprüfung von JavaScript-Paketen ist, kommt mcp-scan spezifisch im Kontext von MCPs zum Einsatz. Es handelt sich um eine Open-Source-CLI, die mit wenigen Eingaben alle installierten MCP-Server auf mögliche Sicherheitslücken untersucht. Besonders beeindruckend ist seine Fähigkeit, die Tool-Manifestdateien, die von Agent-Servern genutzt werden, zu hashen und mittels lokal ausgeführten sowie in der Cloud verifizierten Guardrails zu überprüfen. So lassen sich potenzielle Gefahren früh erkennen und direkt in den Entwicklungsprozess integrieren. Die Bedeutung eines derartigen Scanners wird schnell deutlich, wenn man sich die spezifischen Risiken vor Augen führt, die bei MCPs bestehen.

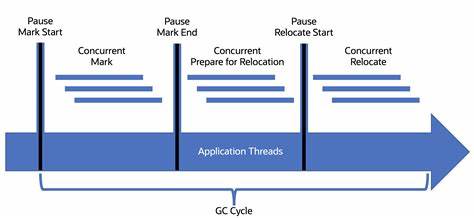

Anders als bei vielen anderen Softwarekomponenten handelt es sich bei Tool-Beschreibungen eines MCPs um ausführbare Anweisungen, die vom LLM interpretiert werden. Ein einziger manipulativ formulierter Satz in der Beschreibung kann ausreichen, um kritische Daten zu exfiltrieren oder den Agenten zu kompromittieren. Dadurch entsteht eine völlig neue Ebene des Software-Supply-Chain-Risikos, das weit über klassische Bugs hinausgeht. Die Einmalgenehmigung von Tools reicht dabei nicht mehr aus, da MCP-Server jederzeit ihre Schema oder Inhalte ändern können, ohne dass Clients oder Nutzer direkt alarmiert werden. Mcp-scan greift genau an diesem Punkt ein und bietet einen mehrstufigen Schutzmechanismus: Es scannt nicht nur die Tool-Beschreibungen auf prompt-injection oder Tool-Poisoning, sondern überprüft auch auf Cross-Origin-Eskalationen, sogenannte Tool-Shadowing-Attacken, und „Rug Pulls“ durch Hash-Differenzen.

Dabei nimmt es sich auch generische Sicherheitswarnungen vor, wie sie von Invariant Guardrails erzeugt werden. Diese umfassende Analyse deckt die wesentlichen Angriffspfade auf, die bei MCP-Setups möglich sind. Eine der Stärken von mcp-scan liegt in seiner hervorragenden Integration in moderne Entwicklungsumgebungen. Innerhalb von wenigen Minuten kann es in CI/CD-Pipelines, zum Beispiel bei GitHub Actions, eingebunden werden. Das Ganze gelingt mit minimalem Aufwand und sorgt direkt dafür, dass Builds mit kritischen Sicherheitswarnungen scheitern und somit nicht unbemerkt in die Produktionsumgebung gelangen.

Dies bedeutet, dass Teams kontinuierlich über den aktuellen Sicherheitsstatus informiert bleiben und gleichzeitig neue Schwachstellen unmittelbar adressiert werden können. Die Nutzung des Tools ist dabei äußerst einfach. Mit einem einzigen Befehl können Anwender ihre gesamte MCP-Landschaft scannen. Die Ergebnisse werden sowohl als übersichtliche Tabellen in der Konsole dargestellt als auch in einer JSON-Datei exportiert, die sich automatisiert auswerten lässt. Dabei hilft der Befehl „inspect“, einzelne Tools näher zu analysieren und verborgene Schwachstellen zu identifizieren.

Weiterhin bietet mcp-scan Möglichkeiten, echte Fehlalarme zu verwalten und auszuschließen. Anwender können vertrauenswürdige Tools und deren Hashes auf eine Whitelist setzen. So wird das Scannen gezielter und effektiver, da bekannte und überprüfte Komponenten nicht immer wieder fälschlicherweise als Bedrohung angezeigt werden. In der Praxis hat sich gezeigt, dass die Einführung von mcp-scan die Sicherheitskultur in Agenten-Entwicklungsprojekten nachhaltig verändert. Es schafft einen npm-audit-Moment im Agenten-Ökosystem, der bislang gefehlt hat.

Teams können nun auf realistische und praktisch einsetzbare Weise prompt-basierte Schwachstellen aufdecken und beseitigen, bevor sie zu Sicherheitsvorfällen führen. Mit dieser Art von Prävention reduzieren Entwickler die Risiken enorm und steigern zugleich das Vertrauen in die eingesetzten KI-Tools. Natürlich ist auch mcp-scan kein Allheilmittel. Da das Tool sowohl Cloud-basierte als auch lokale Prüfungen durchführt, entsteht eine Gratwanderung zwischen Sicherheit und Datenschutz. Wenn Anwender strikt vermeiden möchten, dass Daten das eigene Netzwerk verlassen, gibt es die Möglichkeit, lokal-only zu scannen oder eigene Guardrails zu hosten.

Außerdem beruht die Sicherheitsanalyse auf statischer Prüfung. Konfigurationsänderungen zur Laufzeit, spezielle Angriffe wie LLM-Jailbreaks oder Exploits, die erst während der Ausführung auftreten, können damit derzeit nicht abgedeckt werden. Diese Herausforderungen machen deutlich, dass mcp-scan als Teil eines ganzheitlichen Security-Stacks betrachtet werden sollte. Die Entwickler von mcp-scan arbeiten jedoch kontinuierlich an Erweiterungen. Geplant sind unter anderem WASM-Sandbox-Prüfungen, die Tools identifizieren, die über Shell-Kommandos agieren.

Ebenfalls in Arbeit sind signierte Manifestdateien, die Hash-Pinning nicht nur auf einzelne Installationen begrenzen, sondern organisationsweit übertragen können. Für Entwickler ist zudem eine native Visual Studio Code-Erweiterung in Planung, mit der sich Sicherheitshinweise direkt während der Codierung anzeigen lassen. Die Bedeutung solcher Tools wird in Zukunft weiter steigen, da KI-Akteure immer stärker in Geschäftsprozesse implementiert werden und damit auch eine attraktive Angriffsfläche für Cyber-Bedrohungen darstellen. Wer MCPS nutzt oder plant, sie einzusetzen, sollte daher frühzeitig auf Sicherheitsmaßnahmen wie mcp-scan setzen. Die einfache Integration, hohe Automatisierung und die praxisorientierte Analyse machen es zu einem Muss in modernen Entwicklungsprozessen.

Zusammenfassend lässt sich sagen, dass mcp-scan einen dringend benötigten Paradigmenwechsel in der Sicherheitsüberprüfung von Agenten-Ökosystemen ermöglicht. Es bietet eine klare Antwort auf bisher unbeachtete Risiken der prompt- und tool-basierten Angriffsvektoren und trägt damit maßgeblich dazu bei, dass Unternehmen, Entwickler und Endanwender von KI agiler, sicherer und verantwortungsbewusster handeln können. Sicherheit ist mit mcp-scan keine lästige Zusatzaufgabe mehr, sondern ein integraler Teil des täglichen Workflows. Wer heute die Sicherheit seines Model Context Protocols im Blick behalten will, findet in mcp-scan ein robustes, bewährtes und zukunftsorientiertes Tool an seiner Seite. Die kontinuierliche Prüfung, das Whitelisting, die Integration in CI/CD und die umfassende Analyse eröffnen neue Horizonte beim Umgang mit KI-basierten Agenten und deren Tools.

Letztendlich ist mcp-scan der Schlüssel zu mehr Vertrauen in vernetzte KI-Systeme und zu einem nachhaltig sicheren Einsatz von KI in Unternehmen aller Größenordnungen.

![An Entire Roman City Is Hidden Beneath London [video]](/images/E0630912-E47D-4635-9226-86346B527C88)