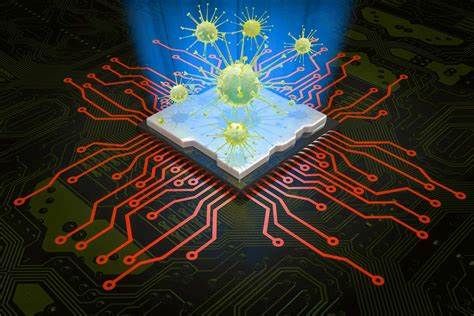

Die Welt der Kryptowährungen ist seit ihrer Entstehung immer wieder Ziel von Cyberangriffen und Schadsoftware, die das finanzielle Ökosystem und die Privatsphäre der Nutzer bedrohen. Aktuell rückt dabei der Privacy Coin Dero in den Fokus einer neuen, besonders aggressiven Malware-Kampagne, die mithilfe von Docker-Infrastrukturen ein dezentrales Cryptojacking-Netzwerk aufbaut. Diese Kampagne zeichnet sich nicht nur durch ihren neuartigen, selbstverbreitenden „Wurm“-Charakter aus, sondern auch durch die hohe Widerstandsfähigkeit und Verschleierungstechniken, die sie vor Sicherheitsmechanismen schützt. Dieser ausführliche Bericht erläutert die technischen Details, die Mechanismen hinter dem Angriff, die Risiken für Betreiber betroffener Infrastrukturen und mögliche Gegenmaßnahmen. Docker ist eine weitverbreitete Plattform, die Containerisierung nutzt, um Softwareanwendungen isoliert und effizient auszuführen.

Dabei werden sogenannte Container genutzt, die es ermöglichen, Software in einer standardisierten und leichthandhabbaren Umgebung laufen zu lassen. Aufgrund ihrer Skalierbarkeit und Flexibilität finden Docker-Container immer mehr Anwendung in der IT-Infrastruktur moderner Unternehmen und Cloud-Dienste. Dieses steigende Interesse macht Docker-Umgebungen zu einem attraktiven Ziel für Cyberkriminelle, die ungesicherte oder schlecht konfigurierte Installationen ausnutzen wollen. Bei dem aktuellen Angriff haben Hacker bewusst öffentlich zugängliche Docker-APIs über den unsicheren Port 2375 ins Visier genommen. Viele IT-Teams vernachlässigen die Absicherung dieser Schnittstelle, wodurch sie ohne Authentifizierung oder Verschlüsselung via TLS zugänglich ist.

Der Angreifer nutzt diese Schwachstelle, um Zugriff auf die Docker-Hosts zu erhalten und dort schädliche Container zu starten. Die Malware besteht aus zwei Programmmodulen, die in der Programmiersprache Golang entwickelt wurden. Eines dieser Module tarnt sich als bekannter Web-Server „nginx“, um weniger Aufmerksamkeit zu erregen. Es erfüllt jedoch den Zweck, im Hintergrund kontinuierlich das Internet nach weiteren ungesicherten Docker-Systemen zu scannen und diese ebenfalls zu infizieren. Das zweite Modul dient dem eigentlichen Cryptomining.

Mithilfe dieses Miners wird die Rechenleistung der kompromittierten Systeme verwendet, um den Privacy Coin Dero (DERO) zu generieren. Dero ist eine Kryptowährung, die besonderen Fokus auf Privatsphäre und Datenschutz legt – ein Aspekt, der sie für Nutzer attraktiv macht, die Anonymität suchen. Leider wird dieses Sicherheitsmerkmal nun auch zum Ziel einer Verschlüsselungskriminalität, die unautorisierte Ressourcenutzung betreibt. Besonders erschreckend ist die selbstverbreitende Natur des Angriffs: Einmal installiert, verhält sich die Malware wie ein „Zombie-Container“, der eigenständig neue potenzielle Opfer findet und neue infizierte Container ausbreitet. Dabei benötigt die gesamte Kampagne keinen zentralen Kontrollserver, wodurch sie sich dezentral organisiert und schwer abzuschalten ist.

Die verwendete Verschlüsselung der Konfigurationsdaten erschwert zudem eine einfache Erkennung und Analyse durch Sicherheitsmechanismen. Die Analyse des Sicherheitsunternehmens Kaspersky zeigt, dass bereits im Jahr 2023 und 2024 vergleichbare Kampagnen auf Kubernetes-Cluster ähnliche Methoden nutzten. Während frühere Angriffe noch eine steuernde Instanz benötigten, stellt die aktuelle Malware-Variante eine Evolution dar, die durch Autonomie eine bedrohliche neue Stufe erreicht. Die Verteilung auf über 500 öffentlich erreichbare Docker-APIs weltweit verdeutlicht die Reichweite und das potenzielle Gefahrenpotenzial. Für Betreiber von Docker-Infrastrukturen entsteht aus diesem Szenario ein ernstzunehmendes Risiko.

Ohne entsprechende Absicherung könnten ihre Systeme nicht nur für illegale Cryptojacking-Aktivitäten missbraucht werden, sondern durch die Ressourcenbelastung auch in ihrer Performance beeinträchtigt werden. In Extremfällen kann dies zu größeren Ausfällen und Reputationsschäden führen. Das Risiko steigt insbesondere durch die Tatsache, dass die Malware ihre Präsenz gut versteckt und durch Verschlüsselung Analysewerkzeuge täuscht. Neben der Gefahr für die Betreiber hat der Angriff auch Auswirkungen auf die gesamte Kryptowährungslandschaft. Cryptojacking trägt zur Errichtung unautorisierter Mining-Netzwerke bei, die den Stromverbrauch erhöhen, was insbesondere im Kontext der Debatte um den ökologischen Fußabdruck von Kryptowährungen kritisch gesehen wird.

Zudem kann der Schadcode als Instrument für weitere Übergriffe oder Modell für zukünftige Malware dienen, die komplexere Funktionen übernimmt. Um sich gegen diese Bedrohung zu wappnen, sind mehrere Maßnahmen essentiell. Zunächst sollten Docker-APIs niemals ungeschützt öffentlich zugänglich gemacht werden. Die Implementierung von Zugangskontrollen, eine Firewall, die Ports einschränkt, und die Verschlüsselung des API-Verkehrs mittels TLS sind grundlegende Sicherheitsvorkehrungen. Zudem empfiehlt es sich, regelmäßig Audits und Überprüfungen der Docker-Umgebungen durchzuführen, um unautorisierte Zugriffe frühzeitig zu erkennen.

Zusätzlich kann der Einsatz von Sicherheitswerkzeugen helfen, verdächtige Container-Läufe zu erkennen und zu isolieren. Monitoring-Lösungen, die ungewöhnliche CPU- und Speicherlasten melden, sind bei Cryptojacking besonders sinnvoll. Bei Befall müssen betroffene Systeme schnellstmöglich isoliert, analysiert und bereinigt werden, um die weitere Verbreitung zu verhindern. Auf Seiten der Kryptowährungsgemeinschaft warnen Experten davor, dass sichere und privatheitsorientierte Coins von solchen Angriffen zwar direkt betroffen sind, langfristig aber auch im Ruf leiden könnten. Die Verknüpfung mit Malware-Aktivitäten könnte das Vertrauen neuer Nutzer beeinträchtigen und den regulatorischen Druck erhöhen.

Transparenz und Zusammenarbeit zwischen Entwicklern der Privacy Coins, Sicherheitsfirmen und Hosting-Dienstleistern sind daher wichtige Schritte, um solche Angriffe einkreisen und abwehren zu können. Das Beispiel dieser neuen Firmware unterstreicht die Bedeutung von sicherheitsorientiertem Handeln in der modernen IT- und Kryptowelt. Während Container-Technologie und Kryptowährungen weiterhin Wachstum und Innovation fördern, zeigen solche Angriffe, dass Sicherheitskonzepte kontinuierlich weiterentwickelt und an neue Bedrohungen angepasst werden müssen. Die Komplexität und Autonomie der Malware lehrt uns, dass eine ganzheitliche Sicherheitsstrategie unverzichtbar ist, um die dezentrale digitale Infrastruktur robust gegenüber Cyberbedrohungen zu machen. Zusammenfassend zeigt die aktuelle Malware-Kampagne gegen den Privacy Coin Dero, wie Cyberkriminelle moderne Technologien und Schwachstellen geschickt kombinieren, um dezentrale und schwer fassbare Mining-Netzwerke zu etablieren.

Die Gefahr besteht nicht nur in der unmittelbaren Ressourcenplünderung, sondern auch in der zunehmenden Verbreitung selbstständig agierender Schadsoftware, die aufgrund fehlender Zentralsteuerung schwer zu bekämpfen ist. Betreiber von Docker-Infrastrukturen und Nutzer von Kryptowährungen sind deshalb angehalten, sich mit aktuellen Sicherheitspraktiken vertraut zu machen und ihre Systeme bestmöglich zu schützen, um die Integrität und Verfügbarkeit ihrer Dienste langfristig zu gewährleisten.