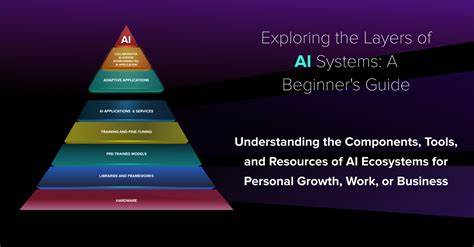

Die rasante Entwicklung der Künstlichen Intelligenz (KI) in den letzten Jahren hat nicht nur immense Fortschritte in Bereichen wie Bilderkennung, Verarbeitung natürlicher Sprache oder autonomem Handeln ermöglicht, sondern auch neue Sicherheitsfragen aufgeworfen. Ein faszinierendes, aber auch beunruhigendes Konzept ist die Vorstellung, dass KI-Modelle beispielsweise große Sprachmodelle (Large Language Models, LLMs) oder Computer Vision (CV)-Modelle Befehle aus versteckten Daten, die in Bildern oder anderen digitalen Medien eingebettet sind, auslesen und sogar ausführen könnten. Diese Idee dagegen wirft eine wichtige Frage auf: Handelt es sich dabei um einen realistischen Angriffsvektor oder eher um Fantasie aus der Welt von Science-Fiction-Serien wie „Ghost in the Shell SAC 2045“ oder „Black Mirror“? Steganographie, also die Kunst der Informationsverbergung innerhalb scheinbar harmloser Inhalte, gibt es bereits seit Jahrhunderten, wenn auch in einfachen Formen. Heute versteht man darunter vor allem digitale Steganographie, bei der Informationen beispielsweise in Bilddateien, Audiodateien oder Videos so eingebettet werden, dass sie für das menschliche Auge oder Ohr nicht erkennbar sind. Klassische Beispiele sind die Veränderung weniger Pixel im Bild oder geringfügige Modulationen des Audiosignals, die zusammen eine Nachricht kodieren können.

Durch solche Techniken kann sensible Information verborgen übertragen werden, ohne einen Verdacht zu erregen. Die Kombination von Steganographie mit modernen KI-Technologien ist technisches Neuland. Während KI in der Lage ist, Texte aus Bilderkennungssystemen zu extrahieren oder anhand von Eingabedaten zielgerichtete Antworten zu generieren, stellt sich die Frage, ob sie auch verborgene oder kodierte Befehle in visuellen Medien eindeutig identifizieren und interpretieren kann. Hier spielen mehrere Faktoren eine Rolle: Die Fähigkeit des KI-Modells, für Steganographie relevante Daten zu erkennen, die Determiniertheit der Verarbeitung und mögliche Halluzinationen, also das Erfinden von Inhalten durch das Modell, sowie die Frage, ob das KI-System überhaupt solche automatisierten Aktionen ausführen darf. In Online-Debatten, beispielsweise auf Plattformen wie Hacker News, diskutieren Experten und Interessierte diese Idee.

Einige weisen darauf hin, dass große Sprachmodelle bei Anfragen mit kodierten Daten, wie etwa Base64-codierten Texten, zwar grundlegend zu einem gewissen Grad decodieren können, aber häufig halluzinieren oder ungenaue Daten erzeugen, wenn man das hinter einer modifizierten oder verfälschten Vorlage versucht. Das bedeutet, dass die Modelle einem gewissen Grad an Kreativität und damit Unsicherheit unterliegen, die eine exakte, konsistente Dekodierung von versteckten Nachrichten im Moment erschwert. Zudem argumentieren Fachleute, dass auch bei einer Temperatur-Einstellung von null, was Entwicklungsumgebungen dazu bringen soll, deterministic, also vorhersagbarer zu antworten, eine vollständige Determinismus nicht garantiert ist. Letztendlich führen diese Unwägbarkeiten dazu, dass der Versuch, über ein KI-System präzise kodierte Befehle via Bilder zu verstecken und zuverlässig entschlüsseln zu lassen, aktuell noch mit erheblichen technischen Herausforderungen verbunden ist. Dies limitiert den Einsatz solcher Methoden für gezielte Angriffe oder Automatisierung deutlich.

In einer anderen Denkweise stellt sich die Frage, warum ausgerechnet Steganographie zusätzlich zur KI eingesetzt werden sollte. Prompt Injection, also die Manipulation von KI-Eingabeaufforderungen, stellt bereits eine reale und ernstzunehmende Schwachstelle dar, bei der Angreifer die Antworten von Sprachmodellen beeinflussen oder unangemessene Befehle einschleusen können. Dabei ist es simpler, direkt textbasierte Eingaben zu verfälschen, anstatt eine zusätzliche Verschlüsselung oder Verbergungskomponente mit Steganographie hinzuzufügen. Aus Sicherheitssicht sind unüberwachte KI-Systeme, die Zugang zu wichtigen Ressourcen oder kritischen Prozessen haben, ohnehin problematisch. Interessant ist die Perspektive der Fiktion im Vergleich zur Realität.

In vielen populären Medien stehen innovativ-geheime Angriffe oder Manipulationen durch KI-kompatible Steganographie im Mittelpunkt als spannende Geschichte oder Gedankenspiel. Das spiegelt aber weniger den aktuellen Stand der Technik wider, sondern inspiriert Forscher und Entwickler, mögliche künftige Szenarien zu bedenken. Auch wenn es verlockend erscheint, komplexe digitale Forensik und versteckte Kommunikation in einem Bild oder Video automatisiert auszuwerten, sind die Systeme heutzutage noch zu unzuverlässig und zu fehleranfällig. Ein weiterer interessanter Punkt ist die Frage des praktischen Nutzens und der Motivation hinter solch einem Angriff. Selbst wenn es technisch möglich wäre, kodierte Kommandos innerhalb eines Bildes so zu verstecken, dass ein KI-Modell sie korrekt interpretiert und ausführt, stellt sich die Frage, wer und in welchem Kontext dies zulassen würde.

Sicherheitskonzepte gehen mittlerweile dazu über, KI-Modelle immer wieder durch menschliche Überprüfungen und Sicherheitsprüfungen zu ergänzen, bevor sensible Prozesse automatisiert ausgeführt werden. Eine automatische Ausführung von Befehlen durch LLMs, ohne Überwachung und Validierung, wäre zum heutigen Zeitpunkt eine extreme Sicherheitslücke und wird in professionellen Umgebungen meist vermieden. Trotzdem lohnt sich die intensive Auseinandersetzung mit solchen theoretischen Angriffsszenarien. Die Forschung in Künstlicher Intelligenz, Steganographie und Cybersicherheit arbeitet oft an der Schnittstelle, um potenzielle Risiken frühzeitig zu erkennen. Dies bewirkt, dass neue Sicherheitsmaßnahmen entwickelt werden können, die genau verhindern, dass KI-Systeme aus unverdächtigen Quellen manipuliert oder missbraucht werden.

Ein robuster KI-Einsatz benötigt klare Grenzen, präzise Kontrollen und regelmäßige Audits. Zusammenfassend lässt sich feststellen, dass die Idee, eine Bilddatei mit versteckten Befehlen zu versehen, die von einem KI-Modell automatisch erkannt und ausgeführt werden, aktuell weitgehend im Bereich der Science-Fiction oder spekulativen Forschung verbleibt. Die technischen Beschränkungen der Modellgenauigkeit, das Risiko von Halluzinationen, die fehlende Determinismus und die bestehenden Sicherheitskontrollen in echten Produktivumgebungen sprechen dagegen, dass dies als realistische Angriffsmethode anzusehen ist. Allerdings unterstreicht die Debatte sehr gut die Notwendigkeit, KI-Entwicklungen auch aus Sicherheitsangleich kritisch zu begleiten und künftige Risiken nicht zu unterschätzen. In Zukunft könnten Weiterentwicklungen sowohl im Bereich der Steganographie als auch der KI-Modelle dazu führen, dass eine genauere und zuverlässigere Erkennung eingebetteter Informationen möglich wird.

Zugleich muss sich die Cybersicherheitsgemeinschaft auf neue Angriffsvektoren einstellen, die eine Kombination verschiedener Technologien nutzen. In diesem Kontext sind Aufklärung, rigorose Sicherheitstests und verantwortungsvolle KI-Nutzung die besten Mittel, um potenzielle Gefahren frühzeitig abzuwehren und die Technologie zum Wohle der Gesellschaft einzusetzen.