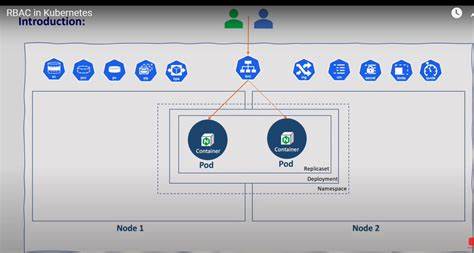

In der heutigen Welt der containerisierten Anwendungen nimmt Kubernetes als führende Orchestrierungsplattform eine Schlüsselrolle ein. Mit dem zunehmenden Einsatz von Kubernetes in produktiven Umgebungen wächst auch die Notwendigkeit, robuste Sicherheitsmechanismen zu implementieren, um Cluster und Anwendungen vor unbefugtem Zugriff zu schützen. Eine der wichtigsten Schutzschichten in Kubernetes ist das Role-Based Access Control, kurz RBAC. RBAC definiert, welche Identitäten – also Benutzer, Anwendungen oder Dienstkonten – auf welche Ressourcen im Cluster zugreifen dürfen und welche Aktionen sie durchführen können. Allerdings ist es herausfordernd, die richtigen RBAC-Richtlinien zu entwerfen und zu verwalten.

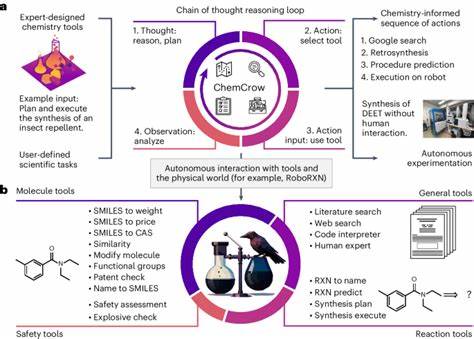

Hier setzt RBAC Atlas an, ein kuratierter Index von RBAC-Policies in populären Kubernetes Open-Source-Projekten, der Sicherheitsteams maßgeblich unterstützt. RBAC Atlas bündelt Informationen zu Identitäten und ihren zugehörigen RBAC-Richtlinien und versieht diese mit Sicherheitsanmerkungen. So wird transparent, welche Berechtigungen erteilt werden, welche Risiken dadurch entstehen und welche Missbrauchsszenarien denkbar sind. Das ist vor allem deshalb essenziell, weil ein falsch konfiguriertes oder zu großzügig gestaltetes RBAC-Setup weitreichende Folgen haben kann. Oft sind Operatoren eine Quelle solcher Überprivilegierungen, was Angreifern die horizontale Beweglichkeit innerhalb des Clusters ermöglicht.

Ein kompromittierter Workload oder eine gestohlene Identität in einem solchen Szenario kann zu einer Eskalation bis hin zur vollständigen Übernahme des Kubernetes-Clusters führen. RBAC Atlas wurde von Lenin Alevski ins Leben gerufen und versteht sich als kollaboratives Projekt, bei dem weitere RBAC-Richtlinien aus verschiedenen Kubernetes-Projekten willkommen sind. Die Datenbank umfasst zahlreiche Kategorien und deckt verschiedenste Risiken ab. Zu den häufigsten Gefahren zählen Informationslecks, der Zugriff auf sensible ConfigMaps, die Manipulation von Ressourcen, potenzielle Privilegienerweiterungen sowie der Zugang zu Anmeldedaten oder Geheimnissen (Secrets), welche besonders schützenswert sind. Auch DDoS-Angriffe auf die API-Server oder die Cluster-weite Ausführung von Code sind signifikante Bedrohungen, die RBAC Atlas hervorhebt.

Die Projekte, deren RBAC-Policies katalogisiert sind, reichen von weithin genutzten Tools wie Apache Airflow und Argo CD über Datenbankoperatoren wie den Altinity ClickHouse Operator bis hin zu Monitoring-Lösungen wie Prometheus oder Elastic APM Server. Jedes dieser Projekte bringt eigene Herausforderungen und Sicherheitsaspekte in Bezug auf den Zugriff und die Rechteverteilung mit sich. Beim Airflow-Operator zum Beispiel sind nicht selten hohe Risiken bezüglich Vertraulichkeitsverletzungen und Code-Ausführung gegeben, während Argo CD und seine Erweiterungen vielfach als Ziel für mögliche DoS-Attacken oder geheime Schlüsselzugriffe identifiziert wurden. Die ausführlichen Einträge im RBAC Atlas beinhalten neben den Versionen auch die Risikostufen, die Anzahl der kritischen bis niedrigen Sicherheitsbedenken und zeigen auf, welche Berechtigungen besonders sensibel sind. Das hilft Sicherheitsverantwortlichen einerseits, den Status quo ihrer eingesetzten Komponenten besser einzuschätzen und andererseits, gezielt Maßnahmen zu ergreifen, um ihre Cluster abzusichern.

RBAC Atlas ist darüber hinaus eine Inspirationsquelle, um aus Sicherheitsfehlern anderer Projekte zu lernen und Best Practices für eigene RBAC-Konfigurationen zu entwickeln. Gerade bei komplexen Umgebungen mit vielen Operatoren und Automatisierungen ist eine präzise, minimalistische Rechtevergabe entscheidend, um das Risiko eines ungewollten Move-Laterals zu verringern. Außerdem trägt das Verstehen der individuellen Risiken einzelner Komponenten dazu bei, Prioritäten bei der Härtung von Kubernetes-Clustern zu setzen. Besondere Aufmerksamkeit liegt auf Cluster-weiten Berechtigungen, da sie im Vergleich zu namespace-begrenzten Zugriffsrechten ein wesentlich höheres Schadenspotenzial bergen. Im Rahmen von DevOps-Praktiken und GitOps-Workflows, beispielsweise mit Argo CD, ist das Vermeiden von Overprivilegierung zwingend notwendig, denn automatisierte Deployment-Prozesse können bei zu hohen Zugriffen selbst zum Angriffseinfallstor werden.

RBAC Atlas erleichtert auch den Einstieg in das Thema RBAC für Entwickler und Administratoren, indem es übersichtlich strukturiert ist und wichtige Sicherheitsaspekte visualisiert. Die Plattform bietet eine intuitive Übersicht über identitätsbezogene Zugriffsrechte, von denen einige sehr detailliert analysiert und mit realen Schwachstellen und Risiken hinterlegt sind. Somit können Cluster-Betreiber gezielt hinterfragen, ob ihre Richtlinien angemessen sind und wie diese verbessert werden können. Neben den offensichtlichen Berechtigungen zeigt RBAC Atlas auch indirekte Auswirkungen von Berechtigungen auf, die sonst oft übersehen werden, etwa welche potentiellen Missbrauchsszenarien sich daraus ergeben. Im Kubernetes-Ökosystem gilt RBAC als letzte Verteidigungslinie, wenn frühere Sicherheitsmechanismen versagen oder Workloads kompromittiert wurden.

Daher ist eine fundierte Einsicht in bestehende Zugriffsbeschränkungen unerlässlich, um die Sicherheitsarchitektur zu verstehen und kontinuierlich anzupassen. Die Möglichkeit, aus einer breiten Sammlung von praxisnahen RBAC-Konfigurationen etablierter Projekte zu schöpfen, macht RBAC Atlas zu einer unverzichtbaren Ressource. Für Unternehmen ist es essentiell, nicht nur die theoretische Umsetzung von RBAC zu verstehen, sondern auch den realen Einfluss der jeweiligen Richtlinien auf die Cluster-Sicherheit zu begreifen. Eine sorgfältige Analyse der vorhandenen Policies hilft dabei, Risiken zu minimieren und die Sicherheit nachhaltig auszubauen. RBAC Atlas ermöglicht daher einen tiefen Einblick in die komplexe Welt der Zugriffsrechte in Kubernetes und fördert die Zusammenarbeit innerhalb der Community, um das Sicherheitsniveau aller Nutzer nachhaltig zu erhöhen.

Das Projekt zeigt eindeutig auf, dass eine sichere Kubernetes-Umgebung ohne ein durchdachtes RBAC-Modell kaum zu realisieren ist. Insbesondere in Zeiten zunehmender Cyberangriffe auf Container-Infrastrukturen bieten detaillierte und kuratierte Richtlinien eine solide Grundlage, um Bedrohungen frühzeitig zu erkennen und ihnen entgegenzuwirken. Angesichts der permanenten Weiterentwicklung von Kubernetes und seiner Ökosystem-Tools bleibt RBAC Atlas stets aktuell und bietet somit wertvolle Unterstützung für alle, die Kubernetes sicher betreiben möchten. Zusammenfassend ist RBAC Atlas weit mehr als nur eine Datenbank – es ist ein essenzielles Werkzeug, um den Zugang zu Kubernetes-Ressourcen transparent, nachvollziehbar und sicher zu gestalten. Wer Kubernetes effektiv und sicher in seiner Organisation einsetzen möchte, findet hier fundierte Informationen, praxisnahe Beispiele und wichtige Hinweise zu den damit verbundenen Risiken.

Die offene Kollaboration und stetige Erweiterung machen RBAC Atlas zu einem wichtigen Baustein in der Kubernetes-Sicherheitslandschaft und fördern eine verantwortungsvolle Handhabung von Zugriffskontrollen. RBAC bleibt eine der wichtigsten Sicherheitsmaßnahmen bei Kubernetes und mit RBAC Atlas behalten Verantwortliche stets den Überblick über erlaubte Aktionen und potenzielle Schwachstellen – eine unverzichtbare Ressource in der heutigen digitalen Infrastruktur.