Nordkorea ist seit langem für seine militärischen Ambitionen und politischen Spannungen bekannt, doch in den letzten Jahren tritt ein weiteres Gesicht des isolierten Regimes verstärkt in den Fokus: nordkoreanische IT-Arbeiter, die weltweit tätig sind und zunehmend entdeckt werden. Sicherheitsforscher und Cyberexperten enthüllen eine beispiellose Dimension, in der diese IT-Mitarbeiter für die Finanzierung des Regimes, das Umgehen von Sanktionen sowie Cyberkriminalität verantwortlich sind. Diese internationale und geheimnisvolle Maschinerie zeigt die ausgefeilte Art und Weise, wie Nordkorea moderne Technologien nutzt, um außenpolitische und finanzielle Ziele zu verfolgen.Die nordkoreanischen IT-Angriffe und verdeckten Aktivitäten sind Teil einer offiziellen, staatlich organisierten Strategie, die vom Regime direkt gesteuert wird. Ziel ist es, durch Cyberoperationen Einnahmen zu generieren, die zur Aufrechterhaltung des autoritären Systems und zur Weiterentwicklung von Waffenprogrammen verwendet werden.

Dabei handeln die IT-Arbeiter oft unter falschen Identitäten und infiltrieren systematisch westliche Unternehmen durch Remote-Jobangebote oder gefälschte Profile auf Jobplattformen. Erschreckend ist, dass trotz der technisch hohen Qualifikation der nordkoreanischen Fachkräfte ihre Vorgehensweise oft Fehler offenbart, wodurch sie dennoch leichter aufzuspüren sind.Die Arbeit der IT-Fachkräfte vollzieht sich in einem Spannungsfeld: Während sie auf der einen Seite von einer rigiden Überwachung durch nordkoreanische Geheimdienste begleitet wird, genießen sie auf der anderen Seite überschaubare Vorteile, wie eine begrenzte Auszahlung ihrer Einkünfte. Studien zufolge behalten die Arbeiter einen Bruchteil ihrer Gehälter, der Rest fließt direkt an die Machthaber in Pjöngjang. Über das Dezernat 227, eine Einheit der nordkoreanischen Geheimdienste, werden neben reinen Hackerteams auch IT-Teams koordiniert, die sich auf die Generierung von Einnahmen durch Blockchain- und Krypto-Projekte konzentrieren.

Dies verweist auf die Vielseitigkeit und Breite der nordkoreanischen Cyberaktivitäten.Interessanterweise sind einige dieser IT-Arbeiter in Ländern wie Laos oder Russland stationiert, um von dort aus verdeckte Operationen durchzuführen. Forschungen von Security-Firmen wie DTEX zeigen, dass einige nordkoreanische Entwickler über Jahre hinweg verschiedene Rollen einnehmen, um wechselnde Tarnidentitäten anzunehmen und dabei gleichzeitig große Summen an Kryptowährung zu entwenden, wie bei einem bekannten Vorfall mit der Kryptobörse DeltaPrime. Solche spektakulären Fälle belegen, wie ausgeklügelt und finanziell lohnend die Aktivitäten sind, die oft in Verbindung mit der Finanzierung von Nuklearprojekten gebracht werden.Darüber hinaus zeigt sich, dass nordkoreanische IT-Mitarbeiter eine Mischung aus militärischer Disziplin und kriminellem Vorgehen kombiniert haben.

Im Gegensatz zu den Cyberkriegsoperationen anderer Staaten wie Russland oder China agiert Nordkorea teilweise als eine Art „Staatlich sanktioniertes Verbrechersyndikat“. Die Verbindung von Cyberdiebstahl, wissenschaftlicher Spionage und der Abgrenzung gegenüber politisch motivierten Staatsgeheimdiensten lässt eine Schattenwelt entstehen, die sowohl wirtschaftlichen Schaden anrichtet als auch langfristige Sicherheitsrisiken für westliche Länder und Unternehmen beinhaltet.Eine beachtenswerte Entwicklung ist die Nutzung moderner Technologien zur Verschleierung der Identität. Nordkoreanische IT-Worker setzen zunehmend auf KI-basierte Software, um ihre Gesichter während Video-Interviews zu verändern oder AI-gestützte Antworten in Echtzeit zu geben. Dadurch wird es für Sicherheitsdienste und Unternehmen noch schwieriger, die wahren Identitäten hinter den gefälschten Online-Personas zu enttarnen.

Diese digitalen Maskeraden machen die Aktivitäten der nordkoreanischen IT-Söldner noch schwerer fassbar und sorgen für ein hohes Maß an Anonymität in der virtuellen Welt.Dennoch hinterlassen viele dieser IT-Worker digitale Spuren, die Forscher mit zunehmender Präzision zuordnen können. Öffentliche Fehler wie falsch hinterlegte Lebensläufe, zurückgelassene Code-Kommentare oder ungeschickte Kommentare in Entwicklerplattformen liefern den Ermittlern wertvolles Material. Zudem gehören Fehler in der Kommunikation und die Vernachlässigung von Vorsichtsmaßnahmen zu den Momenten, in denen die Maskierung dieser Gruppen bröckelt. Cyber-Experten verfolgen mit wachsender Aufmerksamkeit die Muster und wiederkehrenden Verhaltensweisen, um künftige Angriffe frühzeitig zu erkennen und abzuwehren.

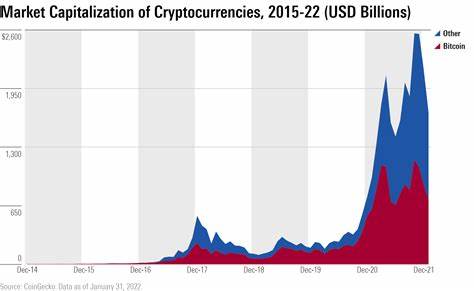

Die globale Reaktion zeigt, dass westliche Staaten und Unternehmen die Bedrohung zunehmend ernst nehmen. Sanktionen gegen Unternehmen, die IT-Arbeiter beschäftigen oder Kanäle zur Umgehung von Strafmaßnahmen bereitstellen, wurden verschärft. Die Vereinigten Staaten haben spezifisch nordkoreanische Firmen in Laos und China sanktioniert, die als Frontorganisationen für diese Netzwerke dienen. Diese Maßnahmen sind Teil eines umfassenden Kampfes gegen die Finanzierung terrorfinanzierter und hochriskanter Cyberoperationen aus Pjöngjang.Nicht nur westliche Unternehmen sind betroffen: Die Aktivitäten von nordkoreanischen IT-Experten zeigen Auswirkungen auf den globalen Kryptomarkt.

Der Diebstahl von Milliardenbeträgen in Kryptowährungen durch nordkoreanische Hacker stört das Vertrauen in digitale Assets und ruft verstärkt Regulierungen hervor. Das ermöglichte den Nordkoreanern auch, staatliche Sanktionen zu umgehen, wodurch sie beachtliche Summen in der Schattenwirtschaft generieren können. Somit zeigt sich, dass der Einsatz von IT-Fachkräften weit über Cyberdiebstahl hinausgeht und zu einem komplexen Bestandteil der geopolitischen Machtspiele geworden ist.Die Ausbildung der IT-Experten beginnt bereits im Kindesalter: Nordkorea lenkt talentierte Schüler gezielt in technische Bildungsprogramme, um eine neue Generation von Entwicklern, Programmierern und Hackern heranzuziehen. Dieses System sorgt dafür, dass die IT-Mitarbeiter gut vernetzt sind, oft schon seit ihrer Schulzeit wissen, wie sie sich gegenseitig unterstützen und Lasten teilen können.

Die enge Durchdringung von Bildung, Cybersicherheit und Geheimdienstoperationen gewährleistet ein hohes Maß an Professionalität – trotz der staatlichen Kontrolle und Überwachung.Die Lebensbedingungen dieser IT-Arbeiter sind jedoch keineswegs vergleichbar mit westlichen Standards. Fotos, die an verschiedenen geheimen Standorten, darunter kleine Büros oder Wohnheime, aufgenommen wurden, zeigen eine Umgebung von Überwachung und Einschränkungen. Kameras und Kontrollmechanismen, die das Verhalten der Mitarbeiter realzeitüberwachen, sollen verhindern, dass Dissidenten fliehen oder Informationen an ausländische Stellen weitergeben. All dies verdeutlicht den Zwiespalt, in dem die IT-Fachkräfte agieren: Sie sind sowohl hochqualifizierte Spitzentalente als auch Gefangene eines repressiven Systems.

Die digitale Vorherrschaft Nordkoreas in der Cyberkriminalität zieht auch in der westlichen Szene Aufmerksamkeit auf sich. Cybersecurity-Experten, IT-Firmen und Geheimdienste intensivieren ihre Forschung, um die Netzwerke zu analysieren und die Angriffsmuster zu verstehen. Dies ist entscheidend, um sich gegen zukünftige Angriffe zu wappnen und Unternehmen vor infiltrationen zu schützen. Da nordkoreanische IT-Worker kontinuierlich ihre Angriffsstrategien weiterentwickeln, besteht jedoch der ständige Druck, ebenfalls mit innovativen Sicherheitsmaßnahmen Schritt zu halten.Für Unternehmen bedeutet dies eine verstärkte Notwendigkeit, Kandidaten im Bewerbungsprozess genauer zu prüfen, insbesondere wenn vertrauliche oder sicherheitsrelevante Positionen besetzt werden.

Die Gefahr, unwissentlich nordkoreanische IT-Arbeiter einzustellen, kann zu ungewollten Sicherheitslücken führen, die schwerwiegende Konsequenzen nach sich ziehen. Arbeitgeber sind daher gefordert, innovative Techniken und Tools zu verwenden, um verdächtige Online-Identitäten zu erkennen und zu überprüfen.Zusammengefasst ist die wachsende Enthüllung der Aktivitäten nordkoreanischer IT-Fachkräfte ein deutliches Warnsignal für die globale Tech-Community. Die Verschmelzung von Cyberkriminalität, staatlicher Kontrolle, modernster Technik und internationalen Schattenmärkten erfordert eine koordinierte Antwort. Nur durch ein Zusammenspiel von Behörden, Sicherheitsunternehmen und internationalen Partnern kann es gelingen, die Bedrohung einzudämmen und das System, das hinter diesen verdeckten Operationen steht, nachhaltig zu stören.

Die Herausforderung ist enorm, doch die globale Sicherheit hängt davon ab, solche verborgenen Akteure rechtzeitig zu erkennen und ihre Netzwerke zu zerstören.