In der heutigen digitalen Landschaft spielen Browser-Erweiterungen eine entscheidende Rolle, um Funktionalitäten zu erweitern und die Nutzererfahrung zu verbessern. Besonders Chrome-Erweiterungen erfreuen sich großer Beliebtheit aufgrund ihrer vielseitigen Anwendungsmöglichkeiten. Doch während der Komfort für Anwender steigt, werden auch neue Sicherheitsrisiken sichtbar, die nicht unterschätzt werden dürfen. Ein besonders kritischer Aspekt betrifft die Interaktion von Chrome-Erweiterungen mit lokalen Model Context Protocol (MCP)-Servern, die potenziell die Grenzen des bekannten Sandbox-Sicherheitsmodells durchbrechen können. Dieses Zusammenspiel kann unerwartete Sicherheitslücken öffnen, die es böswilligen Akteuren erlauben, weitreichende Zugriffe auf das System zu erlangen.

Um das volle Risiko dieses Problems zu verstehen, ist es notwendig, tief in die technischen Hintergründe einzutauchen und die Mechanismen zu durchleuchten, die diese Lücke ermöglichen. Das Model Context Protocol ist eine innovative Schnittstelle, die AI-Agenten und Anwendungen mit Ressourcen und Tools auf dem Endgerät verbindet. Dabei kann die Kommunikation zwischen MCP-Client und MCP-Server über verschiedene Transportprotokolle erfolgen, wie etwa Server-Sent Events (SSE) oder Standard Input/Output (stdio). Leider ist keines dieser Protokolle standardmäßig mit einer Authentifizierung ausgestattet, was eine Schwachstelle darstellt. Die Tatsache, dass viele MCP-Server auf dem lokalen Rechner ohne Zugangsbeschränkungen laufen, macht sie besonders anfällig.

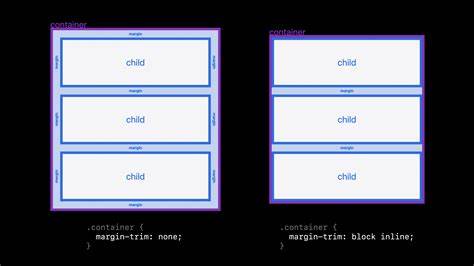

Wenn eine Chrome-Erweiterung eine Verbindung zu einem solchen lokalen MCP-Server herstellen kann, kann sie theoretisch die ihm zur Verfügung stehenden Funktionen nutzen – ohne dass der Nutzer davon unmittelbar erfährt oder zustimmen muss. Dies führt zu einer fundamentalen Verletzung des eigentlich sehr strikt implementierten Sandboxing-Modells von Chrome. Normalerweise sind Browser-Erweiterungen stark isoliert, um zu verhindern, dass sie unautorisierten Zugriff auf das zugrundeliegende Betriebssystem oder lokale Dateien erhalten. Jedoch ermöglicht der Zugriff auf localhost, sprich den eigenen Rechner, durch eine Chrome-Erweiterung ein fast uneingeschränktes Austesten und Nutzen von MCP-Servern. Besonders brisant ist, dass hierfür keine speziellen Berechtigungen notwendig sind.

Dadurch steigt die Gefahr dramatisch an, dass Schadsoftware oder manipulierte Erweiterungen lokale Daten auslesen, verändern oder sogar schädliche Aktionen ausführen können. Ein viel beachtetes Beispiel ist der Zugang zu Dateisystemen über MCP, die normalerweise nur vertrauenswürdigen Anwendungen zugänglich sind. In einem Proof of Concept wurde demonstriert, wie eine Chrome-Erweiterung ohne weiteres auf einen lokal laufenden MCP-Server zugreifen und über dessen Schnittstellen agieren kann. Damit lässt sich effektiv die eigentlich vorgesehene Barriere durch die Sandbox von Chrome umgehen. Auch die Integration anderer Dienste wie Slack oder WhatsApp über MCP-Server auf dem lokalen Rechner erweitert die Angriffsfläche immens.

Dies zeigt, dass es sich nicht um ein theoretisches Problem handelt, sondern um ein reales Sicherheitsrisiko, das bereits ausgenutzt werden kann. Die Entwicklung von Google, strengere Schutzmechanismen für private Netzwerke im Browser einzuführen, stellt bislang keine umfassende Lösung dar. Bereits seit 2023 blockiert Chrome den Zugriff von Webseiten auf private IP-Bereiche, doch eine Ausnahme bilden Chrome-Erweiterungen. Sie genießen erhöhte Zugriffsrechte innerhalb ihres erlaubten Komplexes und benötigen diese auch zur Erfüllung ihrer Funktionen. Aus diesem Grund haben Sicherheitsforscher erkannt, dass die Sandbox hier eine große Schwachstelle aufweist, die es zu schließen gilt.

Für Unternehmen und IT-Sicherheitsverantwortliche bedeutet dies, dass sie ein neues, bislang unterschätztes Risiko im Ökosystem von Browser-Erweiterungen und lokalen Services bewerten und managen müssen. Die Verbreitung von MCP-Servern steigt rasant, vor allem in Entwicklerumgebungen und zunehmend auch in Produktivsystemen, was die potentielle Gefahrenlage weiter erhöht. Eine konsequente Überwachung von installierten Erweiterungen sowie eine strikte Kontrolle von MCP-Diensten und offenen Ports auf den Endgeräten sollte zur Pflicht werden. Zugleich ist es ratsam, Hersteller und Entwickler dazu zu bewegen, Authentifizierungsmechanismen und Zugriffsrichtlinien in ihren MCP-Implementierungen zu implementieren. Nur so kann ein signifikanter Schutz gegen den unautorisierten Zugriff gewährleistet werden.

Für Anwender gilt es, bei der Installation von Chrome-Erweiterungen besonders vorsichtig zu sein, nicht jeder vermeintlich nützlichen Erweiterung blind zu vertrauen und Berechtigungen kritisch zu hinterfragen. Tools zur Analyse von Erweiterungssicherheit und Verhaltensüberwachung können dazu beitragen, Angriffe frühzeitig zu erkennen. Zusammenfassend lässt sich sagen, dass die Kombination aus lokal laufenden MCP-Servern und Chrome-Erweiterungen eine neue Dimension von Sicherheitsrisiken eröffnet. Die bestehende Sandbox des Browsers wird hierbei durchbrochen, da die Erweiterungen Zugriff auf lokale Schnittstellen erhalten, die bisher geschützt schienen. Die Auswirkungen eines erfolgreichen Angriffs reichen von der Kompromittierung individueller Endgeräte bis hin zu ernsthaften Gefahren für ganze Unternehmensnetzwerke.

Ein Bewusstsein für diese Problematik, gepaart mit technischen Maßnahmen und organisatorischen Sicherheitsrichtlinien, ist unerlässlich, um solchen Bedrohungen wirkungsvoll zu begegnen. Nur so können Nutzer und Unternehmen die Vorteile von modernen Web-Technologien sicher nutzen, ohne die Kontrolle über ihre Systeme zu verlieren.