In der heutigen digitalen Welt, in der immer mehr Dienste über APIs miteinander kommunizieren, gewinnt das Thema Sicherheit im Datenaustausch zunehmend an Bedeutung. Nutzer erwarten nicht nur eine reibungslose Funktionalität, sondern vor allem auch eine Kontrolle darüber, welche Daten von welchen Anwendungen genutzt werden können. Hier kommen OAuth Scopes ins Spiel – ein zentrales Konzept, das den kontrollierten und sicheren Zugriff dritter Anwendungen auf Nutzerdaten ermöglicht. OAuth Scopes erlauben es den Plattformen, detaillierte und verständliche Berechtigungen zu definieren, die Nutzer bewusst erteilen oder verweigern können. Dabei wird das Prinzip der minimalen Rechtevergabe verfolgt, um die Datensicherheit und das Vertrauen der Nutzer zu stärken.

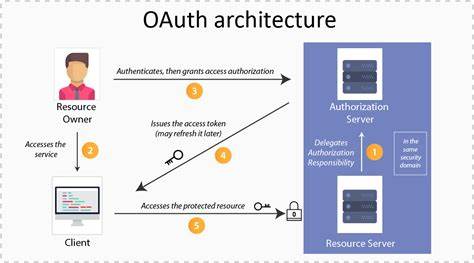

Doch was genau sind OAuth Scopes und wie lassen sie sich ideal für eine sichere Drittanbieterintegration nutzen? Diese Fragen beleuchten wir eingehend. OAuth Scopes sind im Grunde Gruppen von Berechtigungen, die einem Drittanbieter gewährt werden können, um auf bestimmte Daten oder Funktionen der Plattform zugreifen zu dürfen. Sie dienen dazu, den Zugriff nicht pauschal und uneingeschränkt zu erlauben, sondern genau zu steuern, welche Daten oder Aktionen der Anwendung erlaubt sind. Dabei stellt der Endnutzer die zentrale Instanz dar, die über die Erteilung oder Verweigerung dieser Rechte entscheidet. Diese Feinsteuerung ist besonders wichtig, wenn die Drittanwendung nicht zur gleichen Organisation wie die Plattform gehört und Zugriff auf sensible Nutzerdaten benötigt, beispielsweise bei Finanzdaten, E-Mails oder persönlichen Profilinformationen.

Die Bedeutung von OAuth Scopes wächst mit der Verbreitung von APIs und der zunehmenden Nutzung von Agentic AI-Systemen, die auf Plattformen Daten anfordern und diese intelligent nutzen. Dabei ist es essenziell, dass Nutzer jederzeit nachvollziehen und kontrollieren können, welche Daten sie wem zugänglich machen. Gleichzeitig profitieren Entwickler von Drittanwendungen durch klar definierte und verständliche Scopes, da sie genau wissen, welche Berechtigungen sie anfragen müssen, um ihre Lösungen effektiv zu gestalten. Fundamental werden Scopes als eine durch Leerzeichen getrennte Liste von Berechtigungen definiert, die bei der Autorisierung einer Anwendung abgefragt und vom Autorisierungsserver validiert werden. Es gibt keine festgelegten Standard-Scopes in OAuth selbst, wodurch Plattformen die Freiheit haben, ihre eigenen, auf die jeweiligen Geschäftsprozesse zugeschnittenen Scopes zu definieren.

Dabei übernimmt der Autorisierungsserver die Rolle, die Bedeutung der einzelnen Scopes zu definieren und zu verwalten. Scopes sind also stark kontextabhängig und müssen sorgfältig geplant werden, um sowohl sicherheits- als auch nutzerfreundlich zu sein. Die offiziellen OAuth-Standards geben vor, dass Scopes als Liste von Zeichenketten mit spezifischer Bedeutung fungieren, die vom Client bei der Anforderung eines Zugriffstokens mitgesendet werden. Der Autorisierungsserver kann diese angefragten Scopes akzeptieren, verweigern oder anpassen, wobei er die jeweilige Entscheidung dann mitzuteilen hat. Das sorgt für ein zusätzliches Maß an Kontrolle und Anpassungsfähigkeit, je nachdem, wie die Plattform ihre Policies und Nutzerpräferenzen gestaltet.

Ein praktisches Beispiel für eine OAuth-Anfrage mit Scopes kann durch den sogenannten Authorization Code Grant Flow nachvollzogen werden. Hierbei wird der Nutzer zuerst zur Anmeldeseite weitergeleitet, wo die Fremdanwendung die gewünschten Scopes angibt. Nach erfolgreicher Authentifizierung wird dem Nutzer eine Zustimmungserklärung präsentiert, die klar auflistet, welche Rechte die Anwendung erhalten möchte. Nur nach expliziter Zustimmung werden die entsprechenden Zugriffstokens mit eingebetteten Scope-Informationen ausgegeben. Diese Tokens berechtigen die Anwendung dann für den festgelegten Zeitraum, die vom Nutzer freigegebenen Daten abzurufen oder Aktionen im Namen des Nutzers durchzuführen.

Wichtig ist, dass der Zugriffskontrolle auf der Serverseite eine zentrale Rolle zukommt. APIs müssen bei jeder Anfrage überprüfen, ob das Zugriffstoken die entsprechenden Scopes enthält, um unbefugten Datenzugriff zu verhindern. Dabei unterstützt eine gut strukturierte Scope-Definition nicht nur das Sicherheitsniveau, sondern erleichtert auch die Wartbarkeit und Skalierbarkeit der Plattform. Im Vergleich zu Rollen, wie sie in Role-Based Access Control (RBAC) üblich sind, unterscheiden sich Scopes deutlich. Während Rollen sich oft auf Benutzer oder Benutzergruppen beziehen und meist vom Administrator vergeben werden, identifizieren sich Scopes klar als Berechtigungen für Zugriffstoken, die explizit vom Nutzer in einem Autorisierungsprozess akzeptiert werden müssen.

Die Sichtbarkeit der Scopes ist für den Nutzer expliziter, da sie auf Zustimmung basieren und meist auf Consent-Bildschirmen dargestellt werden. Zudem sind Scopes zeitlich an die Gültigkeit des Tokens gebunden und verbessern somit die Granularität und Flexibilität der Zugriffskontrolle. Die Entwicklung und Gestaltung von Scopes verlangt ein tiefes Verständnis sowohl der technischen Bedürfnisse als auch der Nutzerperspektive. In der Praxis empfiehlt es sich, frühzeitig mit externen Entwicklern in Dialog zu treten, um deren Anforderungen an Funktionalitäten zu erfassen. Parallel müssen interne Entwickler eingebunden werden, um die logische Gruppierung von APIs und Funktionalitäten zu verstehen und abzubilden.

Ebenfalls wichtig ist das Einbeziehen von Sicherheitsexperten, um Risiken richtig einzuschätzen und geeignete Maßnahmen zu definieren. Dabei sollte eine Balance zwischen ausreichender Granularität und Verständlichkeit angestrebt werden, denn zu feingliedrige Scopes führen schnell zu Frustration bei sowohl Nutzern als auch Entwicklern. Um praktische Beispiele zu nennen, kann man anhand einer fiktiven Finanzplattform namens Changebank verschiedene Scopes illustrieren, die von externen Anwendungen verwendet werden könnten. Dabei reicht das Spektrum von „accounts.read“ für das Einsehen von Kontoinformationen über „transactions.

read“ für Transaktionshistorien bis hin zu „transfers.write“ für das Initiieren von Überweisungen. Dadurch wird klar, dass Scopes nicht nur Zugriffsrechte für statische Daten sein müssen, sondern auch Schreiboperationen und komplexere Interaktionen abdecken können. Dennoch sollten Schreibrechte besonders genau definiert und restriktiv vergeben werden, um Missbrauchspotential zu minimieren. Ein weiterer wichtiger Aspekt bei der Definition von Scopes ist die Namensgebung und Strukturierung.

Manche große Anbieter wie Google verwenden URL-ähnliche Strings, um Scopes zu namespacen und Kollisionen zu vermeiden. Für viele Plattformen reicht jedoch eine sinnvolle Hierarchie, die eindeutige und aussagekräftige Namen wie „accounts.read“ oder „payments.write“ nutzt. Zu tiefe Verschachtelungen und eine zu komplexe Hierarchie sollten vermieden werden, da sie die Nutzererfahrung verschlechtern und die Implementierung erschweren.

Nicht alle Scopes müssen an Ressourcen gebunden sein. Es gibt auch funktionale Scopes, die spezielle Aktionen erlauben, beispielsweise das Auslösen einer Neukalkulation einer Kreditscorebewertung. Solche erweiterten Scopes bieten den Drittanwendungen zusätzliche Flexibilität und können erweiterte Geschäftsprozesse unterstützen. Die Verwaltung der Lebensdauer von Scopes ist ebenfalls eine Herausforderung. Einmal definierte Scopes sind oft langfristig in Drittanwendungen integriert, weshalb deren Änderungen oder gar Entfernung vorsichtig geplant werden müssen.

Eine gute Kommunikation mit Entwicklern und Nutzern sowie ein unterstützender Migrationsprozess sind elementar, um Frustrationen und Sicherheitslücken zu vermeiden. Darüber hinaus sollten Plattformbetreiber ein umfassendes Monitoring und Telemetrie implementieren, um den Gebrauch der Scopes transparent zu verfolgen. So lassen sich nicht nur unübliche Zugriffsmuster erkennen, sondern auch Performanceengpässe identifizieren und Sicherheitsüberprüfungen durchführen. Regelmäßige Audits helfen außerdem bei der Einhaltung von Datenschutzbestimmungen und der Verhinderung von Missbrauch. Hinsichtlich der technischen Umsetzung müssen APIs und Resource Server so gestaltet sein, dass Scope-Validierungen effizient ausgeführt werden können.

Je nach Komplexität der Scopes und deren Hierarchien sind einfache Lookup-Mechanismen oder komplexere Datenstrukturen notwendig, um Zugriffe performant und sicher zu prüfen. Integration in bestehende Frameworks und Tools wie OpenAPI erleichtert darüber hinaus die Dokumentation und den Betrieb. Einen Blick wert sind auch die weiterführenden Standards wie das Rich Authorization Requests (RAR) RFC, welches zusätzliche, strukturierte Autorisierungsdetails ermöglicht. Obwohl dieses noch nicht flächendeckend implementiert ist, bietet es Ansätze, die Komplexität von Berechtigungen jenseits einfacher Scopes zu erweitern und dabei die Flexibilität und Sicherheit weiter zu steigern. Abschließend lässt sich sagen, dass OAuth Scopes ein essenzielles Element für die sichere und benutzerorientierte Drittanbieterintegration sind.