In der heutigen digitalen Welt gewinnen Browser-Erweiterungen immer mehr an Bedeutung. Speziell Chrome-Erweiterungen bieten eine Vielzahl an Funktionen, die den Alltag erleichtern oder erweitern. Doch hinter dieser praktischen Fassade verbirgt sich eine zunehmend brisante Sicherheitslücke, die im Zusammenspiel mit sogenannten MCP-Servern (Model Context Protocol) existiert. Diese lokalen Server, die häufig in Entwicklerumgebungen oder auch produktiven Systemen eingesetzt werden, ermöglichen es AI-Agenten, direkt mit Systemressourcen wie Dateien, Kommunikationstools oder anderen Anwendungen zu interagieren. Doch gerade diese Offenheit und fehlende Zugriffsbegrenzung erweisen sich als großes Sicherheitsproblem.

Trotz aller Fortschritte in Browser-Sandboxing und Sicherheitskontrollen sind Chrome-Erweiterungen in der Lage, lokal laufende MCP-Server zu erreichen und unbeaufsichtigt sensible Aktionen durchzuführen. Der traditionelle Schutzwall, der verhindern soll, dass Web-Technologien auf lokale Ressourcen zugreifen, wird so wirkungslos gemacht. Dieses Szenario beschreibt eine drastische Eskalation des Sicherheitsrisikos, die sowohl Endnutzer als auch Unternehmen betrifft. Einen besonderen Fokus verdient die Tatsache, dass für diese Angriffe keine speziellen Zugriffsrechte oder Berechtigungen notwendig sind. Denn viele MCP-Server sind so konzipiert, dass sie keine Authentifizierung verlangen und lokal auf Server-Sent Events (SSE) basieren.

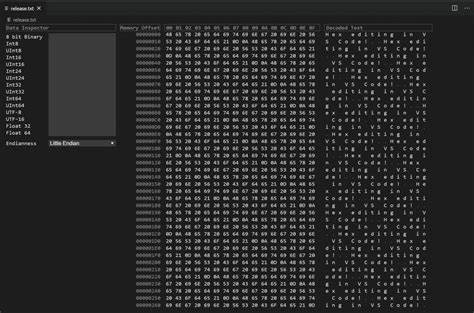

SSE bieten eine Kommunikation über lokale HTTP-Ports, die prinzipiell allen lokalen Prozessen offenstehen und somit auch Chrome-Erweiterungen. Das Protokoll besitzt zwei Standardtransportmethoden: Server-Sent Events und Standard Input/Output, wobei oft gerade die SSE-Variante ohne weitere Zugangsbeschränkungen läuft und das größte Einfallstor für Angreifer darstellt. Einmal von einer Erweiterung geöffnet, kann der Angreifer potentiell umfassend auf das System zugreifen, einschließlich des Zugriffs auf das Dateisystem oder die Steuerung anderer Programme wie Slack oder WhatsApp, sofern MCP-Server für diese Dienste vorhanden und ungeschützt sind. Ein Beispiel zeigt, wie ein speziell programmierte Chrome-Erweiterung einen lokal laufenden MCP-Server auf dem Port 3001 ansteuert, dort eine Sitzung initiiert und ohne jegliche Authentifizierung Werkzeuge aufruft – und das mit einer privilegierten Zugriffsebene, die üblicherweise nur systemnahen Anwendungen vorbehalten ist. Dieses Szenario hebt die Bedeutung von Aufmerksamkeitssteigerung im Umgang mit MCP-Servern und der Evaluierung von lokalen Prozessen hervor.

Chrome selbst hat zwar in den letzten Jahren seine Sicherheitsvorkehrungen gegen unbefugten Zugriff auf lokale Netzwerke deutlich verbessert, insbesondere durch das Blockieren von privaten Netzwerkzugriffen von nicht autorisierten Webseiten aus. Allerdings bleiben Chrome-Erweiterungen davon ausgenommen, da sie wie native Anwendungen behandelt werden und dementsprechend erhöhte Rechte besitzen. Somit entsteht eine vergleichbare Sicherheitslücke, die von unbedachten oder sogar böswilligen Erweiterungen ausgenutzt werden kann, um eine so genannte Sandbox-Flucht durchzuführen – also das Überwinden der Barriere, die normalerweise das Betriebssystem vor unautorisiertem Zugriff schützt. Für Unternehmen, die eine Vielzahl von Erweiterungen im Einsatz haben, kann dies zu einem signifikanten Risiko werden, da die Kontrolle über die eingesetzten Erweiterungen in vielen Fällen lückenhaft ist. Zudem kommen MCP-Server oft ohne solides Access-Control-System, was die Gefahr eines ungewollten oder gezielten Zugriffs durch Schadsoftware noch verstärkt.

Die Kombination aus einer offenen Schnittstelle, fehlender Authentifizierung und erweitertem Zugriff auf lokale Ressourcen macht MCP zu einer neuartigen und ernstzunehmenden Bedrohung. Die sich damit eröffnenden Angriffsmöglichkeiten reichen von Datenschutzverletzungen über das Auslesen sensibler Dokumente bis hin zur vollständigen Kompromittierung des Systems. Auch der Umstand, dass MCP-Implementierungen in unterschiedlichen Szenarien eingesetzt werden – von Entwicklerwerkzeugen bis hin zu Integrationen in Kommunikationsdienste – sorgt für eine breite Angriffsfläche. Die Herausforderung besteht darin, sowohl die Entwickler der MCP-Server als auch die Nutzer und IT-Sicherheitsverantwortlichen zu sensibilisieren und geeignete Schutzmaßnahmen zu etablieren. Ein erster Schritt kann darin bestehen, die MCP-Server so zu konfigurieren, dass sie zumindest grundlegende Authentifizierungsmechanismen implementieren und nur vertrauenswürdigen Anwendungen den Zugriff erlauben.

Darüber hinaus sollte der Umgang mit Erweiterungen besonders kritisch überwacht werden: Nur Erweiterungen aus vertrauenswürdigen Quellen sollten installiert und im besten Fall regelmäßig auditiert werden. Die Integration eines Sicherheitsmonitorings, das Anomalien wie unerwartete lokale Kommunikation aufdeckt, kann zudem helfen, potenzielle Missbrauchsfälle zeitnah zu erkennen. Auf Betriebssystemebene lohnt sich die Überprüfung, welche lokalen Dienste mit welchen Zugriffsrechten laufen, und gegebenenfalls deren Netzwerkschnittstellen auf überflüssige Offenheit zu reduzieren. Für Entwickler und Anbieter von MCP-Servern ergeben sich zugleich Chancen: Durch die Einführung von starken Authentifizierungs- und Autorisierungsmechanismen können sie nicht nur die Sicherheit erhöhen, sondern auch das Vertrauen in ihre Produkte stärken. Die Etablierung von Standards, Empfehlungen und Best Practices bezüglich der Absicherung von MCP-Implementierungen wird in diesem Zusammenhang immer wichtiger.

Die Fragilität der aktuellen Implementierungen zeigt eindrucksvoll, dass technologische Innovationen wie AI-Agenten und automatisierte Tools nicht auf Kosten der Sicherheit gehen dürfen. Eine offen zugängliche Schnittstelle, die auf Benutzerfreundlichkeit setzt, darf niemals zu einem Einfallstor für Angriffe werden. Die Balance zwischen Funktionsvielfalt, Zugänglichkeit und Sicherheitskontrolle ist entscheidend. Abschließend ist klar: Die Verbindung von lokal laufenden MCP-Servern mit modernen Browser-Erweiterungen eröffnet einen bislang unterschätzten Angriffsvektor, der nicht nur Sandbox-Prinzipien aushebelt, sondern auch eine weitreichende Kontrolle über das betroffene System ermöglicht. Die Verantwortung liegt auf Seiten der Entwickler, Sicherheitsforscher, Unternehmen und Anwender, diese Risiken ernst zu nehmen und aktiv gegen diese Schwachstellen vorzugehen.

Die Zeit des sorglosen Vertrauens bei lokalen Kommunikationsschnittstellen ist vorbei – nur durch Wachsamkeit, proaktive Maßnahmen und abgestimmte Sicherheitsstrategien lässt sich der Herausforderungen Herr werden. Wer lokal MCP-Server betreibt, sollte seine Sicherheitsarchitektur unverzüglich überprüfen, unnötige Zugriffe blockieren und die Kommunikation mit der Außenwelt kontrollieren. Unternehmen hingegen müssen ihre IT-Sicherheitsrichtlinien aktualisieren, um dieser neuen Art von Bedrohung gerecht zu werden. Nur durch gemeinsame Anstrengungen kann die Sicherheit im digitalen Ökosystem aufrechterhalten und zukünftige Angriffe effektiv verhindert werden.