In der heutigen digitalen Welt sind Sicherheitsaspekte von Browser-Erweiterungen von größter Bedeutung, insbesondere wenn sie in Kombination mit lokal laufenden Diensten wie dem Model Context Protocol (MCP) auftreten. Während Chrome-Erweiterungen zahlreiche Vorteile bieten, bergen sie in Zusammenhang mit MCP-Servern eine bislang unterschätzte Gefahr, die die traditionelle Sicherheit von Browser-Sandboxen grundlegend infrage stellt. Dieser Artikel beleuchtet die Risiken, die sich aus der Kommunikation von Chrome-Erweiterungen mit lokalen MCP-Servern ergeben, und zeigt auf, warum Administratoren und Nutzer gleichermaßen wachsam sein sollten. Das Model Context Protocol ist ein relativ neues Protokoll, das entwickelt wurde, um Künstliche Intelligenz (KI) Agenten einen einfachen und einheitlichen Zugang zu Ressourcen und Systemwerkzeugen auf dem Endgerät zu ermöglichen. Dabei kann ein MCP-Server je nach Implementierung unterschiedliche Ressourcen freigeben, darunter Dateisystemzugriff, Messaging-Dienste oder andere systemnahe Funktionen.

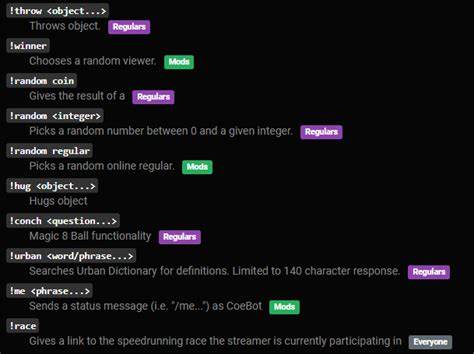

Die Kommunikation erfolgt meist über zwei Standardmethoden: Server-Sent Events (SSE) sowie über Standard-Ein-/Ausgabe-Ströme. Auffällig ist, dass weder SSE noch die meisten gängigen MCP-Serverlösungen eine standardisierte Authentifizierung implementieren. Dies macht sie per Definition offen für alle lokalen Clients, die mit ihnen kommunizieren möchten. Chrome-Erweiterungen sind in der Lage, lokal laufende Dienste anzusprechen, sofern diese auf localhost verfügbar sind. Während Google seit 2023 verstärkt Maßnahmen ergriffen hat, um Webseiten den Zugriff auf private Netzwerke und lokale Adressen zu verwehren, sind Browser-Erweiterungen von diesen Beschränkungen häufig ausgenommen.

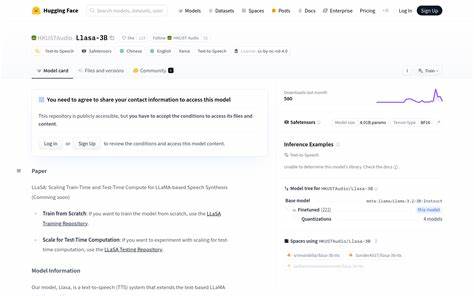

Dies bedeutet, dass Erweiterungen auf localhost laufende Dienste wie MCP-Server ohne zusätzliche Berechtigungen ansprechen können. Diese Möglichkeit ist besorgniserregend, denn die traditionelle Sandbox-Architektur von Chrome sieht vor, dass Webinhalte isoliert vom Betriebssystem und lokalen Ressourcen operieren, um unbefugte Zugriffe zu verhindern. Ein konkretes Beispiel unterstreicht die Tragweite dieses Problems: Ein speziell entwickeltes Chrome-Plugin kann eine Verbindung zu einem lokal installierten MCP-Server aufbauen, der Zugriff auf das Dateisystem erlaubt. Ohne jede Authentifizierung konnten über diesen Kanal nicht nur Dateien gelesen oder geändert, sondern theoretisch auch systemkritische Aktionen ausgeführt werden. Die Fähigkeit, auf solche Ressourcen zuzugreifen, macht das Szenario zu einem potenziellen Vollzugriff auf das betroffene Gerät, wodurch das Sicherheitskonzept der Browser-Sandbox komplett ausgehebelt wird.

Die Gefahr beschränkt sich dabei nicht nur auf File-System-Komponenten. MCP-Server können auch mit verschiedenen Diensten wie Slack oder WhatsApp verknüpft werden. Werden diese MCP-Server ohne angemessene Absicherung betrieben, kann ein Angreifer über eine kompromittierte Erweiterung auch auf diese sensiblen Kommunikationsdienste zugreifen. Die Konsequenzen dieser Zugriffsmöglichkeiten reichen von Datenverlust über Identitätsdiebstahl bis hin zur Kompromittierung ganzer Unternehmensnetzwerke. Die Problematik liegt tief in der Architektur von MCP und Chrome-Erweiterungen begründet.

MCP-Server wurden mit dem Ziel entwickelt, maximale Flexibilität und Offenheit zu bieten, um KI-Agenten eine einfache Interaktion mit Systemressourcen zu ermöglichen. Gleichzeitig sparen Entwickler oft die Implementierung robuster Zugriffskontrollen aus, da MCP-Server meist für den lokalen Gebrauch gedacht sind und als vertrauenswürdig angesehen werden. Die Folge ist, dass jeder Prozess auf dem Gerät – dazu zählen auch Chrome-Erweiterungen – potenziell auf diese Dienste zugreifen kann. Google hat zwar im Rahmen der Chrome-Browserentwicklung immer wieder Verbesserungen der Sandbox-Mechanismen und Sicherheitsmaßnahmen eingeführt, jedoch bleiben Ausnahmefälle wie lokale MCP-Server nach wie vor problematisch. Die beschränkten Rechte, die Websites auferlegt werden, gelten nicht uneingeschränkt für Erweiterungen, da diese verschiedene Berechtigungen besitzen, die ihnen gemäß ihrem Manifest in der Regel explizit oder implizit eingeräumt werden.

Somit wird eine neue Angriffsfläche geschaffen, die von Angreifern ausgenutzt werden kann, um Sicherheitsgrenzen der Plattform zu durchbrechen. Aus unternehmens- und sicherheitstechnischer Sicht stellt dies eine gravierende Herausforderung dar. Die Kontrolle über installierte Chrome-Erweiterungen rückt in den Mittelpunkt des Risikomanagements, ebenso wie das Monitoring der lokal laufenden MCP-Server. Ein unkontrollierter oder nicht ausreichend gesicherter Betrieb solcher Server kann als multidimensionale Angriffsquelle agieren, die sich meist schwer in bisher genutzte Sicherheitsstrategien einordnen lässt. Experten empfehlen dringend, den Betrieb von MCP-Servern nur in kontrollierten Umgebungen zu gestatten und Zugriffsrechte konsequent zu limitieren.

Dazu gehört die Implementierung starker Authentifizierungsmechanismen und eine detaillierte Protokollierung aller Zugriffsvorgänge. Für Chrome-Erweiterungen sollte der Kreis der installierten Add-ons sorgfältig überprüft werden, insbesondere wenn diese keinen klaren Nutzen rechtfertigen oder aus unsicheren Quellen stammen. Darüber hinaus ist es sinnvoll, Regeln und Richtlinien bezüglich der Kommunikation mit localhost-Servern innerhalb des Netzwerks zu etablieren, um unbefugte Zugriffe zu erschweren. Durch regelmäßige Updates und das Schließen von Sicherheitslücken an MCP-Servern sowie Browser-Erweiterungen kann das Risiko eines erfolgreichen Angriffs minimiert werden. Sicherheitsbewusstsein bei Entwicklern, IT-Verantwortlichen und Endnutzern bildet dabei die Grundlage, um Manipulationen frühzeitig zu erkennen und durch geeignete Gegenmaßnahmen zu verhindern.

Mit fortschreitender Verbreitung von KI-gestützten Assistenzsystemen und deren Integration in alltägliche Anwendungen wird die Rolle von Protokollen wie MCP weiter wachsen. Daher ist es umso wichtiger, proaktiv Sicherheitskonzepte zu entwickeln, die weder den Komfort noch die Funktionalität dieser Systeme beeinträchtigen, gleichzeitig aber zuverlässigen Schutz vor Missbrauch bieten. Abschließend lässt sich sagen, dass die Verbindung von Chrome-Erweiterungen mit lokalen MCP-Servern eine neue und ernstzunehmende Angriffsmöglichkeit darstellt. Die scheinbare Vertrauenswürdigkeit lokaler Dienste darf nicht darüber hinwegtäuschen, dass ungeschützte Kommunikation und fehlende Authentifizierung ein erhebliches Risiko darstellen. Nur durch intensive Auseinandersetzung mit diesen Herausforderungen kann das bestehende Sicherheitsmodell angepasst und die Integrität von Systemen langfristig gewährleistet werden.

Unternehmen und Nutzer sind gleichermaßen gefordert, ihre digitalen Umgebungen kritisch zu überprüfen und Maßnahmen zur Minimierung dieser speziellen Bedrohung zu ergreifen.