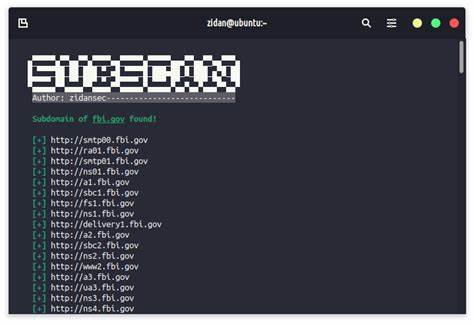

Im digitalisierten Zeitalter nimmt die Sicherheit von Webanwendungen und Online-Präsenzen eine immer bedeutendere Rolle ein. Unternehmen sowie Sicherheitsforscher arbeiten kontinuierlich daran, mögliche Schwachstellen aufzudecken und frühzeitig zu beheben. Ein essenzieller Bestandteil dieser Sicherheitsarbeit ist die Subdomain-Erkennung beziehungsweise Subdomain-Enumeration, da viele Angriffe auf ungesicherte oder falsch konfigurierte Subdomains zurückzuführen sind. Hier setzt Subscan an – ein modernes, in Go geschriebenes Werkzeug, das auf effiziente Weise Subdomains entdeckt und Sicherheitslücken erkennt. Subscan wurde speziell für Bug-Bounty-Teilnehmer, Sicherheitsteams und Automatisierungszwecke entwickelt.

Es bietet eine Kombination aus passiver und aktiver Subdomain-Erkennung, was bedeutet, dass es sowohl bereits öffentlich verfügbare Informationen nutzt als auch gezielt neue Subdomains durch DNS-Abfragen sucht. Dies führt zu einem hohen Erkennungsgrad bei gleichzeitig guter Geschwindigkeit. Die Geschwindigkeit wird unter anderem durch den Einsatz von Go und einer integrierten Goroutine-Worker-Pyramide erreicht, welche mehrere Prozesse gleichzeitig ausführen kann. Das passive Recon-Modul von Subscan greift auf etablierte öffentliche Quellen zurück, wie crt.sh, OTX oder ThreatCrowd, um bekannte Subdomains eines Domains zu sammeln.

Diese Quellen bieten wertvolle Informationen, die aus bereits durchgeführten Zertifikatsausstellungen oder Bedrohungserkennungen stammen. Im Gegensatz zu rein aktivem Scanning erzeugt die passive Erkennung keine direkte Last auf den Ziel-DNS-Server, sondern sammelt hemmungslos und schnell alle relevanten Subdomains, die irgendwo im Netz bereits aufgetaucht sind. Ergänzend dazu führt Subscan aktive Scans durch, indem es eine Brute-Force-Methode mit Wortlisten anwendet und DNS-Requests parallel verarbeitet. Besonders erwähnenswert ist die smarte Wortlisten-Erweiterung, die auf den Ergebnissen der passiven Erkennung basiert und zusätzliche relevante Subdomain-Kandidaten generiert. Dabei kommen Intelligenzmechanismen zum Einsatz, die die Wortlisten nicht wahllos vergrößern, sondern durch Permutation, Kombination und Analyse von Mustern sinnvolle Subdomains ableiten.

Zur weiteren Erhöhung der Trefferquote lassen sich Typo-Squatting-Varianten erzeugen. Integrationen mit Projekten wie DNSTwist erlauben eine gezielte Erkennung von leicht veränderten Domains, die häufig bei Phishing oder Tippfehler-Angriffen verwendet werden. Neben der einfachen Entdeckung neuer Subdomains bietet Subscan eine umfassende Subdomain-Bewertung und Sicherheitsanalyse. Mittels HTTP-Probing wird überprüft, welche Subdomains tatsächlich aktiv sind und welche Art von HTTP-Statuscodes sie zurückgeben. Insbesondere erhalten Subdomains mit positivem Response und besonderen Statuscodes wie 200 (OK) oder auch 403 (Zugriff verweigert) eine höhere Priorität in der weiteren Analyse.

Dabei werden auch TLS-Zertifikate analysiert, ihre Gültigkeit und die Einträge für alternative Namen (SANs) überprüft, was wichtige Hinweise auf die legitime Nutzung und Absicherung der Subdomains liefert. Ein wichtiger Aspekt hierbei ist die Erkennung von CNAME-Einträgen und deren Zuordnung zu bekannten Cloud-Anbietern wie AWS, GitHub Pages oder Heroku. Diese Information ist essenziell, um mögliche Fehlkonfigurationen zu entdecken, welche Angreifern eventuell eine Subdomain-Übernahme ermöglichen könnten. Genau diese Art von Schwachstellen versucht Subscan mit seinem Misconfiguration-Probe-Modul zu identifizieren. Das Werkzeug tastet aktiv potenzielle Sicherheitsprobleme ab, darunter Subdomain-Übernahmen, öffentlich zugängliche oder falsch konfigurierte S3-Buckets, die Exposition sensibler Dateien und offene Redirects, welche zur Umleitung auf schädliche Webseiten genutzt werden könnten.

Die Erkennung von Subdomain-Takeover erfolgt anhand von CNAMEs, die auf nicht registrierte oder nicht genutzte Cloud-Dienste verweisen. Subscan prüft diese Einträge und weist Domains mit möglichen Übernahmerisiken durch klare Flags aus, damit Sicherheitsforscher und Administratoren schnell reagieren können. Ebenso analysiert das Tool öffentlich zugängliche AWS S3-Buckets, entdeckt deren Zugriffsstatus und listet gegebenenfalls vorhandene, sensible Dateien auf. Auch das Auffinden von Informationen wie .env- oder .

git-Repository-Konfigurationen zählt zu den Optionen, die besonders kritisch für die Sicherheit sind. Die Ergebnisdarstellung bei Subscan ist flexibel und an unterschiedlichste Nutzeranforderungen anpassbar. Es stehen mehrere Ausgabeformate zur Verfügung, darunter einfache Textdateien, gut lesbare Markdown-Reports, detailreiche HTML-Dashboards, strukturierte JSON-Daten für automatische Auswertungen sowie CSV-Tabellen, die sich hervorragend für die Weiterverarbeitung in Tabellenkalkulationsprogrammen eignen. Diese Vielfalt sorgt dafür, dass Subscan nahtlos in bestehende Workflows, Berichte oder Berater-Tools integriert werden kann. Neben der einfachen Bedienung per Kommandozeile mit klar definierten Flags, wie etwa der Angabe des Ziel-Domains, Ausgabeformaten, Wortlisten zur Brute-Force oder dem Aktivieren spezieller Features wie DNS-Twist oder Misconfiguration-Tests, überzeugt Subscan durch seinen modularen Aufbau.

Der Blick in die Zukunft ist vielversprechend, denn weitere passive Quellen, Plugin-Unterstützung sowie ein leichter API-Server-Modus stehen auf der Roadmap und können die Einsatzmöglichkeiten noch erweitern. Das Open-Source-Projekt, das auf GitHub unter MIT-Lizenz verfügbar ist, fördert auch die aktive Mitarbeit aus der Community. Sicherheitsforscher, Entwickler und Interessierte sind eingeladen, Subscan weiterzuentwickeln, neue Module hinzuzufügen oder passive Quellen einzubinden. Für Bug-Bounty-Jäger bietet Subscan einen großen Mehrwert, da es durch die Kombination aus intelligenter Rekonstruktion, schnellem Scanning und tiefer Analyse wertvolle Ergebnisse liefert, die im Wettbewerb um Sicherheitslücken entscheidend sein können. Auch rote Teams profitieren von einer schnellen und umfangreichen Übersicht über komplexe Zielumgebungen, die sonst vielleicht verborgen bleiben würden.

Trotz des enormen Funktionsumfangs bleibt Subscan leichtgewichtig und performant. Die Wahl von Go als Programmiersprache begünstigt stabile und plattformübergreifende Ausführung. Das Tool lässt sich einfach kompilieren, installieren und ist ohne komplexe Abhängigkeiten sofort einsatzbereit. Insgesamt bietet Subscan eine moderne, flexible und umfassende Lösung im Bereich der Subdomain-Erkennung und Sicherheitsbewertung. Es stellt ein essenzielles Werkzeug für jeden dar, der professionell in den Bereichen Cybersecurity, Penetration Testing oder Bug-Bounty-Aktivitäten tätig ist.

Die stetige Weiterentwicklung verspricht eine noch bessere Integration und neue, innovative Funktionen bald verfügbar zu machen. Wer in Zeiten wachsender Cyber-Bedrohungen auf der Höhe bleiben möchte, sollte Subscan unbedingt in seine Sicherheitswerkzeuge aufnehmen.

![1981: Computer Graphics Will Change the World (BBC) [video]](/images/7030A87E-6E86-4F1C-91B4-F033453C85FA)