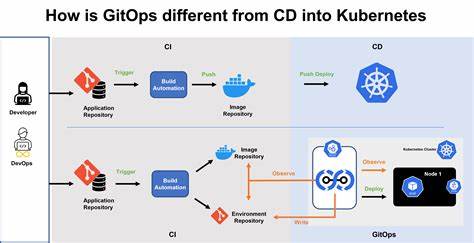

Die Verwaltung von Kubernetes-Clustern stellt viele Organisationen vor Herausforderungen, insbesondere wenn es um Skalierbarkeit, Konsistenz und Automatisierung geht. GitOps hat sich als moderne Methode etabliert, um diese Herausforderungen zu meistern. Mit GitOps definieren und steuern Teams ihre Infrastruktur und Anwendungen vollständig über Git-Repositorien. Das ermöglicht Nachverfolgbarkeit, Versionskontrolle und größtmögliche Transparenz. In diesem Kontext gewinnen Tools wie Nixidy und ArgoCD zunehmend an Bedeutung.

Sie bieten leistungsstarke Funktionen, um das Kubernetes-Management noch effizienter und zuverlässiger zu gestalten. GitOps im Kern basiert auf dem Prinzip, dass Git als einzige Quelle der Wahrheit für die Zustände von Infrastruktur und Anwendungen dient. Änderungen am Cluster werden nicht direkt durchgeführt, sondern durch Pull-Anfragen ins Git-Repository getrieben. Die eigentliche Synchronisation auf dem Cluster erfolgt dann automatisch. Dabei spielt ArgoCD eine Rolle als Continuous Delivery Tool, das den Cluster kontinuierlich überwacht und synchron hält.

Seine interfacespezifische Integration mit Kubernetes und die deklarative Verwaltung von Applikationen machen es zu einer bevorzugten Lösung für viele DevOps-Teams. Nixidy tritt als Ergänzung ins Rampenlicht, insbesondere wenn es darum geht, Kubernetes-Ressourcen auf eine reproduzierbare und deklarative Weise zu generieren. Basierend auf dem Nix-Paketmanager nutzt Nixidy die Stärken der Nix-Sprache, um Kubernetes-Ressourcen in Nix-Dateien zu beschreiben und automatisch übersetzbare YAML-Manifeste zu erzeugen. Damit folgt Nixidy dem „Rendered Manifests Pattern“, bei dem die zu deployenden Ressourcen explizit und nachvollziehbar dargestellt werden. Das ist ein großer Vorteil gegenüber rein template-basierten Ansätzen, bei denen die endgültigen Manifestdateien oft unübersichtlich bleiben.

Die Nutzung von Nix als Basis ändert die Art der Ressourcenbeschreibung grundlegend. Anstatt sich ausschließlich auf YAML-Syntax zu verlassen, stehen durch Nix sämtliche Möglichkeiten einer funktionalen Programmiersprache offen. Das vereinfacht komplexe Konfigurationen, erlaubt Wiederverwendung und generiert präzise, wartbare Dateien. Gerade für Anwender, die bereits Nix kennen oder sich für reproduzierbare Umgebungen interessieren, sind die Synergien mit Kubernetes vielversprechend. Um eine Nix-basierte GitOps-Struktur aufzusetzen, beginnt man typischerweise mit einer flake.

nix-Datei. Diese definiert die Abhängigkeiten und Umgebungen für das Projekt. Nixpkgs wird als Basis verwendet, ergänzt durch flake-utils und Nixidy. Ziel ist es, verschiedene Kubernetes-Umgebungen wie Dev, Staging oder Production klar zu strukturieren und über unterschiedliche Nix-Module verwaltbar zu machen. Mit dem Befehl „nix run .

#nixidy -- build .#dev“ baut man dann die entsprechenden YAML-Dateien, die innerhalb eines bestimmten Repositorypfads bereitgestellt werden. Die beschriebenen Kubernetes-Ressourcen können von einfachen Namespace- und Deployment-Konfigurationen bis hin zu komplexen Services und Helm-basierten Anwendungen reichen. So lässt sich beispielsweise eine HTTPBin-Anwendung vollständig in Nix beschreiben und automatisch in die benötigten Namespace-, Service- und Deployment-YAMLs umwandeln. Dabei definiert man Labels und Container-Spezifikationen bequem innerhalb der Nix-Datei, was Fehlerquellen reduziert und die Wartung vereinfacht.

Die Integration von Helm-Charts ist ein weiterer wesentlicher Faktor. Helm ist der De-facto-Standard zur Verteilung und Installation von komplexeren Kubernetes-Anwendungen, wie zum Beispiel einem Ingress-Controller. Nixidy ermöglicht es, Helm-Releases ebenfalls deklarativ zu verwalten. Über die Angabe der Chart-Version sowie den SHA256-Hash des Charts wird eine reproduzierbare Basis geschaffen. Dies verhindert Diskrepanzen durch unkontrollierte Chart-Updates und trägt zu stabilen Deployments bei.

Zusätzlich sorgt Nixidy für Flexibilität bei unvermeidbaren Situationen. Etwa dann, wenn ein Helm-Chart keine bestimmte Funktion, wie etwa das Hinzufügen von Annotationen an Services, von Haus aus unterstützt. Über die Möglichkeit, Ressourcen zu patchen, lässt sich dies elegant korrigieren, ohne den Chart selbst modifizieren zu müssen. Zudem bietet Nixidy mit sogenannten Transformern Werkzeuge, um unerwünschte Labels oder andere Metadaten zu entfernen. Das sorgt für saubere und übersichtliche Manifestdateien, was besonders bei größeren Projekten von Vorteil ist.

Wer beispielsweise Helm-Charts nutzt, kennt das Problem vieler Standard-Labels in generierten Ressourcen, die oft nicht benötigt werden. Im Einsatz kann es auch erforderlich sein, zusätzliche Optionen an den Helm-Template-Befehl zu übergeben, etwa um spezielle Kubernetes-API-Versionen zu nutzen. Nixidy unterstützt dies mit dem Parameter „extraOpts“, womit man etwa eine Gateway-API vor dem eigentlichen Deployment mitinstallieren und somit die benötigten Rechte sicherstellen kann. Der Umgang mit Custom Resource Definitions (CRDs) ist ein weiterer wichtiger Aspekt. Helm verwaltet CRDs nur eingeschränkt, und automatische Updates sind problematisch.

Nixidy ermöglicht darüber hinaus, CRDs vollständig unter Versionskontrolle zu bringen und explizit als separate Anwendungen zu installieren. Dadurch bleibt volle Kontrolle über Schnittstellen und API-Kompatibilität erhalten. Ein praktisches Beispiel ist die Installation der Kubernetes Gateway API. Statt auf automatische Helm-Installationen zu setzen, kann man den YAML-CRD-Standard-Kanal aus einem Git-Release herunterladen und mit Nixidy verwalten. Dabei profitiert man auch von der Möglichkeit, den integrierten SHA256-Hash leer zu lassen und so die korrekten Werte während des Build-Prozesses automatisch zu ermitteln.

Auch weitere Ressourcen, etwa GatewayClass- oder Gateway-Objekte, lassen sich nahtlos hinzufügen. Nixidy bietet hier die Möglichkeit, reine YAML-Dateien als Eingabe zu akzeptieren und in den Ressourcenbaum einzufügen. Das erleichtert den Umgang mit Ressourcen, die man nicht direkt in Nix definieren möchte oder die komplexere Strukturen erfordern. Eine Art Meta-Application oder „App of the Apps“ lässt sich mit Nixidy ebenfalls anlegen. Nachdem die einzelnen Anwendungspakete generiert wurden, kann man mit „nix run .

#nixidy -- bootstrap .#dev“ eine Master-Anwendung erstellen, die alle anderen ArgoCD-Anwendungen verwaltet. Diese Vorgehensweise ist ideal für eine automatische Inbetriebnahme eines Clusters, da zentral sichergestellt ist, dass alle Anwendungen in der korrekten Reihenfolge und vollständig installiert werden. ArgoCD selbst kann mit Nixidy ebenso verwaltet werden. Mithilfe eines Helm-Charts und einer zusätzlichen Secret-Konfiguration kann man ArgoCD komplett deklarativ aufbauen.

Dazu gehört auch das Setzen eines initialen Admin-Passworts, welches mittels bcrypt gehasht wird. Zudem lassen sich TLS-Zertifikate automatisch durch cert-manager verwalten, indem passende Certificate-Objekte in die ArgoCD-Ressourcen eingebunden werden. Wird ein privates Git-Repository verwendet, benötigt ArgoCD Zugriff über SSH. Dazu generiert man SSH-Schlüsselpaare, speichert den privaten Schlüssel verschlüsselt mit sops-secrets-operator und stellt den öffentlichen Schlüssel im Git-Repository als Deploy Key bereit. So bleibt die Zugriffskontrolle sicher und transparent zugleich.

Insgesamt zeigt sich, dass Nixidy und ArgoCD zusammen eine leistungsstarke Kombination für GitOps in Kubernetes-Umgebungen darstellen. Mit Nixidy erhält man starke Mittel zur expliziten und reproduzierbaren Ressourcenbeschreibung, während ArgoCD als zuverlässiger Applikationscontroller für Synchronisation und Self-Healing sorgt. Diese Synergie schafft eine automatisierte, nachvollziehbare und robuste Pipeline für den gesamten Anwendungslebenszyklus. Der zentrale Vorteil des Rendered Manifests Pattern, der durch Nixidy implementiert wird, liegt in der absoluten Klarheit und Nachvollziehbarkeit der zu deployenden Ressourcen. Man weiß genau, welche YAML-Dateien an welche Ziele gehen, ohne versteckte Templates oder dynamische, schwer nachvollziehbare Prozesse.

Diese Transparenz ist besonders wertvoll in geschäftskritischen Umgebungen oder bei strengen Compliance-Anforderungen. Durch den Einsatz von Nix als Grundlage wird zudem die Reproduzierbarkeit von Builds und Ressourcen tief verankert. Entwickler und Administratoren können mit demselben Code jederzeit identische Manifeste erstellen, unabhängig von ihrer lokalen Umgebung oder Zeitpunkten. Dies fördert eine konsistente Entwicklung und vermeidet divergierende Zustände oder Überraschungen bei Deployments. Für die Zukunft verspricht die Kombination aus GitOps, Nix und Kubernetes noch größere Automatisierungspotenziale und Innovationsmöglichkeiten.

Teams können Ressourcen modularer gestalten, interne Bibliotheken und Generatoren für CRDs entwickeln und komplexe Anwendungslandschaften mit weniger Aufwand und höherer Qualität verwalten. Insbesondere der Aspekt der Sicherheit wird gestärkt, da sensible Daten effektiv mit SOPS integriert und ArgoCD mit sicheren Zugriffsmechanismen ausgestattet werden können. Das Risiko von Fehlkonfigurationen oder unbefugten Zugriffen wird dadurch minimiert. Zusammenfassend lässt sich festhalten, dass Unternehmen, die GitOps mit Nixidy und ArgoCD einsetzen, von einem klar strukturierten, vollständig nachvollziehbaren und automatisierten Kubernetes-Management profitieren. Dieses Vorgehen erhöht die Effizienz, reduziert Fehler und unterstützt eine schnelle Anpassung an sich ändernde Anforderungen.

Wer sich intensiver mit Kubernetes beschäftigen möchte und Wert auf stabile sowie reproduzierbare Deployments legt, findet in Nixidy und ArgoCD ein wertvolles Werkzeugset. Die investierte Lernzeit zahlt sich in langfristigen Vorteilen und einem hohen Grad an Automatisierung aus. Die Zukunft des Kubernetes-Managements liegt eindeutig in der Kombination aus deklarativer Infrastruktur, Git-basiertem Workflow und starken Automatisierungstools wie Nixidy und ArgoCD.