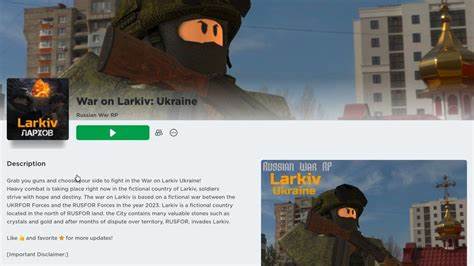

In der heutigen digitalen Welt, in der Cyberkriminalität zunehmend komplexer und vielfältiger wird, rücken bestimmte Hackergruppen verstärkt ins Rampenlicht, die sich durch außergewöhnliche Taktiken und Strategien auszeichnen. Eine dieser Gruppen ist GrayHAT, angeführt von einer Person mit dem Alias M5TL, auch bekannt als "Mokhtal". Ihr Vorgehen zeichnet sich durch ein bemerkenswert innovatives und perfides Prinzip aus: Sie nutzen die Werkzeuge anderer Hacker, um genau diese zu attackieren. Diese Vorgehensweise bietet einen einzigartigen Einblick in die Dynamiken moderner Cyberkriegsführung und unterstreicht den Wandel bei der Bekämpfung von Cyberbedrohungen. GrayHAT ist in der Untergrundszene der Hacker bekannt geworden, insbesondere durch ihren Fokus auf Nutzer russischer Remote-Access-Tools (RATs) wie njRAT, DarkComet und Quasar.

Diese Tools sind üblicherweise bei Cyberkriminellen weit verbreitet, die Systeme remote kontrollieren und kompromittieren wollen. Indem GrayHAT gezielt genau diese Anwender angreift, sendet die Gruppe eine deutliche Botschaft aus: Sie bekämpfen nicht nur Sicherheitslücken, sondern schalten auch Konkurrenten in der Welt der Cyberkriminalität aus. Ihr Vorgehen hat daher einen stark strategischen, fast schon konfrontativen Charakter, was sie von vielen anderen akteuren in diesem Bereich unterscheidet. Die Taktiken von GrayHAT basieren vor allem auf der Nutzung und Manipulation von Reverse Connections. Diese Verbindungsart ermöglicht es Angreifern, eine Verbindung zu einem kompromittierten System aufzubauen, während dieses scheinbar harmlos als Client agiert.

Dadurch lassen sich Firewalls und andere Sicherheitsmechanismen umgehen, was die Infiltration erheblich erleichtert. GrayHAT beweist in diesem Bereich ausgeprägte technische Fähigkeiten, indem sie maßgeschneiderte Reverse Shells einsetzen und sogar eigene Binder entwickeln, die mehrere ausführbare Dateien zusammenfügen. Überdies legen sie großen Wert darauf, die Kontrolle über ein System langfristig zu sichern, indem sie persistente Zugangspunkte etablieren. Ein weiterer entscheidender Faktor im Erfolg von GrayHAT liegt in der Kombination technischer Finesse mit psychologischen Tricks. Die Gruppe nutzt Social-Engineering-Techniken, um menschliches Fehlverhalten auszunutzen.

Häufig basieren ihre Angriffe nicht nur auf Schwachstellen in der Software, sondern auch auf Unachtsamkeit der Anwender. Durch gut konzipierte Phishing-Kampagnen, täuschend echt wirkende Nachrichten oder manipulative Täuschungsversuche schaffen sie es, Zugang zu Systemen zu erhalten, die sonst gut geschützt wären. Die Entstehung und der Bekanntheitsgrad von M5TL, dem Kopf hinter GrayHAT, sind eng mit der arabischen Hackergemeinschaft verbunden. Unter dem Alias "Mokhtal" hat er sich in diversen Foren, sozialen Medien wie Telegram und Discord sowie durch seine digitale Signatur in Malware-Binärdateien einen Namen gemacht. Diese digitale Visitenkarte sorgt für erhöhte Sichtbarkeit und zugleich für eine gewisse Einschüchterung in der Szene.

Die gezielte Verwendung solcher Tags ist nicht nur ein Ausdruck von Identität und Präsenz, sondern auch ein Mittel zur psychologischen Kriegsführung. Die Tatsache, dass GrayHAT als eine Art Ein-Mann-Armee agiert, macht ihre Aktionen umso beeindruckender. Statt breit aufgestellt zu sein oder viele Akteure zu koordinieren, agiert M5TL mit großer Eigenverantwortung, was Schnelligkeit und Flexibilität ermöglicht. Gleichzeitig sorgt dies dafür, dass sich ihre Operationen schwer vorhersagen und zurückverfolgen lassen. Durch die Verwendung der Werkzeuge ihrer Gegner – vor allem der russischen RAT-Tools – gelingt es GrayHAT, Angriffsmuster umzukehren, Sicherheitslücken auszunutzen und Rivalen zu schwächen.

Die Motivation hinter dem Vorgehen von GrayHAT lässt sich auch im politischen und geografischen Kontext betrachten. Die gezielte Ausrichtung gegen russische Nutzer von Malware impliziert womöglich nicht nur Konkurrenzdenken, sondern auch eine Art Cyberkonflikt auf subtiler Ebene. Die Dynamik und Rivalität zwischen verschiedenen Ländern und Gruppen im Cyberspace spiegelt sich in solchen Angriffen wider. Vor dem Hintergrund aktueller geopolitischer Spannungen wird Cyberkrieg zunehmend als Mittel der Machtausübung genutzt – mit Gruppen wie GrayHAT als Akteure, die auf eigene Faust operieren. Ein weiterer Aspekt, der GrayHAT von vielen anderen Hackergruppen unterscheidet, ist ihre Schwerpunktsetzung auf die Manipulation und den Diebstahl von Zugriffen, um daraus eigenen Nutzen zu ziehen.

Während viele Cyberkriminelle vor allem auf Datendiebstahl, Erpressung oder Spionage setzen, verfolgt GrayHAT eine Taktik, bei der sie bestehende Malware zur Verteidigung gegen Malware einsetzen. Diese Art der Hackerbekämpfung durch die Nutzung der Infrastruktur anderer dunkler Akteure ist relativ neu und hebt die stetige Weiterentwicklung in der Cyber-Ökologie hervor. Die Komplexität der eingesetzten Techniken weist darauf hin, dass hinter GrayHAT ein tiefes Verständnis für Netzwerksicherheit, Kryptographie und Malware-Analyse steht. Insbesondere das Durchschauen der Schwachstellen in weitverbreiteten RATs wie njRAT eröffnet den Zugang zu umfangreichen Netzwerken von infizierten Geräten. GrayHAT nutzt diese Erkenntnisse, um Kontrolle über die Systeme zu erlangen oder Malware zu entfernen - aber nicht im Sinne eines klassischen White-Hat-Hackers, sondern als Teil einer aggressiven Wettbewerbsstrategie.

Dieses Vorgehen lässt sich als Beispiel für den sogenannten "Gray-Hat"-Ansatz in der Hackerethik bewerten. Gray-Hat-Hacker bewegen sich oft in einer Grauzone zwischen illegalen Aktivitäten und ethischem Hacken. Sie verstoßen möglicherweise gegen Gesetze, präsentieren sich aber nicht primär als skrupellose Cyberkriminelle. Der Begriff passt somit auch sehr gut zur gleichnamigen Gruppe, die einerseits Schadsoftware verwendet, andererseits aber Gegner und Konkurrenten gezielt aus dem Verkehr zieht und so eine gewisse Ordnung in die chaotische Untergrundszene bringt. Für die Cybersecurity-Community bieten Untersuchungen über GrayHAT wertvolle Erkenntnisse.

Ihre Methoden verdeutlichen die Notwendigkeit, nicht nur technische Schutzmaßnahmen zu ergreifen, sondern auch Benutzer besser über die Risiken von Social Engineering aufzuklären. Darüber hinaus zeigt das Beispiel GrayHAT, wie Sicherheitslücken in Remote-Access-Tools drastische Folgen haben können, wenn diese von Angreifern systematisch ausgenutzt werden. Somit sollte sanktionierte Software nicht nur durch technische Updates abgesichert, sondern auch hinsichtlich ihrer Verbreitung und Anwendung überprüft werden. Insgesamt ist der Aufstieg von GrayHAT und M5TL ein eindrucksvolles Beispiel dafür, wie Hackergruppen kontinuierlich neue Wege finden, um sich in einem äußerst wettbewerbsintensiven und feindlichen Umfeld zu behaupten. Indem sie die Werkzeuge ihrer Gegner nutzen und deren Schwachstellen exploiteren, positionieren sie sich als eine einzigartige Kraft im globalen Cyberkrieg.

Dabei überschreiten sie immer wieder Grenzen zwischen Offensive und Defensive, Information und Desinformation, Machtausübung und Chaos. Die Entwicklung solcher Gruppen mahnt gleichzeitig zu erhöhter Wachsamkeit in Wirtschaft, Politik und Gesellschaft. Cyberkriminalität ist kein rein technisches Problem mehr, sondern auch ein strategisches Thema, das gut durchdachte und mehrschichtige Abwehrmaßnahmen erfordert. Das Beispiel GrayHAT lehrt, dass Angreifer mit Kreativität, Know-how und Entschlossenheit agieren – weshalb es entscheidend ist, dass auch Verteidiger ständig an ihren Fähigkeiten feilen und innovative Konzepte entwickeln. Die digitale Welt wird weiter wachsen und mit ihr die Komplexität der Bedrohungen.

Gruppen wie GrayHAT zeigen, dass Cybersecurity ein dynamisches Spielfeld ist, auf dem technisches Wissen, kulturelle Einflüsse und geopolitische Faktoren miteinander verwoben sind. Das Ziel muss es daher sein, über rein technische Lösungen hinaus das Verständnis für diese Zusammenhänge zu vertiefen und dadurch nachhaltige Sicherheitsstrategien zu etablieren, die mit dem Tempo der Bedrohungen mithalten können.