In der heutigen Softwareentwicklung spielen Datenstrukturen eine zentrale Rolle, insbesondere in Programmiersprachen wie C, die häufig in Systemen mit hohen Anforderungen an Performance und Stabilität eingesetzt werden. Ein häufiges Muster bei der Arbeit mit Datenstrukturen ist die Traversierung, also das schrittweise Durchlaufen der Elemente. Besonders relevant sind monotone Traversierungen, bei denen die Bewegung durch die Struktur eine eindeutig gerichtete Reihenfolge hat, beispielsweise von Anfang bis Ende einer Liste oder entlang eines Pfads in einem Baum. Die automatisierte Verifikation solcher Traversierungen gewinnt zunehmend an Bedeutung, denn sie trägt entscheidend dazu bei, die Korrektheit und Sicherheit von Programmen zu gewährleisten, gerade in sicherheitskritischen und ressourcenbeschränkten Umgebungen. Monotone Traversierungen zeichnen sich dadurch aus, dass bei jeder Iteration eine messbare Größe regelmäßig abnimmt oder zunimmt, was typischerweise dazu führt, dass die Traversierung garantiert terminiert.

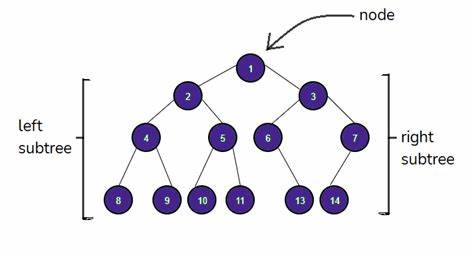

Ein klassisches Beispiel im C-Umfeld ist die Funktion strlen, die von Beginn eines Null-terminierten Strings bis zum Nullzeichen zählt. Ähnlich navigiert eine Suchfunktion in einem binären Suchbaum von der Wurzel hin zu einem geeigneten Blattknoten, wobei sie stets eine wohlbestimmte Richtung verfolgt. Diese Monotonie erleichtert nicht nur das Verständnis der Algorithmen, sondern ermöglicht auch die Anwendung spezieller Verifikationstechniken, die auf dieser Eigenschaft aufbauen. Traditionelle Verifikationswerkzeuge stoßen bei der Überprüfung von Monoton Traversierungen oftmals an ihre Grenzen. Komplexe Schleifenstrukturen, Pointerarithmetik und die Manipulation von dynamischen Speicherbereichen, wie sie in C üblich sind, erschweren eine umfassende und automatische Analyse.

Hier setzt das innovative Werkzeug Shrinker an, das speziell zur automatisierten Verifikation von Monotonic Data Structure Traversals (MDSTs) entwickelt wurde. Shrinker verfolgt einen neuartigen Ansatz, genannt "scapegoating size descent", der die Beobachtung nutzt, dass Traversierungen auf Eingaben und deren „vereinfachten“ Versionen ähnlich ablaufen. Das bedeutet, dass das Verhalten einer Funktion auf einer großen Datenmenge eng mit ihrem Verhalten auf einer Teilmenge zusammenhängt, was die Analyse erleichtert. Diese Strategie erlaubt es Shrinker, Verifikationsbeweise hinsichtlich Korrektheit, Äquivalenz und Speicherintegrität vorzunehmen, ohne jeden möglichen Pfad im Programm explizit durchzuspielen. Besonders beeindruckend ist die Umsetzung dieses Ansatzes in praktischen Szenarien: Die Entwickler des Werkzeugs konnten eine umfangreiche Benchmark-Sammlung bestehend aus über hundert Beispielen erfolgreich analysieren – Beispiele, die realistische Implementierungen aus bedeutenden Open-Source-Projekten wie dem Linux-Kernel, NetBSD, OpenBSD, QEMU, Git und der Musl-C-Bibliothek abbilden.

Der Nutzen dieser automatisierten Verifikation ist vielfältig. Einerseits erhöht sie die Vertrauenswürdigkeit von Software, indem sie Fehler und sicherheitsrelevante Schwachstellen in Traversierungslogiken frühzeitig aufdecken kann. Dies ist besonders wichtig bei Systemkomponenten wie Betriebssystemen, virtuellen Maschinen oder Versionsverwaltungssystemen, die oft massiv mit komplexen Datenstrukturen arbeiten. Andererseits spart sie Entwicklerressourcen, da viele Testszenarien und manuelle Codeüberprüfungen entfallen oder vereinfacht werden können. Durch die Integration modernster Analysetechniken wie Shrinker wird der Entwicklungsprozess insgesamt sicherer und effizienter.

Die Herausforderung bei der Verifikation von MDSTs besteht nicht nur in der Prüfung der Korrektheit einzelner Schleifen, sondern auch darin, den sogenannten Speicher-Safety Aspekt zu gewährleisten. C als Programmiersprache gewährt direkten Zugriff auf den Speicher, was einerseits große Flexibilität, andererseits aber auch hohes Fehlerpotenzial mit sich bringt. Beispielsweise können fehlerhafte Pointerverwendungen oder Out-of-Bounds-Zugriffe schwerwiegende Sicherheitslücken erzeugen. Shrinker adressiert dieses Problem gezielt und stellt sicher, dass auch im Falle komplexer Traversierungsoperationen keine Speicherverletzungen auftreten. Dies wird durch formale Beweise unterstützt, die mit dem Werkzeug automatisiert abgerufen werden können.

Ein weiterer Vorteil der Fokussierung auf monotone Traversierungen liegt in der Generalisierbarkeit der Ergebnisse. Da viele Algorithmen für Listen, Bäume und Arrays monotone Iterationsmuster aufweisen, lassen sich Methoden und Werkzeuge wie Shrinker breit einsetzen. Entwickler und Forscher profitieren von einer standardisierten Herangehensweise bei der Analyse ihrer Datenstruktur-Implementierungen und erhalten so eine wertvolle Qualitätssicherung für ihre Projekte. Doch trotz dieser Fortschritte bleibt die automatisierte Verifikation keine triviale Aufgabe. Die Komplexität moderner C-Programme mit sehr dynamischen und oft verzweigten Datenstrukturen stellt hohe Anforderungen an Analysealgorithmen.

Auch die Skalierbarkeit von Verifikationswerkzeugen steht immer wieder auf dem Prüfstand. Shrinker zeigt zwar beachtliche Ergebnisse, doch die Integration in große, heterogene Codebasen erfordert weiterhin sorgfältige Anpassungen und Weiterentwicklungen. Zudem ist das Verständnis für die use cases und Grenzen der automatisierten Verifikation ein wesentliches Element für Entwickler, um die Technologie effektiv einzusetzen. Im Kontext der aktuellen Softwarelandschaft gewinnt die Bedeutung von automatisierten Verifikationsmethoden weiter an Bedeutung. Die wachsende Verbreitung von Embedded-Systemen, IoT-Geräten und sicherheitskritischer Software macht zuverlässige Analysen unerlässlich.

Insbesondere in Bereichen wie autonomes Fahren, Medizintechnik oder kritische Infrastrukturen entscheidet die korrekte Datenstrukturverarbeitung über funktionalen Erfolg und Sicherheit. Methoden wie die monotone Traversierungs-Verifikation bieten hier eine innovative Lösung, um diese Anforderungen zu erfüllen. Zusammenfassend lässt sich sagen, dass die automatisierte Verifikation von monotonic data structure traversals in der Programmiersprache C einen bedeutenden Schritt in Richtung sicherer und verlässlicher Softwareentwicklung darstellt. Das Werkzeug Shrinker steht beispielhaft für diese Entwicklung, indem es die Vorteile monotone Traversierungsmuster intelligent nutzt und mit innovativen Analyseverfahren verbindet. Mit wachsendem Interesse und weiterer Forschung ist davon auszugehen, dass solche Technologien in naher Zukunft fest in den Entwicklungsprozess moderner Systeme integriert werden und somit einen wichtigen Beitrag zur Steigerung der Softwarequalität leisten.